iOSの正規アプリをマルウェアに置き換えられる脆弱性、セキュリティ企業が報告

FireEyeは、App Storeから入手した正規アプリをマルウェアに置き換えることができる脆弱性を見つけたと発表した。

セキュリティ企業のFireEyeは11月10日、iOS端末にインストールされた正規アプリをマルウェアに置き換えることができてしまう脆弱性を見つけたと発表した。既に一部のマルウェアで悪用され始めているといい、無線ネットワークやUSB経由で攻撃を仕掛けられる恐れがあると警告している。

同社によると、この攻撃では「エンタープライズ/AdHocプロビジョニング」を使ってインストールしたアプリを、App Storeから入手した別の正規アプリに置き換えることが可能。iOSのプレインストールアプリを除く全てのアプリを置き換えることができるという。同社はこの攻撃を「Masque Attack」(マスク攻撃)と命名している。

脆弱性は、iOSで同じバンドル識別子(Bundle Identifier)を持つアプリに対して証明書の照合が行われないことに起因する。FireEyeはiOS 7.1.1、7.1.2、8.0、8.1、8.1.1 βで脱獄版、非脱獄版の両方にこの脆弱性の存在を確認し、7月26日にAppleに通報したという。

この問題を悪用すれば、銀行アプリや電子メールアプリなどの正規アプリがマルウェアに置き換えられ、銀行の口座情報や電子メールのキャッシュ、ユーザーのアカウントへのログイントークンなどが盗まれる恐れがある。しかも、アプリが置き換えられた時点でローカルに残されている元のアプリのデータは削除されず、マルウェアからこのデータにアクセスすることも可能だという。

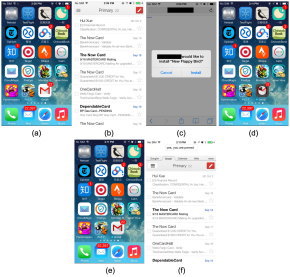

FireEyeは実際に「com.google.Gmail」というバンドル識別子を持ったアプリを作成して「New Flappy Bird」という名称を付け、エンタープライズ証明書を使って署名。このアプリをWebサイトからインストールすると、Gmailアプリに置き換えられることを実証した。平文でローカルにキャッシュが保存されていたメールをリモートのサーバにアップロードすることも可能だとしている。

iOSを巡っては、非脱獄版のiOSにも感染できるマルウェア「WireLurker」が最近になって発見されているが、FireEyeではWireLurkerがUSB経由で限定的なマスク攻撃を仕掛けていることを確認したという。セキュリティ企業がまだ見つけていない攻撃が発生している可能性もあると同社は警告する。

マスク攻撃は端末をコンピュータに接続しなくても、全てワイヤレスで実行できるといい、FireEyeではユーザーに対し、AppleのApp Storeや勤務先以外のサードパーティーのWebサイトからアプリをインストールしないよう呼び掛けている。

関連記事

- 非“脱獄”のiOSにも感染するマルウェア現る、中国で大量流通

- OS Xを狙うマルウェアの詳細判明、Apple対策に不安の声も

- 香港の民主派活動にサイバー攻撃? iOSの高度なマルウェア出現

- 不正な充電器でiOS端末がマルウェアに感染 Black Hatで実証

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃