標的型攻撃は続いている――急ぐべき対応策は?(2/4 ページ)

Emdiviの影響は34組織(以上?)

セキュリティインシデント(事故)時に関係者間の対応を支援するJPCERT コーディネーションセンター(JPCERT/CC) インシデントレスポンスグループの久保啓司マネージャーによると、4月1日から6月23日まででJPCERT/CCが調整中のインシデントは2479件あり、このうち61件が標的型攻撃に関するものとなる。

JPCERT/CCは、年金機構などを攻撃している攻撃者(グループの可能性も)が使用したとみられるウイルス「Emdivi」(類似ウイルスを含む総称)に感染したり、この攻撃者に踏み台にされたコンピュータを保有したりしている34の組織に対して、被害調査などの対応を依頼中だ

久保氏によれば、JPCERT/CCでは2年前から「Emdivi」関連の攻撃を調査している。「この攻撃者、非常に凝ったなりすましメールを使うのが特徴。細工した実行形式(拡張子が.exeなど)の圧縮ファイルを添付して送り付けるだけでなく、特定の組織に対しては相手とメールでやり取りをしながらウイルスを送り付ける」(久保氏)

さらに攻撃者は、標的の組織で「Emdivi」の感染に成功すると、直ちに「Emdivi」に感染したコンピュータを遠隔操作して、他に感染させられるコンピュータや機密情報の保存場所など探し出す。標的にされた組織の内部でウイルスの二次感染が起きるなど、被害が拡大するのも特徴だという。

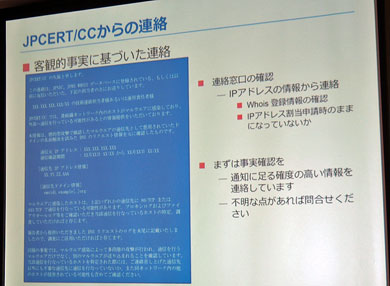

JPCERT/CCは、標的型攻撃等の際にウイルスなどによる不正な通信の発信元のIPアドレスを把握し、そのIPアドレスの利用を登録(Whoisというサービス)している個人や組織の連絡先(メールアドレス)へ、不正な通信が観測されたことを伝え、実際に通信が行われた時期やウイルス感染の有無などの調査対応を依頼する。

JPCERT/CCから連絡が来た際の対応は、(1)不正な通信を行った端末の特定、(2)特定した端末の保全措置――がまず優先される。端末の保全は調査に不可欠で、特定された段階での端末の状態を可能な限り維持する。例えば、保全前に端末でウイルススキャンをしてしまうと、セキュリティソフトによってファイルにアクセスした日時などの記録(ログ)が書き変わってしまい、調査に使えない場合があるからだ。

久保氏によれば、「Emdivi」関連の一連の攻撃では、組織内のユーザー権限や認証情報を管理するActive Directory(AD)などのシステムや、業務データを保存しているファイルサーバなどが侵害されるケースも多い。特にユーザーの認証情報が攻撃者の手に渡ると、多数のシステムに不正アクセスが行われ、深刻な被害が起こりかねないという。

「ネットの遮断は被害を食い止められるが、外部と連絡できなくなる場合もあり、事業継続なども加味して判断していただきたい。復旧では被害の再発に備えて監視を徹底し、慎重に作業を進めてほしい」(久保氏)

関連記事

相次ぐサイバー攻撃被害 考え直したいセキュリティ対策

相次ぐサイバー攻撃被害 考え直したいセキュリティ対策

多くの組織がセキュリティ対策へ取り組んできた“はず”なのに、サイバー攻撃などの被害が止まないのは、なぜだろうか。セキュリティ対策の本質を考え直してみたい。 今どきの攻撃者は“怪しい”添付ファイルなんて送ってこない

今どきの攻撃者は“怪しい”添付ファイルなんて送ってこない

年金機構で発生した大規模個人情報流出事件。あまりにもずさんな管理体制にあきれている読者も多いハズ。ところで、自社には関係ない話だと思っていませんか? 「標的型攻撃ブーム」で騒ぐより先にやること

「標的型攻撃ブーム」で騒ぐより先にやること

日本年金機構での情報漏えいを皮切りに、標的型攻撃に関する報道が相次ぐ。長年対策を呼び掛けてきたセキュリティ業界からは、「今度こそ適切な対応を」と願う声が上がる。 きれいな言葉でまとめた「やったつもりのセキュリティ」が一番怖い

きれいな言葉でまとめた「やったつもりのセキュリティ」が一番怖い

「セキュリティポリシー」や「プライバシーポリシー」をWebサイトに公開する企業は多いのですが、それを作ったことで安心しきっていませんか?

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- なぜ、投資対効果が不透明でもAIに投資し続けるのか? 調査が明かす「皮肉な現実」

JPCERT/CCの久保啓司氏

JPCERT/CCの久保啓司氏