「パンドラの箱が開いた」 IoT機器の脆弱性対策、残された希望は(2/2 ページ)

総務省と経済産業省の連携の下、テレコムアイザック推進会議(Telecom-ISAC Japan、現ICT-ISAC)やJPCERTコーディネーションセンター(JPCERT/CC)、情報処理推進機構(IPA)といった組織が協力して、「サイバークリーンセンター」(CCC)を2006年に設立し、国内のbot対策に乗り出したのです。

この枠組みでは、ハニーポットというおとりサーバを用いてbotの検体を収集し、協力するセキュリティベンダーが駆除ツールを作成しました。同時に、通信先情報を基に、インターネットサービスプロバイダー(ISP)と連携して感染している恐れのある端末を特定し、利用者に「あなたのPCは悪意あるソフトウェアに感染しています。対策してください」と告知する活動を推進。数万人単位で注意喚起メールを送信し、対策を促しました。

攻撃自体のはやり廃りという要因もあるかもしれませんが、一連の活動の成果、国内のbot感染PCの数は減ってきました。その後この活動は13年に「Advanced Cyber Threats response InitiatiVE」(Active)と名前を変え、引き続き進められています。

IoT機器でも同様の対策を推進へ

そしていま、IoT機器のbotネット対策についても、この枠組みや経験を生かした準備が進んでいます。

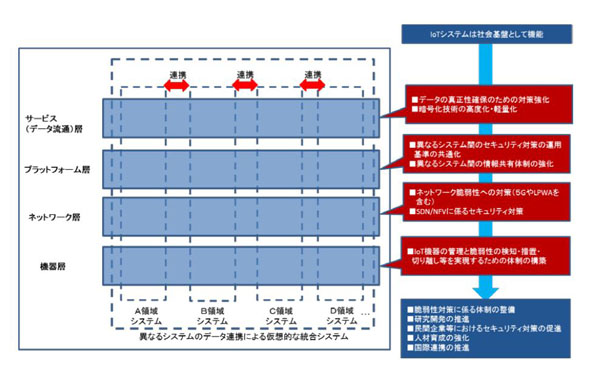

総務省サイバーセキュリティ統括官付参事官、木村公彦氏は、政府のサイバーセキュリティ戦略の下、IoT機器のbot対策も含む「IoTセキュリティ総合対策」を17年10月にまとめたことを紹介しました。この総合対策にはIoTセキュリティの向上に向けた研究開発や人材育成、国際連携といった取り組みに加え、IoT機器の脆弱性対策が含まれており、最新の状況は「プログレスレポート」に示されています。

IoT機器の脆弱性対策としては、製造段階でのセキュアな設計に加え、出荷後の機器の対策が挙げられています。具体的には、情報通信研究機構(NICT)がIoT機器の脆弱性調査を行い、もし脆弱性が見つかった場合には、ISPなどに該当機器の情報を提供し、利用者に対策を促すという流れで、CCCから続く通信事業者と連携した対策の枠組みが踏襲される見込みです。

なお、この枠組みと、憲法で規定されている「通信の秘密」との関係を整理するため、18年度の通常国会では改正電気通信事業法ならびにNICT法が可決・成立しています。木村氏によると、現在NICT側などで体制の準備を進めており、「年内には施行を目指している」といいます。

先に吉岡准教授らが総務省とともに、国内の重要設備のIoT機器に関するセキュリティ調査を実施したところ、いくつかの水位監視システムで、パスワードが不適切といった要因でWebインタフェースが閲覧できる状態にあるなど、約150件の問題が見つかったそうです。

残念ながら問題だらけの現状ではありますが、吉岡准教授は「パンドラの箱には、最後には希望が残った」と述べ、NICTを通じた出荷済みの機器への対策や、これから製造されるIoT機器におけるサプライチェーンも含めた脆弱性対策、さらには海外との連携を通じて、セキュリティ向上を実現できるという「希望」に期待を寄せました。

関連記事

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

インターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界で生かせないか――そんな対策のヒントを探る連載がスタート。 つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ

つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ

「別に何か設定をしなくても、本来つながるべき適切な相手にのみつながる」――IoT機器が普及する一方、そんな“思い込み”を持っている人は少なくありません。不正アクセスの被害を軽減するには、適切なネットワークのアクセス制御が必要と分かっているのに徹底できない理由は。 疑え、無線LAN接続 「暗号化されているから安全」は本当か

疑え、無線LAN接続 「暗号化されているから安全」は本当か

7月初旬、西日本豪雨で各地に被害が出る中、携帯電話各社が公衆無線LANのアクセスポイントを無償開放しました。しかし「通信内容の盗聴や偽のアクセスポイントを用いた情報の窃取が行われる恐れがある」と総務省が注意喚起しています。公衆無線LANを正しく使う方法は。 狙われる工場のIoT 日本企業の弱点は

狙われる工場のIoT 日本企業の弱点は

家庭用のIoT機器だけでなく、工場やプラントなどの機器やセンサーもネットにつながる時代に。そうした制御システムに対するサイバー攻撃の動向、対策は。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR