クレカ不正利用で暗躍するbotの脅威 セキュリティコード特定は“朝飯前”:迷惑bot事件簿(3/4 ページ)

多くの会員制サイトには、新規の会員登録を行う際に同じユーザーIDでの登録を防止するための機能がある。「そのユーザーIDはすでに使われています」と表示されるエラー画面を見たことがある人は多いだろう。botは不正に入手したリストのユーザーIDを次々にユーザー登録画面に入力して試し、エラーが出ずに会員登録プロセスの次の画面に遷移したユーザーIDのリストをまず作成する。

ここで注目したいのは、この段階では不正ログイン行為までは行われていないということだ。サイバー攻撃とまでは言い切れないからか、ECサイトでもこの段階での予防策を打っていないことが多い。

こうして絞り込んだリストは、付加価値をつけて次の段階の攻撃者に販売される。その攻撃者は、また別のbotネットを使ってIDに対するパスワードの有効性を検証していく。その際には、簡単にbotと検知されないよう低頻度のアクセスで、時間をかけて検証をする高度な分散型botが用いられることもある。

その結果のリストがさらに再販され、最終的にアカウントに登録されているクレジットカード情報を用いて商品が不正に購入される。ユーザーがそのサイトでの買い物でためたポイントを共通ポイントの交換サービスなどを利用して他の電子マネーなどに移す「ポイント・ロンダリング」を通じて、現金化される場合もある。

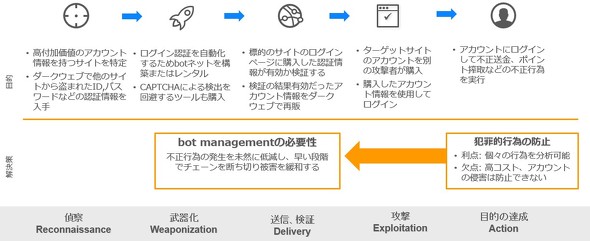

ところで、標的型マルウェア攻撃手法の解説では「サイバーキルチェーン」という攻撃の段階の図が用いられることがあるが、下図で示したのは「不正ログインのサイバーキルチェーン」だ。

それぞれの段階で異なる攻撃者がbotを悪用してデータを“洗い”、闇市場でそれらのデータを取引することで緩く結び付いている。botの検知システムを利用することで、それらのbotの動きを早い段階から抑止し、不正なチェーンを断ち切って被害を未然に防ぐことが可能になる。

「パスワードの使いまわしはやめてください」とユーザーに告知する裏で、「パスワードリスト型攻撃による不正ログインは仕組み上防げない」という事業者側の思い込みはないだろうか。匙(さじ)を投げる前に、事業者側でもユーザー保護のために取れる予防策がないのか、あらためて問い直すことは無駄にはならないはずだ。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR