なぜ、宅ふぁいる便は「暗号化」していなかったのか(2/3 ページ)

10年前、20年前も、やはりパスワードへの攻撃は警戒されていました。けれど主に念頭に置かれていたのはローカル環境での総当たり攻撃、あるいは外部に不用意に公開された設定ファイルの盗み見で、「UNIX、Linux系のシステムでは/etc/passwdファイルを暗号化するだけでなく、管理者権限がなければアクセスできない/etc/shadowファイルに記録する」といった事柄がベストプラクティスとされていました。一方、Webサービスの利用者のパスワードについては、そこまで暗号化が強く要求されていなかった印象があります。

しかし、2013年ごろから活発化し始めたパスワードリスト攻撃が、そうした「常識」を大きく変えました。

パスワードリスト攻撃は、ユーザーが複数のサービスで特定のパスワードを使い回していることを前提にしています。攻撃者は何らかの手段で入手した、例えばアンダーグラウンドの市場で購入したユーザーIDとパスワードのリストを、さまざまなWebサービスやオンラインサービス上でも入力し、なりすましログインを試みます。成功すれば、ログインしたユーザーの個人情報を盗み見たり、ポイントなど換金性の高い情報を詐取したりする可能性があります。

仮に、攻撃者が入手したパスワードのリストが暗号化されていたり、ハッシュ化されていれば、攻撃を実施に移すまでに一手間かかります。つまり攻撃のコストが上がり、それが攻撃の抑止につながると期待できるのです。逆にパスワード情報が平文のままであれば、攻撃者は何ら苦労することなくさまざまなサービスにパスワードリスト攻撃を仕掛けられます。

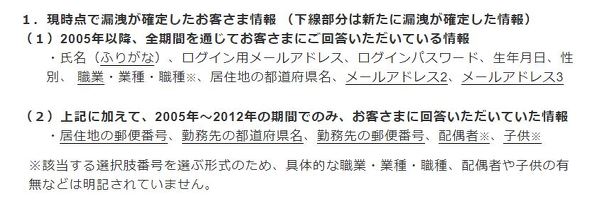

こうして、多発するパスワードリスト攻撃や個人情報漏えい事件、個人情報保護法の策定とユーザーのセキュリティ意識の向上など、さまざまな背景から、この数年ほどで「パスワードは暗号化して保存する」ことが常識になってきました。

宅ふぁいる便は、もともと別の大阪ガス関連会社が1999年に開始したサービスで、約20年の歴史があることになります。サービスが継続し、機能が追加されていけばいくほど内部のアーキテクチャは複雑化し、改修が困難になるのはご存じの通りです。

決して言い訳が立つわけではありませんが、宅ふぁいる便側も、暗号化を計画しながらサービスが大きいことから実現できていなかったと報道されています。残念ながら、システムが時代と技術、それに伴う「常識」の変化に付いていけなかったことが理由の1つではないでしょうか。

昨日の安全は今日のリスク?

宅ふぁいる便に限らず、作ったときには「これで十分」と思っていたけれど、環境の変化に伴って実は安全でないことが明らかになり、変更を余儀なくされるケースは珍しくありません。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR