「変なホテル舞浜」卵型ロボの脆弱性報告、なぜ「不審扱い」された? 不幸なすれ違いの背景:ITの過去から紡ぐIoTセキュリティ(3/3 ページ)

以前のコラムでも、ロシアのセキュリティ企業、KasperskyでICS CERTのリサーチャーを務めるウラジーミル・ダーシェンコ氏が、「IoTや制御機器のベンダーは脆弱性に関する報告をもらっても反発したり、無視したりで、脆弱性報告を受け付けて確認し、開発側に共有するプロセスを整備している企業はほんのわずか」と発言していたことを紹介しました。同氏によると、脆弱性を指摘された企業が最初に取る態度は「否定(無視)」や「怒り」なのだそうで、これは洋の東西を問わない問題なのかもしれません。

製品やサービスに脆弱性があること自体は、仕方のないことだと思います。できるだけ減らす努力をするのは当たり前ですが、ソフトウェアである以上、バグや脆弱性を完全にゼロにすることは不可能です。だからこそ、それを前提に、脆弱性に対応するプロセスを整備していくことが必要なのではないでしょうか。

Tapiaのケースでは、指摘してから90日間、NFC関連の問題は修正されない状態で運用されていました。H.I.S.ホテルホールディングスは「悪用はない」と説明しており、そうであれば何よりなのですが、本当に悪意ある攻撃者が同じように問題を発見していたら、90日間どころかずっと黙ってこの脆弱性を悪用していたのではないでしょうか。この脆弱性はローカルにアクセスできないと悪用できない問題ではありますが、宿泊客とはいえ、不特定多数が利用する環境ではリスクは高いと考えられます。

セキュリティを軽視したままサービス設計・実装を進め、実害が生じて撤退を余儀なくされたケースは、ごく最近もあったばかりです。利用者の安全を重視するならば、労力はかかりますが、一般的な脆弱性情報はもちろん、指摘へのアンテナを高くすることが重要ではないでしょうか。

もし、内容を理解できないのであれば相談できる専門家(といっても、最近は「自称」専門家も増えているようですが)とのつながりを作ったり、脆弱性情報を取り扱う情報処理推進機構(IPA)やJPCERTコーディネーションセンター(JPCERT/CC)のような組織との連携体制を整えておくことも大切です。

ただ、セキュリティ組織の関係者に聞いた笑い話があります。脆弱性報告を基に企業にコンタクトを取って電話しても、ベンダーの売り込みと間違えられて「いや、セキュリティは間に合ってます」と、最初は取り合ってもらえなかったとか……まだまだ、脆弱性情報の扱いに関する成熟度は低いのかもしれません。

関連記事

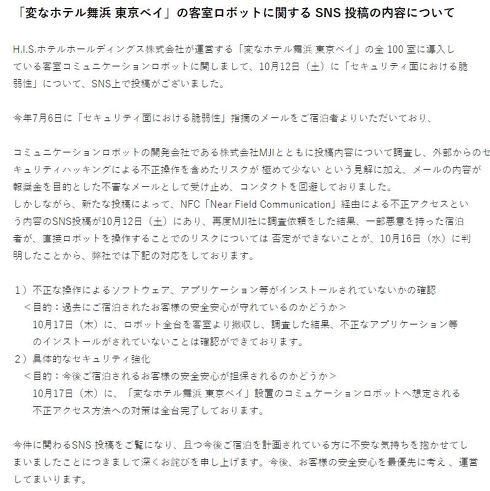

卵型ロボ「Tapia」、家庭用モデルにも「変なホテル」と同じ脆弱性 NFC経由で乗っ取られる恐れ

卵型ロボ「Tapia」、家庭用モデルにも「変なホテル」と同じ脆弱性 NFC経由で乗っ取られる恐れ

卵型コミュニケーションロボット「Tapia」の家庭用モデルにも、第三者が不正に操作できる脆弱性が存在することが分かった。NFC経由で乗っ取られ、不正なソフトなどをインストールされる恐れがあるという。開発元のMJIはセキュリティ強化に向け、ソフトウェアの自動アップデートを早急に行う方針だ。 「変なホテル舞浜」の卵型ロボ「Tapia」に脆弱性 不正操作が可能な状況 Twitter上の指摘で発覚

「変なホテル舞浜」の卵型ロボ「Tapia」に脆弱性 不正操作が可能な状況 Twitter上の指摘で発覚

「変なホテル舞浜 東京ベイ」の全100室に設置中の卵型コミュニケーションロボット「Tapia」に脆弱性が発見。悪意のある宿泊者がプログラムに攻撃を加えると、不正に操作できる状況だったという。Twitter上の指摘で発覚した。調査の結果、同ロボットに不正なプログラムが仕掛けられた形跡はなかった。 ローマ法王庁のスマートロザリオに脆弱性

ローマ法王庁のスマートロザリオに脆弱性

eRosaryはサインイン時のPINコード処理に脆弱性があり、簡単にユーザー情報が取得できた。 なぜ、宅ふぁいる便は「暗号化」していなかったのか

なぜ、宅ふぁいる便は「暗号化」していなかったのか

「宅ふぁいる便」が1月に不正アクセスを受け、約480万件の顧客情報が漏えい。パスワードが「暗号化」も「ハッシュ化」もされていなかったことが分かり、波紋を呼んでいる。なぜ、暗号化していなかったのかを考察。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR