ドローンのハッキングに注意 傍受、乗っ取りも 専門家が指摘する手口:ITの過去から紡ぐIoTセキュリティ(1/2 ページ)

NECによる飛行実験中にドローンが制御不能になり、行方不明になった一件が話題になっています。現時点では制御不能になった原因は不明です。操作ミスのほか部品の故障、ソフトウェアのバグなどさまざまな可能性が考えられますが、サイバー攻撃を受けた可能性もゼロとはいえないでしょう。

これまでのところ国内では、明らかなサイバー攻撃によるドローン事故の事例はないようです。ですが、エンターテインメントのみならず輸送や農業、メンテナンスなどさまざまな領域でドローンの産業活用が広がっていることを踏まえると、何らかの対策は必須といえるでしょう。

そこで国土交通省がドローンの飛行ルールを定めている他、ドローンの安心・安全な操作環境確立やセキュアな業務活用を目指す任意団体、セキュアドローン協議会が「ドローンセキュリティガイド」(PDF)を公開しています。

こうした動きは洋の東西を問わないようです。10月にフィンランドのヘルシンキで開催された「Drone 2019 Congress」では、ドローンを巡るリスク、具体的にはドローンがサイバー攻撃のターゲットになる可能性と、同時にドローンがサイバー攻撃のツールとなる可能性が指摘されていました。

ドローンのセキュリティについて説明した、フィンランド・ユバスキュラ大学のマルティ・レヒト教授は、「無人飛行機やドローンはDDoS攻撃をはじめとするさまざまな悪用コードのターゲットになり得る。同時に、敵情視察や監視、スパイの手段としても非常に有効だ」と述べました。

連載:ITの過去から紡ぐIoTセキュリティ

家電製品やクルマ、センサーを組み込んだ建物そのものなど、あらゆるモノがネットにつながり、互いにデータをやりとりするIoT時代が本格的に到来しようとしています。それ自体は歓迎すべきことですが、IoT機器やシステムにおける基本的なセキュリティ対策の不備が原因となって、思いもよらぬリスクが浮上しているのも事実です。

この連載ではインターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界に生かすという観点で、対策のヒントを紹介していきたいと思います。

サイバー攻撃のターゲットであり、攻撃プラットフォームにもなるドローン

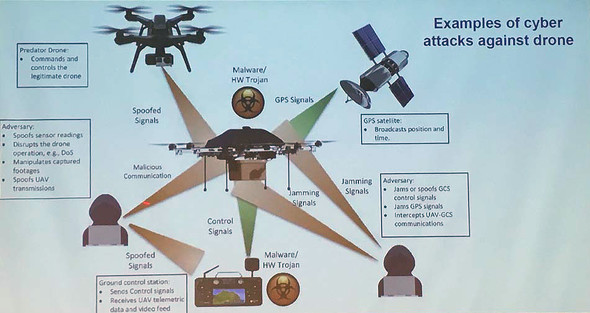

まず、ドローンはどのように攻撃され得るのでしょうか。レヒト氏は、NATOのJoint Air Power Competence Centre(JAPCC)の分類を引用して、「暗号化されていないデータの傍受によるインテリジェンス」「OSの脆弱性を突いたウイルス、トロイの木馬といった悪意あるコードによるシステム破壊」「コミュニケーションシステムや地上コントロールシステムの乗っ取り」という3つのパターンを紹介しました。

そもそもドローンも他のIoT機器同様、ハードウェアとその上で動作するOS/ソフトウェア、各システムをつなぐデータリンクといった要素から構成されています。そして他のITシステム、IoTシステムと同じように、操るのは人間です。「ドローンを制御する人にスピアフィッシングを仕掛け、コントロールに必要なクレデンシャル情報が盗まれる恐れもある」とレヒト氏は指摘します。また、ハードウェアを構成するさまざまな部品には、サプライチェーン攻撃のリスクも潜んでいます。

こうしたリスクは、机上の空論ではありません。2009年には、イラクの武装勢力が「Skygrabber」というロシア製のプログラムを用いて、米国の無人偵察機から暗号化された画像データを取得した例がありました。11年に米Lockheed Martin製の無人航空機がイランに捕獲されたケースでは、ホーミングシステムがハッキングされたといいます。

レヒト氏は「コミュニケーションシステムが十分に守られていないと、こうしたケースは今後も十分に起こり得る」と警鐘を鳴らします。また、無線通信を行う機器については以前から指摘されていたことですが、ジャミングやスプーフィング(偽装)など、さまざまな攻撃ベクターがあるとも付け加えました。

続けてレヒト氏は、「サイバー攻撃プラットフォームとしてのドローン」の可能性にも言及しました。

「ドローンは低コストで簡単に使うことができ、しかも小さなサイズのものならば発見されにくい。Raspberry Piのような小型コンピュータを搭載してネットワークトラフィックをスニフィング(傍受)したり、逆にスプーフィングしたりなど、さまざまなやり方が考えられる」(同氏)。例えば、ターゲットの近くにドローンを飛ばしてBluetoothの通信を傍受するといった方法が考えられるといいます。さらに同氏は、ハッキングツールを搭載したドローンが500ドル程度で売られていることも紹介しました。

5つの領域でそれぞれ対策を、そしてレジリエンスの確保を

ドローンの進化は目覚ましく、航空性能はもちろん、自律性を高め、状況に応じて賢く判断を下せるようなドローンの開発も進んでいます。それ自体は歓迎すべきことですが、「リスクもさらに高まる」とレヒト氏は述べ、次のような対策が必要だと呼びかけました。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR

フィンランド・ユバスキュラ大学のマルティ・レヒト教授

フィンランド・ユバスキュラ大学のマルティ・レヒト教授