Kubernetesの登場後、コンテナ型仮想化はどう発展した? 技術トレンドの変遷を振り返る(2/5 ページ)

第二章における3つのトレンド

2017年後半から現在までをDockerコンテナ時代の第二章と位置付けるとするならば、コンテナ型仮想化を基盤としたさまざまな技術が同時に発展しはじめた時代といえます。

それらをPubilckeyなりに整理すると、次の3つに大別できます。

- コンテナランタイムにおける選択肢の広がり

- Kubernetes自身とエコシステムの成熟

- Kubernetesによるマルチクラウドへの期待

本記事では、第二章における3つのトレンドとしてそれぞれを紹介していきましょう。

コンテナランタイムにおける選択肢の広がり

コンテナランタイムとコンテナイメージの標準が「OCI」として、コンテナランタイムとKubernetesとの間のAPIが「CRI」として標準化されたことは、さまざまなコンテナランタイム登場の下地となりました。

2017年7月、Open Container Initiativeによるコンテナランタイムとコンテナイメージの標準化作業が完了し、「OCI 1.0」として発表されます。

3カ月後の2017年10月、Kubernetesが独自に開発を進めていたコンテナランタイムのcri-oも1.0に到達。コンテナランタイムとKubernetesのあいだのAPIも「CRI」(Kubernetes Container Runtime Interface)となりました。

そしてDockerから分離し独立したプロジェクトになっていたコンテナランタイムのcontainerdは、この数カ月後にバージョン1.0に到達しました。

事実上の標準コンテナランタイムであるcontainerdが独立、成熟する一方、OCIやCRIに対応した新たなコンテナランタイムもさまざまなベンダーから登場し始めます。

前述のように2017年10月にはKubernetesの開発チームから独自のコンテナランタイム「cri-o」が登場しましたが、その3カ月前の2017年7月にはオラクルが、Rust言語で実装したより高速に起動するコンテナランタイムの「Railcar」をオープンソースで公開しています。

2017年12月にはOpenStack Foundationが仮想マシンをベースとしたよりセキュアなコンテナであるKata Containersの開発を発表。

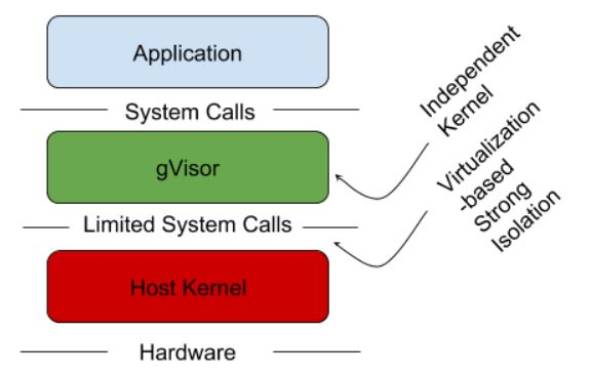

翌年、2018年5月7日にはGoogleがコンテナのセキュリティを大幅に高めたgVisorを発表。大きな話題となりました。

5月15日にはgVisorがAppEngineに採用されたことも発表し、本番環境で実用できることが示されました。

そのすぐ後の5月24日、Kata Containersもバージョン1.0に到達します。

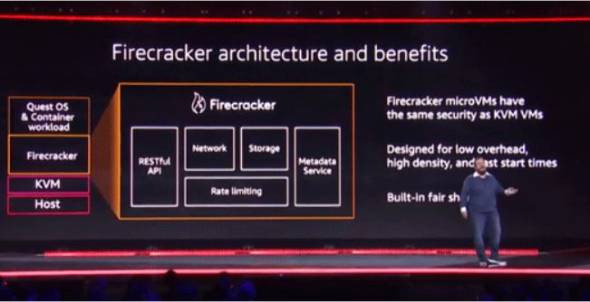

さらに半年後の2018年11月27日、AWSがFirecrackerを公開。仮想マシンと同等のセキュリティと150ミリ秒以下の高速起動を実現すると紹介され、AWS Lambdaに使われていることも明らかにされました。

Kata Containersが仮想マシンを軽量化するというアプローチの一方、gVisorはコンテナをよりセキュアに実装するアプローチなど、Publickeyでは紹介できていないコンテナランタイムも含めてさまざまな特徴を持つコンテナの選択肢が広がっています。

関連記事

「クラウドは信頼できない」は本当か? AWS、Office 365、自治体IaaSの障害を経て、私たちが知っておくべきこと

「クラウドは信頼できない」は本当か? AWS、Office 365、自治体IaaSの障害を経て、私たちが知っておくべきこと

2019年は国内外で、大規模なクラウドサービスの障害が相次いで発生した。それに伴い、「クラウドサービスは信頼できないのでは」といった議論も巻き起こった。だが、オンプレミスにも課題はある。メリットとデメリットを認識した上で、クラウドとうまく付き合っていくべきだろう。そのために必要な基礎知識と考え方を、ITジャーナリストの谷川耕一氏が解説する。 本格的なマルチクラウドの時代は到来するのか? 人気が出そうなSaaSは? 2020年のクラウド業界動向を占う

本格的なマルチクラウドの時代は到来するのか? 人気が出そうなSaaSは? 2020年のクラウド業界動向を占う

2019年は各ベンダーが、マルチクラウド向けのサービスを多くリリースした。20年はこの流れがさらに加速し、企業が複数のクラウドを使いこなすようになるのか。本記事では、19年にクラウド業界で起きたトピックを振り返りつつ、20年の業界動向を予測していきたい。 クラウド上のデータを完全削除したくても、ストレージの物理破壊は不可能……どうする? AWSの説明は

クラウド上のデータを完全削除したくても、ストレージの物理破壊は不可能……どうする? AWSの説明は

神奈川県庁が富士通リースから借りていたサーバのHDDが不正に転売された結果、膨大な個人情報などが漏えいした事件が起きた。これをきっかけに、HDDなどのストレージをいかに安全に破棄すべきか、という点に世間の関心が高まっている。では、クラウドストレージに保存したデータはどうなのか? AWSジャパンが公式ブログで説明している。 レッドハットは国内で「OpenShift」を広められるか? 日本独自のパートナー戦略から見えてくる、課題と狙い

レッドハットは国内で「OpenShift」を広められるか? 日本独自のパートナー戦略から見えてくる、課題と狙い

レッドハットが、新たなパートナープログラム「OpenShift Managed Practice Program」を発表。国内のパートナー企業の一部が、「Red Hat OpenShift」を用いたコンテナ環境を、各社のクラウドサービスからマネージドサービスとして提供できるようにする取り組みだ。この戦略から見えてくる、同社の日本市場における課題と狙いを、ITジャーナリストの谷川耕一氏が解説する。 「なぜクラウドなんだ」「今までのやり方を変えないで」――反発乗り越えAWSなど導入 京王バスを変えた男の交渉術

「なぜクラウドなんだ」「今までのやり方を変えないで」――反発乗り越えAWSなど導入 京王バスを変えた男の交渉術

京王電鉄の虻川勝彦氏(経営統括本部 デジタル戦略推進部長)が、12月10日に開催されたイベント「NetApp INSIGHT 2019 TOKYO」に登壇。京王バスに出向していた当時に、周囲に反発されながらもクラウド導入を推進した際の交渉術を語った。コツは「止まっても謝れば済む領域から導入する」ことだという。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR