新型肺炎の広がりと、三菱電機漏えい事件の“共通点” 標的型攻撃への備えを考える(2/2 ページ)

ここ1〜2年、不正アクセスのメインターゲットをダイレクトに狙うのではなく、子会社や下請け、パートナー、取引先といった周辺の会社にまず侵入し、そこから本丸に不正アクセスするサプライチェーン攻撃の危険性が指摘されてきました。また、企業が調達するPCやシステム、機器類の脆弱性(ぜいじゃくせい)を突いたり、ひそかに仕掛けられたバックドアを介して情報を盗み取ったりする手口も、同じようにサプライチェーン攻撃と呼ばれることがあります。

三菱電機の対応を見ていると、この両方の意味で学ぶべきことが多くあるように思います。

まず、三菱電機ほどの大きな会社ならば、数多くの会社や組織と取引があるでしょう。今回の不正アクセスで、同社の個人情報や企業機密が外部に送信されたとされていますが、攻撃者の狙いはそれだけでしょうか。もしかすると、最終的なターゲットが他にあるかもしれません。個人情報などが盗み出された間にメールなどが盗み見られていれば、普段からやりとりのあるどこか別の企業や組織へのさらなる攻撃の足掛かりになる恐れがあります。

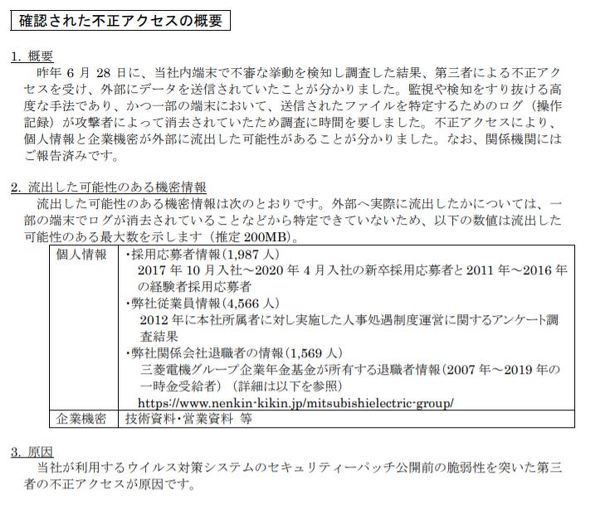

三菱電機のプレスリリースによると、個人情報が流出した可能性のある人への報告を1月20日に始め、企業機密に関する顧客には「状況の報告を行っているところです」とあります。ですが、サプライチェーン攻撃のリスクを考えるなら、もっと早期に報告や情報共有を進めるべきではなかったでしょうか。侵害は時間がたつほど広がり、同社が経験したようにログなどの証拠が隠滅される可能性が高まります。早期の情報共有を通じてサプライチェーン全体のセキュリティを保つという意識を持つべき時期に来ているのではないでしょうか。

もう一つは、企業が調達する製品・システムの脆弱(ぜいじゃく)性情報の共有・対応体制です。

数々の苦い体験を経て、OSやWebブラウザといったクライアント環境、あるいはWebアプリケーションの脆弱性については、「早期にパッチを適用する」という意識が浸透してきたように思います。これに対し意外な盲点となっているのが、インフラを担うネットワーク機器やサーバのコンポーネント、そして本来ならば味方のはずのセキュリティ製品の脆弱性ではないでしょうか。

事実、三菱電機のプレスリリースによると、灯台下暗しではないですが、ユーザーを守るウイルス対策システムの未公開の脆弱性が攻撃されてしまったことが不正アクセスの原因でした。

重要なシステムを構成する機器や安全を保つためのセキュリティ製品の脆弱性は、Windows OSやInternet Explorerのようにメディアで頻繁に取り上げられる汎用的な製品の脆弱性とは異なり、ニュースになることは多くありません。けれど今回の一件は、悪用されれば大きな影響が生じることを示しました。むしろこうした製品こそ、脆弱性が発覚した場合の対応・サポート体制を確認し、「動ける」体制とプロセスを整えるとともに、ベンダーやインテグレーターの情報公開体制を調達時にしっかり確認しておくべきではないかと思います。

問題はウイルス対策システムに限りません。19年には、安全なリモートアクセスを実現する複数のSSL VPN製品に脆弱性が報告されていましたし、つい最近の20年1月には、Citrixの複数の製品に深刻かつゼロデイの脆弱性が見つかり、実際に攻撃が確認されています。この先もおそらく、こうした企業向け製品の脆弱性が報告されることになるでしょう。その時に備えた連絡・対応体制を、ベンダーとユーザーの間で、また業界全体としても検討すべきではないかと感じます。

関連記事

三菱電機、約8000人の個人情報流出か ウイルス対策システムにゼロデイ攻撃

三菱電機、約8000人の個人情報流出か ウイルス対策システムにゼロデイ攻撃

三菱電機は、同社のウイルス対策システムが第三者からゼロデイ攻撃を受け、最大約8000人の個人情報が流出していたことなどを明らかにした。 三菱電機にサイバー攻撃 個人情報や機密情報が流出の可能性

三菱電機にサイバー攻撃 個人情報や機密情報が流出の可能性

三菱電機は、同社のネットワークが第三者から不正アクセスを受け、個人情報と企業機密が外部に流出した可能性があると発表した。 「疑わしくないメール」にも疑いの目を 猛威を振るうマルウェア「Emotet」に注意

「疑わしくないメール」にも疑いの目を 猛威を振るうマルウェア「Emotet」に注意

複数のセキュリティ企業や組織が11月以降、マルウェア「Emotet」について注意を呼び掛けている。Emotetの流行は、もはや「怪しいメールに注意する」という対策だけでは通用しなくなりつつあることを示している。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR