「ドコモ口座」で相次ぐ不正出金、なぜ地銀だけが狙われた? 専門家の見解は

NTTドコモが提供する電子決済サービス「ドコモ口座」を利用して、銀行から不正に現金を引き出す被害が相次いでいる。七十七銀行(宮城県仙台市)は9月7日、同行の顧客に被害があったとしてドコモ口座への新規登録を当面停止すると発表。中国銀行(岡山県岡山市)、大垣共立銀行(岐阜県大垣市)、東邦銀行(福島県福島市)も8日、同様の理由で新規登録の停止を発表した。

地銀ばかりで被害 なぜ?

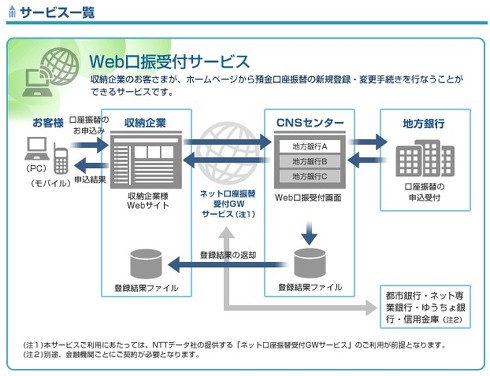

今回被害が発生しているのはいずれも地方銀行。NTTドコモはITmedia NEWSの取材に対し「被害のあった銀行はいずれも『Web口振受付サービス』を使ってドコモ口座と連携していた」と話す。

Web口振受付サービスは、地銀ネットワークサービス(東京都中央区)が提供する、収納企業(決済サービス提供社)と地方銀行の連携サービス。ユーザーは収納企業のWebサイトを通じて預金口座振替の新規登録などの手続きを行える。

ユーザーが自身のドコモ口座へ銀行口座から入金するには、ドコモ口座のWebサイトから銀行口座を登録する必要がある。ドコモは「銀行のWebサイト側での作業ではあるが、いずれの銀行も登録には『口座番号』『名義』『4桁の暗証番号』の3点を利用していた」と明かす。

ドコモは、これらの情報が何らかの理由で第三者に漏れたことが不正利用の一因ではないかとしている。

一方、最初に不正利用の被害を発表した七十七銀行は「自社のシステムから顧客の口座番号やキャッシュカードの暗証番号などの情報が漏えいした事実はない」という。

不正利用の被害にあった人のネットへの書き込みなどから、ネット上では「リバースブルートフォース」や「パスワードスプレー」と呼ばれる攻撃があったのではないかという臆測が上がっている。

「リバースブルートフォース」とは? 原因について専門家の意見は

Webセキュリティ専門家の徳丸浩さんは「リバースブルートフォースやパスワードスプレーが使われた可能性はある」としながらも、「ドコモ口座側の防御策に問題があった可能性もある」と話す。

「リバースブルートフォースはパスワード(ここでは4桁の暗証番号)を固定してID(ここでは口座番号)を総当たりする攻撃のことで、パスワードスプレーは数千〜数万のIPアドレスを使っていろいろなIPアドレスから少しずつ攻撃し、攻撃を気付かれにくくする手法。これらが使われたかどうかは臆測でしかいえないが、いずれにせよ今回は暗証番号が4桁という部分が狙われたと考えられる。しかし、4桁の暗証番号を決済アプリとの連携に使っていても被害を受けていないケースもある」(徳丸さん)

「例えばゆうちょ銀行は、『LINE Pay』や『ゆうちょPay』などとの連携に4桁の暗証番号を使っている。しかしこれらで被害が発生していないのは、いずれもアプリがスマホ専用のものだからだと考えられる。『スマホを利用する』ということ自体が一種の認証であり、防御策になっている」

一方、ドコモ口座はPCからでも利用できる。ログインに2段階認証は必要なものの、口座開設時に携帯回線をひも付けていなければ登録メールアドレスにセキュリティコードが送られてくるため、攻撃者自身がドコモ口座を開いた場合はPCのみで操作が完結する。

徳丸さんは「こうした防御策の差で、今回は地方銀行とドコモ口座が狙われたのではないか」と分析している。

銀行が取るべき対策としては「アプリとの連携に4桁の暗証番号を使うのをやめ、ネットバンキングと同等のセキュリティ対策を取れるようにするべきだ」と話した。

ドコモ口座は「なりすまして開設できる状況」

ドコモは「他人になりすましてドコモ口座を開設することが可能な状況だった」として、ドコモ口座にも不備があったことを認めた。

ドコモ口座の開設にはドコモの「dアカウント」が必要となるが、dアカウントはドコモの携帯電話などの契約は関係なく、任意のメールアドレスさえあれば作成できる。ドコモ口座の開設はこのdアカウントでログインした上で利用規約に同意すれば完了してしまう。

名前や生年月日などを入力する欄もあるが、運転免許証など本人確認書類による確認ステップがないため、でたらめな情報や他人の情報でも登録できてしまう。

ユーザーのドコモ口座から他のドコモ口座に送金したり、銀行口座に出金したりするには本人確認が必要としているが、本人確認の方法は「銀行口座の登録」であるため、今回のように第三者が銀行口座を登録できてしまった場合の防壁としては機能しない。また、本人確認をしなくてもドコモのモバイル決済サービス「d払い」でネットや街の店舗での支払いに利用できる。

ドコモは、セキュリティ強化などの対応策を急ぎ検討するとしている。

関連記事

犯人を名乗る人物から「ハッキングした」と報告 ママ向け情報サイトで個人情報漏えいのおそれ

犯人を名乗る人物から「ハッキングした」と報告 ママ向け情報サイトで個人情報漏えいのおそれ

MammyProが、同社の母親向け情報サイト「ママNavi」が第三者による不正アクセスを受け、個人情報を含む会員情報が流出した可能性があると発表した。攻撃者本人と思われる人物から通告されたという。 攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

Webからこっそりクレジットカードなどの情報を抜き取る「Webスキミング」攻撃。すでに自社で防御しているだけでは防げない攻撃手法も。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏がその実態を解説する。 7payの「二段階認証導入」は正解か? セキュリティ専門家、徳丸氏の視点

7payの「二段階認証導入」は正解か? セキュリティ専門家、徳丸氏の視点

セキュリティ専門家の徳丸浩さんに、7payが取るべきセキュリティ対策を聞いた。二段階認証の導入決定は「結論を出すのが早すぎる」という。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR