不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由:「見えないWeb攻撃」──情報漏えい対策の盲点(2/3 ページ)

フィッシングに必要な情報は?

フィッシングはサービス提供事業者に成り済ましてメールなどを送り、偽のWebサイトに誘導して、利用者が入力した情報を盗み悪用する行為だ。例えば銀行のセキュリティ強化のためと偽り、暗証番号などの秘匿情報の入力を促す。メールの代わりにスマートフォンなどのSMS(ショートメッセージ)を送る「スミッシング」も広く用いられている。

フィッシングの成功率を上げるために犯罪者は、メールアドレスやSNSの宛先となる携帯電話番号、サービスの利用履歴などの情報を集めようとする。そのため、最終的な標的となる金融機関と直接連携するサービス、例えば銀行のグループ企業が発行するクレジットカードのWebサイトや決済サービスのスマートフォンアプリは、bot(自動実行プログラム)による不正ログイン攻撃に常に晒されている。

9月初旬、米FBIは米国の金融業界にセキュリティアラートを送り、botによる大量のパスワードリスト型攻撃(クレデンシャル・スタッフィング)の攻撃数が増加していることを警告した。これまで被害を受けた業種には、銀行、金融サービス、保険、証券会社が含まれる。さらに攻撃の多くは、多要素認証を必要とせずログイン監視の対象となっていないことが多いAPI(Application Programming Interface)を標的にしていると述べている。APIは、スマートフォンアプリや、FinTechなど企業間連携のサーバ側の受け口として用いられているが、Webブラウザベースのオンラインバンキングサービスの陰に隠れて、botによる不正ログインの検知対策が遅れていることが多い。

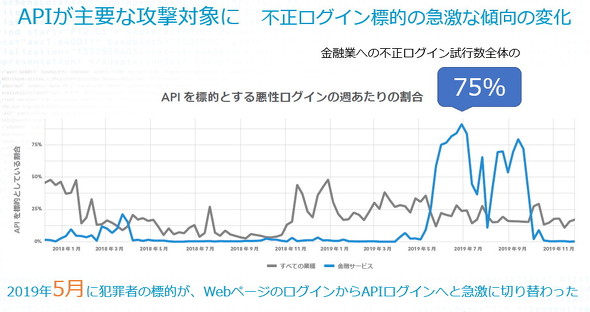

世界中に金融業界の顧客を持つ米Akamai Technologies(アカマイ)でも、この傾向の変化を検知している。2019年5〜9月に金融業界に試みられたbotによる不正ログイン試行は一日最大で1900万回に達した。この期間、金融業のAPIに対する不正ログインの試行が不正ログイン総数の最大75%を占め、標的が通常のWebブラウザによるログインページから急激にAPIログインに切り替わったことが下記のグラフから分かる。

フィッシングは、暗証番号の入力を促すだけでなく、乱数表やSMSを利用したワンタイムパスワードを使った二要素認証を突破するための手段としても用いられている。警察庁は、2019年にネットバンキングの不正送金被害にあった個人口座1852件のうち56%で、SMSを利用したワンタイムパスワードが突破されていたと発表している。これはフィッシングサイトで入力された二要素認証の情報をそのまま利用して、自動的に不正ログインを行うシステムを犯罪者が構築しているからだろう。

これまでの日本の金融機関では、乱数表などを使った二要素認証を、振り込みなどの資金操作時に使えば万全と考えていたサービスが多かった。しかし、ここで説明したようなbotにより自動化された不正ログイン試行とフィッシングとの組み合わせ攻撃により、これまでの常識が通用しなくなっている。

botによる不正ログインの試行は、大量に行われるため一見目立ちそうだが、実は特別な対策を取らないと検知ができない「見えない攻撃」だ。それを実データで具体的に示してみよう。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR