不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由:「見えないWeb攻撃」──情報漏えい対策の盲点(3/3 ページ)

botによる「見えない不正ログイン」

botによるパスワードリスト型の不正ログインを仕掛ける攻撃者は、攻撃検知を回避するため、攻撃元として大量のbotネットのIPを用い、「Low & Slow」という特性を持った攻撃を行う。これは、長い時間をかけて低頻度でログイン試行を行うという、自動化されたbotならではの攻撃手法だ。

アカマイが観測した、ある金融機関のAPIに対する攻撃では、合計約7万回のログイン試行が、大きく2つのbotネットから以下のようなパターンで行われていた。

- botネットA:約4万個のIPアドレスから、174回/毎時の不正ログイン試行

- botネットB:約800個のIPアドレスから、2回/毎時の不正ログイン試行

ログインリクエストを受けるAPIサーバからみると、例えば、botネットAのペースは、1つの IPあたり、10日に1回しかログインを試さない計算になる。これでは、正規の人間のログインよりアクセスの頻度が少なくなるため、サーバのログを監視するだけではbotによる不正なログイン試行を見分けることができない。フィッシングの起点となっているこのような不正ログインによる情報漏えいを、不正なアクセスがあったタイミングでリアルタイムに防ぐには、「機械学習によるふるまい検知」などの高度な検知能力を持ったbot対策専用の製品を用いないと、対策が難しい。

アカマイでは、国内の金融機関に対してもこのようなLow & Slow特性を持ったbotによる攻撃を観測している。攻撃はログインページやログインAPIだけに来ているわけではない。例えば、「有効なID」だけのリストをまず作るために、パスワードリセットの仕組みなどもbotは狙っている。bot対策を取る場合にはノウハウを持つ専門家と相談し、このようにbotに狙われやすい隠れた弱点をふさいでいく必要がある。

botによる総当たり攻撃の可能性

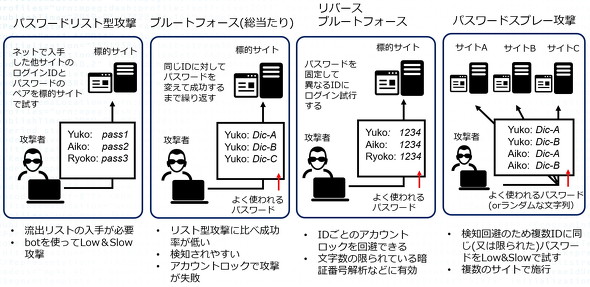

キャッシュカードの4桁の暗証番号や、クレジットカード裏面の3桁セキュリティコードを探るために、「リバースブルートフォース」「パスワードスプレー」などの、botによる手の込んだ総当たり攻撃が一連の事件に用いられたのでは、という指摘もある。

この場合、暗証番号を固定して異なるIDに対し、ログイン試行するのがリバースブルートフォース、複数のサイトに対して暗証番号をLow & Slowで順に試していくのがパスワードスプレーだ。どちらも、一度に大量のログイン試行を行うことによる標的からの検知や、ログイン失敗によるアカウントロックを防ぐために用いられる攻撃手法だ。これらも攻撃を自動化するbotならではの手法といえるだろう。

このような総当たり式の攻撃は、原理的にログインの失敗が大量に発生するため、失敗数の変化を監視すれば、攻撃が仕掛けられている兆候を把握できる可能性はある。ただし、ログイン試行が行われている時期と、実際その情報を使って不正送金などの不正行為が行われる時期が必ずしも一致しないことに気を付ける必要がある。不正にログインされただけですぐに実害が無いといって、対策を怠ってはならない。また、ログイン失敗によるアカウントロックが大量に発生すると、正規のユーザーのロック解除要求の対応でコールセンターが機能不全になるという運用上の問題も実際起きている。

総当たり攻撃で生じるこれらの課題に対しても、適切なbot検知が実装されているか否かが予防の鍵を握っている。

自動化する攻撃への対策は周回遅れ

ここまでの考察で、複数の攻撃手法を用いて収集された情報を、別の攻撃者が闇市場で入手し、最終的に組み合わせて標的を襲っている、という犯罪の大まかなシルエットが浮かんできた。FBIが指摘するように、それらの攻撃の起点には、botにより自動化された不正ログイン試行が常に見え隠れしている。

一見単純にも思える「攻撃の自動化」の進化で、二要素認証などのこれまでのセキュリティの常識が通用しなくなっている。その一方で、攻撃の自動化への防御側の対策は、攻撃側に対して周回遅れになってはいないだろうか。

今回の事件で決済事業者の本人確認という、目に見える大穴をふさぐ対策は急務だろう。しかし、これまで過小評価され、後手に回ってきた「見えない自動化攻撃」を予防する取り組みもまた、今起きている事件を抑止するための必須要件となっていることを忘れてはならない。

関連記事

ゆうちょ銀、不正な現金引き出し問題で謝罪 被害額は1800万円

ゆうちょ銀、不正な現金引き出し問題で謝罪 被害額は1800万円

複数の決済事業者の決済サービスを通してゆうちょ銀行の口座から不正に預金が引き出された問題を受け、ゆうちょ銀行は9月15日、都内で開いた緊急の記者会見で被害者やサービスの利用者に謝罪した。 ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線

ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線

“見えないWeb攻撃”の一つである「Webスキミング」にどう対抗すればいいのか。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏が対策方法の最前線を解説する。 攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

Webからこっそりクレジットカードなどの情報を抜き取る「Webスキミング」攻撃。すでに自社で防御しているだけでは防げない攻撃手法も。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏がその実態を解説する。 今更聞けない「ゼロトラストセキュリティ」の基本 具体的にはどう守る?

今更聞けない「ゼロトラストセキュリティ」の基本 具体的にはどう守る?

新型コロナの感染拡大に伴う外出自粛などの影響でテレワークの導入が進む中、「ゼロトラストセキュリティ」に注目が集まり始めている。ゼロトラストセキュリティのメリットや具体的な内容についてアカマイ・テクノロジーズに聞いた。 SMSで届く詐欺メッセージ「スミッシング」被害が右肩上がりに その巧妙な手口とは

SMSで届く詐欺メッセージ「スミッシング」被害が右肩上がりに その巧妙な手口とは

SMSを使ったフィッシング詐欺「スミッシング」の被害が右肩上がりで増えている。セキュリティ対策がほぼないSMSの弱みとマルウェアなどによる攻撃が組み合わさり、手口が巧妙化しているという。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR