車のキーフォブを1回ハッキングすると、“いつでも何度でも”ロック解除できる技術 70%以上の車両で成功:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

シンガポールのNCS Group、A*STAR、シンガポール国立大学による研究チームが開発した「RollBack - A New Time-Agnostic Replay Attack Against the Automotive Remote Keyless Entry Systems」は、車のキーフォブをハッキングすると所有者に気が付かれずに自由にロック解除できるシステムだ。これまでにも同様の技術は公開されていたが、今回は1回ハッキングすると何度でもいつでもロック解除ができるという。

車のロックをリモコン操作できるリモートキーレスエントリー(以下、RKE)は、ボタン操作で周囲から車のロックやアンロックを手軽に行えることから普及している。ハッキング防止のため、ボタンが押されるたびに新しい使い捨てコード(ローリングコード)を作り出していることも知られている。

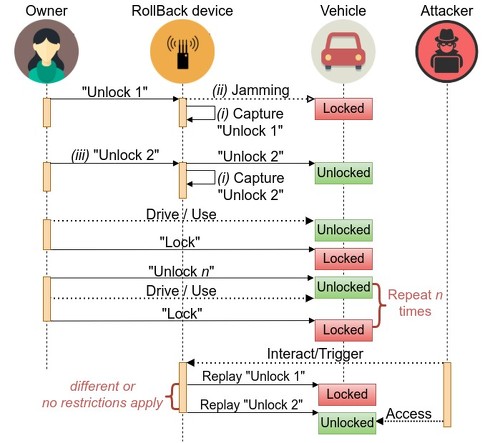

しかし、2015年にSamy Kamkar氏によって「RollJam」デバイスを用いたリプレイ攻撃でロック解除できることが実証された。数千米ドルで構築できる安価なRollJamは、所有者がキーフォブのボタンを押した際の信号を車に届く前に妨害して記録でき、記録したロック解除のコードを(未使用なため)所有者がいないときに再生しロック解除が行える。

具体的には次のようになる。1度目のロック解除を妨害し記録した時点では車は開いていないため、所有者はささいな違和感を覚えるが、2度目のロック解除で開くため気にしないで乗車する。

この2度目のロック解除は、キーフォブからの信号ではなく(所有者はキーフォブからだと勘違いしている)、RollJamが1度目に記録した信号で開いている。これにより、2度目のロック解除コードは未使用になるため次で使えるというわけだ。

強力なRollJamだが、キーフォブからの信号を妨害し続けなければいけない課題が残っている。ローリングコードは毎回新しいコードに変わるため、所有者がロック解除を繰り返すと、その度に未使用コードを更新しなければならない。つまりRollJamを車の近くに常に設置しておかなければならない。その上、未使用コードは1度しか悪用できず、1回開けると全てをやり直さなければならない。

今回、この課題をクリアしてしまったのが「RollBack」である。RollJamと違い、信号を妨害し記録するのは一度だけであり、その後は所有者がキーフォブを繰り返し使用し記録したコードが無効になった後でも、将来いつでも何度でも再同期しロック解除が行えるという。無制限に何度でも解除できるため、スペアキーを作ったようなものといえる。

RollBackでは2つ以上の連続したキーフォブからの信号を取得し記録しなければならない。車両によって3つ、5つと多い場合や連続していなくて良い場合など記録の方法は多様だ。

取得時はロック/アンロックを問わないため、例えばロックを取得し所有者が戻ってくるのを待ってアンロックを取得すると2回の記録が完了となる。ロックされているか不安で何度もロックボタンを押す人も少なくないため、容易に取得できたりもする。カーシェアやレンタカーとなると、じっくり取得できるので狙いやすいだろう。

RollBackは無効な信号を再生することによって、過去に使用されたコードに再同期でき、そこからそれ以降に使用された全ての信号が再び機能する。所有者は攻撃前と攻撃後の違いに気が付くことなく、キーフォブを使用する中で攻撃されることになる。

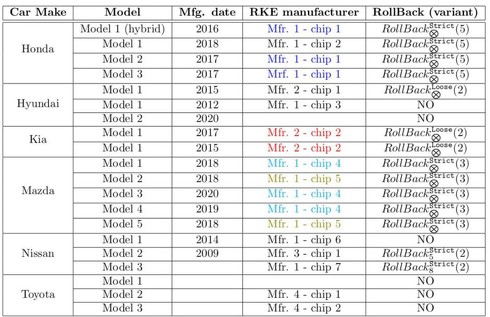

ただし、この攻撃は全ての車種に対応するわけではなく、研究者が行ったテストによると、マツダ、ホンダ、日産、韓国の起亜とHyundaiが脆弱(ぜいじゃく)であると判明した。一方、トヨタには効かなかった。下記の表によると、20台中14台(70%)で成功している。

下記の動画では、キーフォブの信号取得から100日以上経過した後に(400回以上キーフォブを使っても)信号を使用した場合でもロック解除に成功し、実用性を示した。

また他にもいくつか動画が公開されており、基本的なRollBackの解説動画はこちらから視聴できる。

Source and Image Credits: Levente Csikor, Hoon Wei Lim, Jun Wen Wong, Soundarya Ramesh, Rohini Poolat Parameswarath, and Chan Mun Choon.“RollBack - A New Time-Agnostic Replay Attack Against the Automotive Remote Keyless Entry Systems”

関連記事

「山奥で車のドアが開閉不能に」──トヨタの無人レンタカーでトラブル、“その場に置き去り”仕様に物議 トヨタ「案内ミスだった」

「山奥で車のドアが開閉不能に」──トヨタの無人レンタカーでトラブル、“その場に置き去り”仕様に物議 トヨタ「案内ミスだった」

「飛騨の山奥で突然ドアが開かなくなって詰んだ」──トヨタ自動車が提供するレンタカー無人貸し出しサービス「チョクノリ!」を利用したユーザーのツイートが物議を醸している。飛騨の山奥で車とスマートフォンのBluetooth接続が失われ、車のドアの開閉ができなくなったという。 道路脇にごみ箱があると自動運転車が間違って止まる? 米国の研究者らが検証

道路脇にごみ箱があると自動運転車が間違って止まる? 米国の研究者らが検証

米カリフォルニア大学アーバイン校と米カリフォルニア大学ロサンゼルス校の研究チームは、自動運転車において、道路脇に置かれた物に反応し停止してしまうかを検証した論文を発表した。 「赤信号」を「青信号」だと錯覚させる自動運転車へのサイバー攻撃 中国などの研究チームが脆弱性指摘

「赤信号」を「青信号」だと錯覚させる自動運転車へのサイバー攻撃 中国などの研究チームが脆弱性指摘

中国の浙江大学、香港中文大学、米シカゴ大学による研究チームは、自動運転車に搭載されるカメラをレーザー光で攻撃し、信号機の認識を錯覚させる方法を実証し、脆弱性を指摘した論文を発表した。 自動運転車へのサイバー攻撃、米国の研究チームが実証 レーザー銃で「偽物の車が前から突っ込んでくる」錯覚攻撃

自動運転車へのサイバー攻撃、米国の研究チームが実証 レーザー銃で「偽物の車が前から突っ込んでくる」錯覚攻撃

米デューク大学と米ミシガン大学の研究チームは、自動運転車のセンサーをだまして、周囲の物体が検出距離よりも近い(または遠い)と信じ込ませる攻撃に成功し、搭載するカメラやセンサーの脆弱性を実証した。 電気自動車の充電を停止するサイバー攻撃 40m以上先からワイヤレスで可能 英オックスフォード大などが指摘

電気自動車の充電を停止するサイバー攻撃 40m以上先からワイヤレスで可能 英オックスフォード大などが指摘

英オックスフォード大学とスイスのArmasuisse S+Tの研究チームは、電気自動車(EV)と充電ステーションのやりとりを電磁干渉を用いて、離れた場所から攻撃する新しい脆弱性を指摘した論文を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR