他人のスマホ通話をミリ波で盗聴する技術 スマホ用イヤフォンの振動から音声解読:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

米The Pennsylvania State Universityの研究チームが発表した「mmSpy: Spying Phone Calls using mmWave Radars」は、市販の自動車用レーダーデバイスと新しい処理方法を用いて、他人が会話中のスマートフォンのイヤフォンの振動を検出し、通話相手が何を話しているかを最大83%の精度で解読できることを実証した研究報告だ。

マイクで漏れ出た声を盗聴するのではなく、音声を振動源から直接検出するため、周囲の雑音に影響されないのが特徴だ。

ミリ波(mmWave)通信技術は、VR、AR、自律走行におけるvehicle-to-vehicle(V2V)やvehicle-to-infrastructure(V2I)ネットワーキング、産業IoTにおけるマシンタイプ通信など、その利用が広がっている。

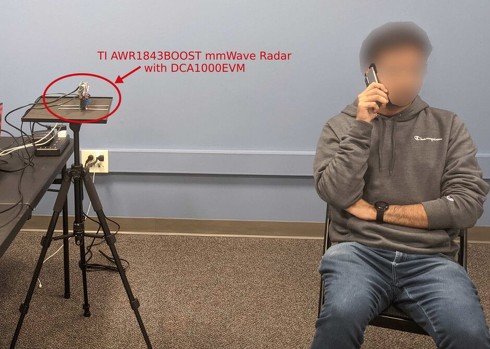

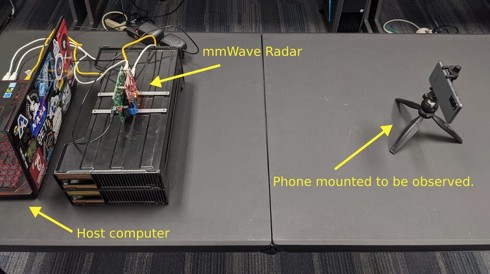

今回は、悪意のある敵が受動的に通話を盗み聞きすることを可能にする手法にミリ波を利用する。研究では、市販のmmWaveレーダーデバイスを用いて、他人が話す通話相手の音声を盗聴するシステム「mmSpy」を提案する。

攻撃者は、被害者のスマートフォンに向かって離れた場所からmmWave信号を送信し、反射を測定する。反射の違いを分析することで、イヤフォンの振動を検出し、音声の復元や音声の分類につなげる。捉えた反射波は、ユーザーの耳に面するイヤフォン側と反対側のスマートフォンの背面から来るものと仮定する。

スマートフォンのイヤフォンは発話によって振動(7μmオーダーの微小な振動)し、その振動がスマートフォン本体に浸透して行く。この伝わった振動(mmWave信号の位相の変化)をレーダーデバイスを使って感知し、回線の向こう側にいる人が言ったことを再構築する。

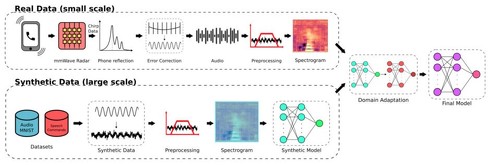

取得したレーダーデバイスのデータは、MATLABとPythonモジュールによって前処理され、データからハードウェア関連のノイズやアーティファクトノイズを除去する。その後、音声の分類や音声の再構成を行うための訓練した機械学習モジュールにデータを供給する。

研究者らはGoogle Pixel 4aとSamsung Galaxy S20の両方でmmSpyをテストした。結果は、レーダーが約30cm離れたところから振動を感知した場合、処理した音声は83%の精度で声の復元が行えた。レーダーデバイスがスマートフォンから遠く離れるほど精度は低下し、約1.8mの距離では43%の精度にまで低下した。

mmSpyは盗聴だけにとどまらず、音声を再構築した後、必要に応じてキーワードのフィルタリング、強調、分類が行えるようになるという。

Source and Image Credits: S. Basak and M. Gowda, "mmSpy: Spying Phone Calls using mmWave Radars," 2022 IEEE Symposium on Security and Privacy (SP), 2022, pp. 1211-1228, doi: 10.1109/SP46214.2022.9833568.

関連記事

「GitHub Copilot」のAIが自動生成するコードはどのくらい安全か? 研究者らが脆弱性を検証

「GitHub Copilot」のAIが自動生成するコードはどのくらい安全か? 研究者らが脆弱性を検証

米New York UniversityとカナダのUniversity of Calgaryの研究チームは、コードを自動生成する「GitHub Copilot」において、生成したコードがセキュリティ面でどれくらい安全かを調査した研究報告を発表した。 指先の熱からパスワードを盗む攻撃 入力後のキーボードから押した場所を特定 6文字なら検出精度100%

指先の熱からパスワードを盗む攻撃 入力後のキーボードから押した場所を特定 6文字なら検出精度100%

スコットランドのUniversity of GlasgowとサウジアラビアのTaif Universityによる研究チームは、キーボードから人の指先の熱を検出し、熱画像を解析してユーザーの入力を推定、パスワードなどを取得する深層学習システムを提案した研究報告を発表した。 「オススメ表示」をハッキング 気が付かれないように表示内容を操作 中国などのチームが発表

「オススメ表示」をハッキング 気が付かれないように表示内容を操作 中国などのチームが発表

中国の南京大学、香港理工大学、香港城市大学の研究チームは、ユーザーに応じてお勧めするコンテンツを選ぶレコメンダーシステムにハッキング攻撃を仕掛ける手法を提案した研究報告を発表した。 カメラに「存在しないもの」を見せるサイバー攻撃 離れた場所から電波を送信 成功率は99%

カメラに「存在しないもの」を見せるサイバー攻撃 離れた場所から電波を送信 成功率は99%

英オックスフォード大学の研究チームは、電波を使い、画像認識システムをだまして存在しないものを見せる手法を提案した研究報告を発表した。例えば真っ黒であるカメラフレームに文字を浮かび上がらせることなどができる。 「舌打ち」で障害物の位置を特定 音の跳ね返りをVR上で可視化、エコロケーションを体験

「舌打ち」で障害物の位置を特定 音の跳ね返りをVR上で可視化、エコロケーションを体験

岐阜大学の研究チームは、舌打ちの反響音で周囲の障害物を把握する能力を体験できるVRシステムを開発した。舌打ちした音が複数のボールとしてバーチャル内で見え、そのボールの跳ね返りを手掛かりに周囲の机や壁を把握する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR