DJI製ドローンと操縦者の位置を特定するサイバー攻撃 遠隔から強制墜落させることも可能:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。Twitter: @shiropen2

ドイツのUniversity Bochumとドイツの研究機関CISPA Helmholtz Center for Information Securityに所属する研究者らが発表した論文「Drone Security and the Mysterious Case of DJI’s DroneID」は、民生用ドローンの主要メーカーであるDJI社が販売するドローンの無線信号を解読して、ドローンと操縦者の位置を特定できる攻撃を提案した研究報告である。

悪意のある者がドローンを監視や違法物品の輸送に使用したり、空港上空などの飛行禁止区域に侵入して損害を与えたりする可能性がある。ドローンメーカーは、ドローンの安心な使用を担保するために、速度や高度に関するソフトウェア制限を課したり、空港や刑務所周辺の飛行禁止区域を実施するためにジオフェンシングを使用するなど、いくつかの対策を採用している。

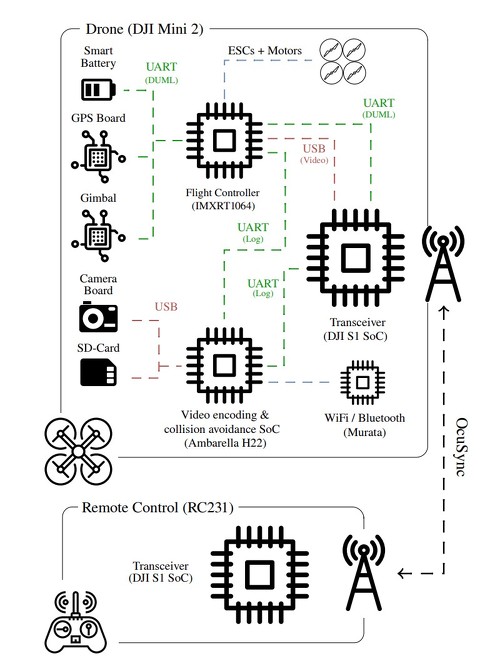

また市場リーダーであるDJIのドローンは「DroneID」と呼ばれる追跡プロトコルを実装している。これにより、ドローンとその操縦者の両方の位置を法執行機関や重要インフラの運営者などに送信するように設計している。

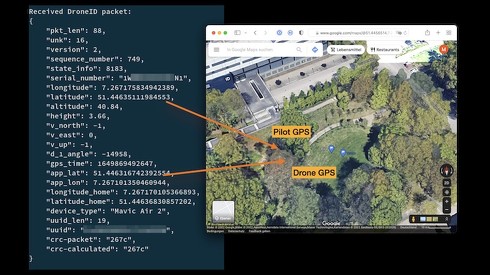

この研究では、ドローンの無線信号を傍受してDroneIDを解読することで、ドローンの位置とホームポイント、操縦者のGPS座標を特定できることを実証した。これは送信されたDroneIDが暗号化されておらず、誰でもアクセスできる脆弱性を利用している。

また研究チームは、DJIデバイスに16件の重要なセキュリティ脆弱性を発見した。バグを詳細に調査した結果、任意のコードを実行したり、不変と思われていたデバイスのシリアル番号を変更したりすることができることが判明した。さらに、これらのバグのうち14件は、操縦者のスマートフォンを介して遠隔で攻撃者がペイロードを無線送信することで、飛行中のドローンをクラッシュできることも判明した。

研究者らは、DroneIDデータを受信して解読するプロトタイプツールをGitHubで公開している。

Source and Image Credits: Nico Schiller, Merlin Chlosta, Moritz Schloegel, Nils Bars, Thorsten Eisenhofer, Tobias Scharnowski, Felix Domke, Lea Schonherr, and Thorsten Holz. Drone Security and the Mysterious Case of DJI’s DroneID.

関連記事

画像生成AIの「高品質なプロンプト」を0.01秒で盗むサイバー攻撃 ドイツの研究機関が発表

画像生成AIの「高品質なプロンプト」を0.01秒で盗むサイバー攻撃 ドイツの研究機関が発表

ドイツの研究機関CISPA Helmholtz Center for Information Securityに所属する研究者らは、テキストから画像を生成するモデルで生成した画像からテキストプロンプトを盗用する攻撃を提案した研究報告を発表した。 遠隔からCPUを数秒で破壊するサイバー攻撃 マザーボードのリモート管理機能をハック、過度の電気を注入

遠隔からCPUを数秒で破壊するサイバー攻撃 マザーボードのリモート管理機能をハック、過度の電気を注入

英バーミンガム大学に所属する研究者らは、サーバ用マザーボードに搭載する制御システムの欠陥を攻撃し、遠隔から必要以上の電圧を供給してCPUを破壊しコンピュータを無効にする脆弱性を指摘した研究報告を発表した。 Wi-Fi機器の充電を急速に“ゼロ”にするサイバー攻撃 150m離れた場所からスマホや監視カメラを無効に

Wi-Fi機器の充電を急速に“ゼロ”にするサイバー攻撃 150m離れた場所からスマホや監視カメラを無効に

米スタンフォード大学、米UCLA、カナダのウォータールー大学に所属する研究者らは、Wi-Fi機器に偽のデータパケットを継続的に送信することで、その機器の充電を急速に低下させる攻撃を提案した研究報告を発表した。 ネット接続していないPCをスマホでハッキング 壁越しでも2m離れた場所から無線で攻撃

ネット接続していないPCをスマホでハッキング 壁越しでも2m離れた場所から無線で攻撃

イスラエルのBen-Gurion University of the Negevに所属する研究者は、ネットに接続していないコンピュータ(エアギャップPC)を離れた場所から無線でハッキングするサイバー攻撃を提案した研究報告を発表した。 他人のスマホの現在地を特定できるサイバー攻撃 Bluetoothの欠陥を利用 米国チームが指摘

他人のスマホの現在地を特定できるサイバー攻撃 Bluetoothの欠陥を利用 米国チームが指摘

米オハイオ州立大学に所属する研究者らは、Bluetoothを使用するモバイル機器には、攻撃者がユーザーの位置を追跡できる不具合があることを実証した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR