他人のスマホの現在地を特定できるサイバー攻撃 Bluetoothの欠陥を利用 米国チームが指摘:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

米オハイオ州立大学に所属する研究者らが発表した論文「When Good Becomes Evil: Tracking Bluetooth Low Energy Devices via Allowlist-based Side Channel and Its Countermeasure」は、Bluetoothを使用するモバイル機器には、攻撃者がユーザーの位置を追跡できる不具合があることを実証した研究報告だ。

近距離無線通信技術であるBluetooth Low Energy(BLE)は、多くのアプリケーションで使用されている。しかし、BLEデバイスは、近くにいる攻撃者がBluetoothパケットを盗み、特定のデバイスやユーザーと関連付けることができるため、MACアドレス(ネットワークにつながる機器に割り当てられている識別番号)追跡の対象になっている。

これはアイドル状態のBLEデバイスは、約20ミリ秒に一度、近くにある接続可能なデバイスに自分のMACアドレスを知らせる信号を送るためである。

この問題に対し、Bluetooth SIG(Bluetoothの規格開発を統括する組織)はMACアドレス追跡の脅威を認識し、悪意のある人物による追跡から機器を保護するために、2010年からMACアドレスランダム化というソリューションを実行している。

その後、2014年にBluetoothは「allowlist」という機能を導入し、承認したデバイスのみ接続を許可し、プライベートデバイスが未知のデバイスにアクセスすることを防いでいる。主要なスマートフォン(AndroidやiPhone)の「filter accept list」である。

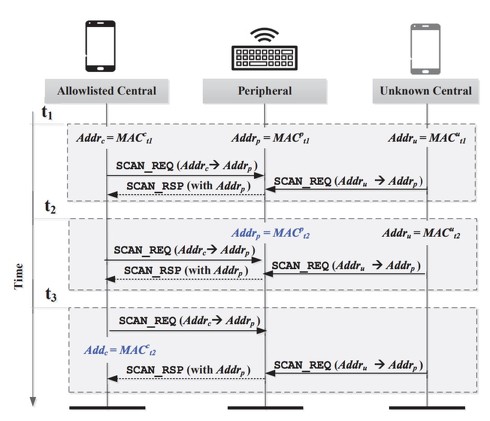

今回はallowlistによってMACアドレスをランダム化しても、MACアドレスを追跡できるBluetooth Address Tracking (BAT)と呼ぶサイドチャネル攻撃を提案する。

ランダム化したMACアドレスは、ペアリングした2つのデバイス間で共有する乱数と暗号キーであるIRK(Identity Resolution Key)を生成する。だが現在のBluetoothプロトコルでは乱数の選択方法を規定しておらず、既存の乱数を再利用できない仕組みも存在しない。

そのため攻撃者はIRKを取得できないが、スニッフィングしたMACアドレスを収集し、それを再生してデバイスが許可リストにあるかどうかを観察するだけで、ランダム化を超えてデバイスを追跡できる。取得したMACアドレスを展開することで、ユーザーの過去の軌跡(例えば、ユーザーが過去に行った場所)やリアルタイムの位置まで追跡することを可能にする。

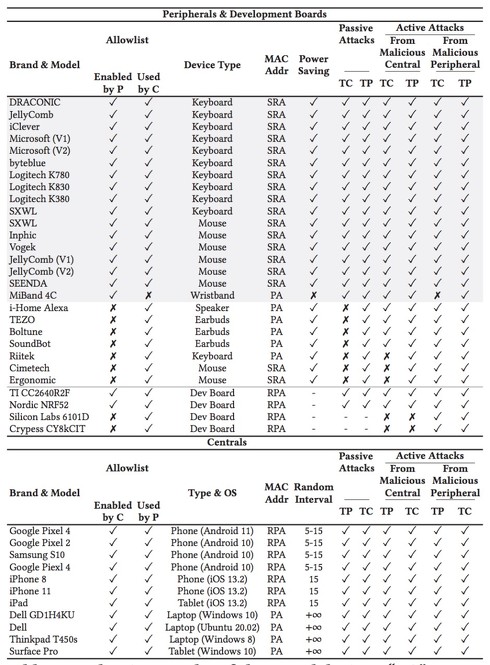

評価実験では、カスタマイズしたスマートフォンを使って50以上(43台のBLE周辺機器、11台のセントラル、4台の開発ボード)のBluetooth機器にBAT攻撃をテストした。その結果、MACアドレスを頻繁にランダム化しても、攻撃者は被害者のデータをリンクして再生できると分かった。

研究者らは、BAT攻撃に対する防御策であるプロトタイプ「SABLE」(Securing Address for BLE)も開発した。これによって、攻撃者が被害者のデバイスにリンクアップすることを阻止できたと述べている。

研究者らは今回の脆弱性を、SIG(Bluetoothの規格開発を統括する組織)、Texas InstrumentsやNordicなどのハードウェアベンダー、Google、Apple、Microsoftなど、Bluetooth業界の主要関係者に報告した。Googleは、今回の発見を重大性の高い設計上の欠陥と評価し、バグバウンティ(賞金)を授与した。

Source and Image Credits: Yue Zhang and Zhiqiang Lin. 2022. When Good Becomes Evil: Tracking Bluetooth Low Energy Devices via Allowlist-based Side Channel and Its Countermeasure. In Proceedings of the 2022 ACM SIGSAC Conference on Computer and Communications Security (CCS ’22). Association for Computing Machinery, New York, NY, USA, 3181-3194. https://doi.org/10.1145/3548606.3559372

関連記事

他人のスマホとBluetooth接続するサイバー攻撃 権限変更で端末乗っ取り 中国と米国チームが発表

他人のスマホとBluetooth接続するサイバー攻撃 権限変更で端末乗っ取り 中国と米国チームが発表

中国科学技術大学と米カンザス大学に所属する研究者らは、他人のBluetooth対応機器と接続し乗っ取るサイバー攻撃を提案した研究報告を発表した。 自動運転車に「存在しないものを見せる」サイバー攻撃 レーザー照射で事故誘発 中国の研究チームが発表

自動運転車に「存在しないものを見せる」サイバー攻撃 レーザー照射で事故誘発 中国の研究チームが発表

中国の浙江大学に所属する研究者らは、レーザー光を自動運転車のLiDARに照射し、敵対的な点群を注入することで3次元物体検出を欺く攻撃を提案した研究報告を発表した。 隠れたボイスレコーダーを検出する装置 不正な音声録音を防ぐ 成功率92%以上 中国チームが発表

隠れたボイスレコーダーを検出する装置 不正な音声録音を防ぐ 成功率92%以上 中国チームが発表

中国の浙江大学、上海交通大学、Microsoft Research Asiaに所属する研究者らは、オフラインの隠しボイスレコーダーを検出するシステムを提案した研究報告を発表した。 最大8m先からスマホで話す相手の声を盗聴できる攻撃 ミリ波の反射を利用

最大8m先からスマホで話す相手の声を盗聴できる攻撃 ミリ波の反射を利用

中国の浙江大学とHIC-ZJU、崑山杜克大学、米University of Colorado Denver、米SUNY Buffaloによる研究チームは、スマートフォンで話している相手の声を最大8m先から盗聴できる攻撃を提案した研究報告を発表した。 ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

ドローンで上空から家の中をサイバー攻撃 壁越しに屋内のWi-Fi対応全機器を追跡

カナダのUniversity of Waterlooと米University of Illinois Urbana-Champaignによる研究チームは、上空のドローンからWi-Fiを利用して壁越しに屋内を攻撃する手法を提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR