文書ファイルの脆弱性を突いた標的型攻撃に注意――トレンドマイクロが警告

2011年1月〜2012年1月に実施した調査を基に、国内における標的型攻撃の傾向と分析をトレンドマイクロが報告した。

個人情報や技術情報、機密情報などの窃取・破壊を目的として特定の組織やサービス、個人に対して行われるサイバー攻撃「標的型攻撃」が近年、増加している。トレンドマイクロは1月26日にプレスセミナーを開催し、同社が2011年1月〜2012年1月にかけて実施した調査を基に、国内における標的型攻撃の傾向と分析を紹介した。

登壇したトレンドマイクロ リージョナルトレンドラボの原良輔 課長は、標的型攻撃の中でも「特定の組織に対し、時間・手段・手法を問わず繰り返し行われる一連の攻撃」を「持続的標的型攻撃」と定義。同攻撃では不正プログラムを添付したメールが多く使われるとし、その傾向について詳しく説明した。

メールを使った持続的標的型攻撃の具体的な手口としては、ターゲットとなる個人の知人などを装ってメールを送信し、不正プログラムを仕込んだ添付ファイルをクリックさせる――というものが挙げられる。原氏によると、こうしたメールの中には本文にターゲットの名前や会社名、実在する人物の署名などを記載したり、ターゲットの社内用語を利用するなどして、添付ファイルをクリックさせやすくしているものもあるという。

だが攻撃者はなぜ、こうした「社内の人が使うような本物らしいメール」(原氏)を作成できるのか。これについて原氏は「既に社内で感染している人の本物のメールを見て、本文などの形式を流用している場合が多い」と指摘。このように、社内で誰か1人でも標的型攻撃の被害にあってしまうと、そこからさらなる感染が広がっていく可能性があるというわけだ。

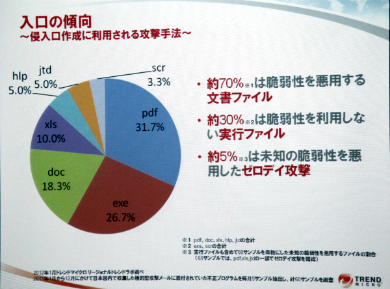

メールに添付される不正ファイルの種類としては、大きく分けて文書ファイル(Office文書、PDFなど)に似せてアイコンや拡張子を偽装した不正な実行ファイルと、文書ファイル自体の脆弱性を悪用して不正プログラムを仕込んだものがあるという。特に後者の割合が高く、同社の調査で検知された不正侵入のうち、約7割が文書ファイルの脆弱性を利用したものだったという。

同調査ではこのほか、未知の脆弱性を悪用した「ゼロデイ攻撃」も5%ほど検知された。だが「これは裏を返せば、既知の脆弱性を悪用して感染を広げられてしまう場合が多いことを意味する」と原氏は指摘している。

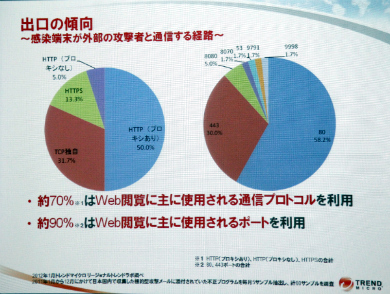

では誤って不正プログラムに感染してしまった場合、感染した端末はどのような経路で外部の攻撃者と通信するのか。同調査によれば、感染端末の約70%がHTTPやHTTPSといったWeb閲覧に主に使用される通信プロトコルを利用し、約90%がWeb閲覧に主に使用されるポート(80ポート、443ポート)を利用して外部と通信していた。このように、不正プログラムは正規のWeb閲覧の通信と見せかけて外部の攻撃者と通信している場合が多いという。

また、不正プログラムがアクセスするサーバのトップレベルドメインは、.com、.net、.orgなどの「ジェネリックトップレベルドメイン」が約70%を占めるという。原氏は「昔は.cnや.usなど国にひも付いた『カントリードメイン』が多かった。カントリードメインならば特定地域からのアクセスを禁止すれば攻撃を止められるが、ジェネリックトップレベルドメインの場合はアクセスを禁止しにくいほか、攻撃者としても身元が隠しやすい」と、この現状について警告している。

では、こうした継続的標的型攻撃をどのように防ぐのか。これについてトレンドマイクロの染谷征良セキュリティエバンジェリストは、不正プログラムの入口対策として(1)修正プログラムやIPS(仮想パッチ)による防御、(2)実行ファイルの受信拒否、(3)Eメールレピュテーションによる受信拒否、(4)DKIM、SPFなどの送信者認証の利用、(5)ファイアウォール、IPS、WAFなどによるサーバへの攻撃の防御――が有効だとした。特に(1)によって文書ファイルの脆弱性を突いた攻撃(全体の約70%)を防げるほか、(2)によって実行ファイルを利用した攻撃(全体の約30%)を防げるとしている。

出口対策としては(1)プロキシを用いたインタネット通信の制御、(2)ファイアウォールやアプリケーションコントロールの利用、(3)WebレピュテーションやDLPの利用――が有効であるとした。また、攻撃の状況をリアルタイムで可視化するツールの利用が「非常に重要」(染谷氏)であるとしている。

関連記事

JAXAのウイルス感染は標的型メールの疑い、NASA関連の情報も漏えい

JAXAのウイルス感染は標的型メールの疑い、NASA関連の情報も漏えい

JAXA職員の端末がコンピュータウイルスに感染したのは、知人名で送り付けられた不審なメールが原因である可能性が高いという。外部に漏えいした情報にはNASA関連ものが含まれていた。 “絞り込み”が進む標的型攻撃のトレンド

“絞り込み”が進む標的型攻撃のトレンド

特定の組織や人物に狙いを定めたサイバー攻撃の「標的型攻撃」が国内でニュースになる機会が増えている。攻撃の特徴などをおさらいしてみたい。- 標的型攻撃メールで悪用されるソフトの脆弱性は? トレンドマイクロが調査

マルウェアに感染させる目的で攻撃者が悪用するソフトウェアの脆弱性について調べている

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- VS Code拡張機能4件に重大な脆弱性 累計ダウンロード数は1.2億

- 「VPNをやめれば安全」というほど簡単じゃない 真の「脱」を達成するには

- 悪いのは本当にVPN? 日本医科大武蔵小杉病院のランサムウェア事件をダークWebから解明

- 「SaaSの死」論議の本質はどこにあるか? Salesforceの取り組みから探る

- AIに代替される人材の特徴は? 「2029年までに定型業務のみ人材の90%がAIに」

- 中国AI3社がClaudeに大規模蒸留 Anthropicが指摘する「重大なリスク」

- 「身近な上司」を再現する専用ディープフェイク動画を作成 KnowBe4が新トレーニング

- 生成AIを悪用か 世界55カ国で600台超のFortiGate侵害が発生

- なぜ予算を掛けてもセキュリティは強化できない? 調査で分かった3つの理由

- 富士通、開発の全工程をAIで自動化し「生産性100倍」 自社LLMのTakaneを活用

原良輔課長

原良輔課長