「標的型攻撃対策は自前でがんばる」を選んだ西日本鉄道、その苦労と成果とは?(1/2 ページ)

高度なサイバー攻撃では対策も複雑。企業や組織が自前で取り組むのは大変だとされるが、自社運用に取り組む大手私鉄・西日本鉄道グループでの経緯や成果を聞いた。

未知・既知のさまざま手法を駆使して仕掛けられる高度なサイバー攻撃。企業や組織におけるその対策では複雑な仕組みが講じられ、その運用にも高度な経験やノウハウが求められる。そのため、専門ベンダーなど外部のリソースを活用して対応している企業や組織は多い。

そんな中で大手私鉄の西日本鉄道グループ(にしてつグループ)は、2011年に複数の重工系企業が標的型攻撃の被害に遭った事態を受けて、サンドボックス解析を中心とする対策の自社運用に取り組む。ガートナー ジャパン主催の「セキュリティ&リスク・マネジメント サミット 2016」では西鉄情報システム ITサービス本部の三宅秀明部長が、その経緯や成果などを紹介した。

対策の自社運用を強く意識

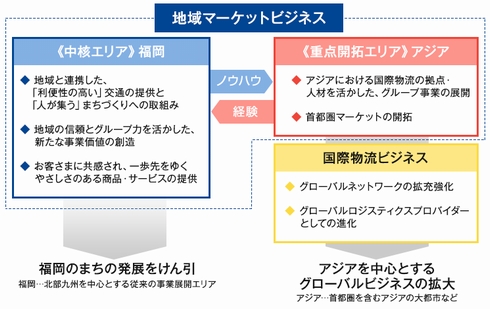

約80社を擁するにしてつグループは、鉄道やバスの運輸事業や不動産、物流、レジャー・サービスなど多角的な事業を展開する。特にバス事業は、グループ全体の保有車両台数が日本で最も多く、博多周辺にはグループのバスが目まぐるしく行き交う光景を目にする。近年は物流やレジャー・サービス事業の海外進出にも積極的だ。

三宅氏によれば、かつてのにしてつグループでは各社がそれぞれにインターネット接続やセキュリティ対策を行い、グループ全体としてセキュリティレベルの向上と対策の一元化が課題だった。2005年に発生した福岡県西方沖地震では、当時の中核データセンターが影響を受けたため、事業継続強化の観点からデータセンターを新設。これに合わせてインターネット接続のゲートウェイをグループとして統合し、サーバも集約した。

セキュリティ対策は、データセンターのネットワークにファイアウォールやIDS(不正侵入検知システム)、Webやメールのセキュリティシステムを配備して一元的に運用している。各種セキュリティ対策を講じたクライアントPCからのみ、インターネットにアクセスできるようにした。これによって対策の一元化を図り、それに伴って運用コストも圧縮させることができたという。

ただ、この当時は「未知の攻撃」という言葉すら無く、IDSから発生する大量のアラートやログへの対応に人手が追い付かないなど、セキュリティ機器を十分に運用し切れていなかった。グループ内にセキュリティ専任者がいない中で既存対策の効果にも漠然とした不安を抱えていたという。セキュリティ対策の運用をアウトソーシングすることも検討したが、コスト面などから見送ることになった。

2011年に国内で標的型攻撃による情報流出などの被害が顕在化し、その脅威が大きく注目されるようになった。にしてつグループも標的型攻撃に関する情報収集に努め、もはやシグネチャベースによるセキュリティ対策では、標的型攻撃の検知が難しいことを認識したという。2012年には未知の脅威への対応を目的、サンドボックス解析による対策ソリューションの導入検討に着手したが、2013年7月にWebサイトが不正に改ざんされ、閲覧者をマルウェアダウンロードに誘導するリンクが埋め込まれるインシデントが発生してしまった。

三宅氏よれば、福岡県警の通報を受けて迅速に対応したことで被害は軽微で済んだものの、にしてつグループとしてこうした事態へ早急に対応できる体制の構築が急務だとの判断に至った。また、事業によっては海外とのやり取りも頻繁に行われていることからも、対策強化の必要性にも迫られた。

高度なノウハウなどが必要な標的型攻撃対策の導入は容易ではないものの、いざ重大インシデントが発生すれば、最終的には当事者が対応しなければならなくなる――グループとしてその観点を強く認識し、自前での運用を前提とする対策の検討を進めた。

関連記事

体力勝負から自動化にシフトするリクルートのサイバー攻撃対応

体力勝負から自動化にシフトするリクルートのサイバー攻撃対応

リクルートは、多数の会員の情報保護に注力しているという。人海戦術によるサイバー攻撃への対応に限界があり、ログ分析ツールを駆使した自動化を進めている。 品川区、サイバー攻撃などによる情報漏えいを防ぐ新機能を装備

品川区、サイバー攻撃などによる情報漏えいを防ぐ新機能を装備

品川区は自治体情報セキュリティ対策の強化に向けて、情報漏えいを防止する新たなセキュリティ機能を構築した。 元セキュリティ技術者の弁護士がチャットに求めた厳しい条件とカッコイイ使い方

元セキュリティ技術者の弁護士がチャットに求めた厳しい条件とカッコイイ使い方

機密情報を扱う法律事務所では堅牢なセキュリティ対策が必須だけど、ガチガチでは仕事がはかどらない――コスモポリタン法律事務所ではそんなジレンマの解決に取り組んだ。 インシデント対応ってムズカシイ? NISSAY IT CSIRTの経験に学ぶヒント

インシデント対応ってムズカシイ? NISSAY IT CSIRTの経験に学ぶヒント

最初から重大インシデントに対応できるCSIRTを構築するのは非常に難しいだろう。ニッセイ情報テクノロジーの小澤氏は、「名ばかりCSIRTでもまず始めてみるべき」と話す。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 初期侵入口は“またVPN” 日本医大武蔵小杉病院にランサムウェア攻撃

- 「2027年1月12日」は運命の日? サポート切れOSを使い続ける会社の末路

- 富士通、ソブリンAIサーバを国内製造開始 自社開発プロセッサー搭載版も

- シャドーAIエージェントを検出 Oktaが新機能「Agent Discovery」を発表

- Googleが「AI Threat Tracker」レポートを公開 Geminiを標的にした攻撃を確認

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- SOMPOグループCEOをAIで再現 本人とのガチンコ対談で見えた「人間の役割」

- 生成AIの記憶機能を悪用して特定企業を優遇 50件超の事例を確認

- 「AI前提」の国家戦略と「思考停止」の現場 大半の企業で“何も起きない”未来を予見

- AIエージェント普及はリスクの転換点 OpenClawを例に防御ポイントを解説

西鉄情報システム ITサービス本部の三宅秀明部長

西鉄情報システム ITサービス本部の三宅秀明部長