GitLab、セキュリティ演習で社員にフィッシングメール送信 10人が引っ掛かる

この記事は新野淳一氏のブログ「Publickey」に掲載された「GitLab、セキュリティ演習で社員にフィッシングメールを送信。その内容と、20%が引っ掛かったことを公開」(2020年6月3日掲載)を、ITmedia NEWS編集部で一部編集し、転載したものです。

ソースコード管理ツール「GitLab」を提供する米GitLabは、1200人以上いる社員全員がリモートで働いていることでも知られています。

そのGitLabはこのほど、社内のセキュリティ対策演習として社員にフィッシングメールを送信。実際に引っ掛かった社員がいたことなどを明らかにしました。

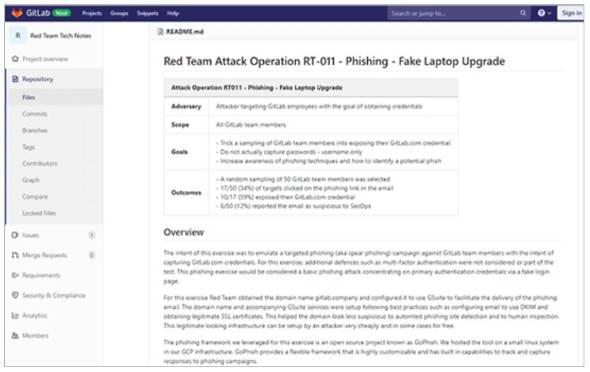

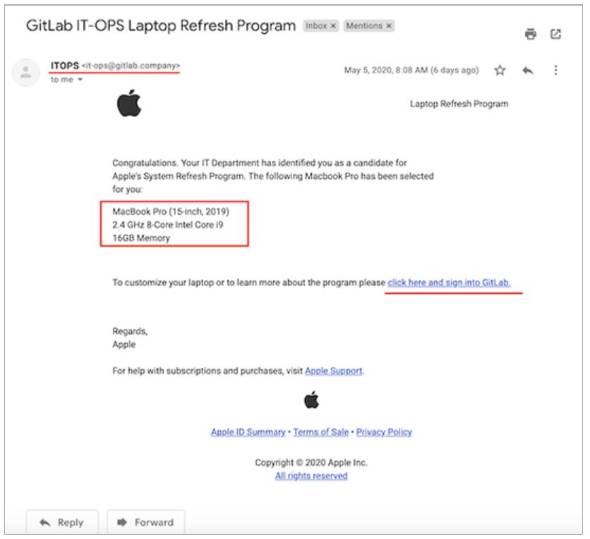

具体的には「レッドチーム」と呼ばれる社内の専門チームが、ランダムに選んだ社員50人に対して、情報部門からの連絡を装った「あなたのノートPCをMacBook Proにアップグレードすることになりました」という内容のメールを送信。

メールの末尾に、手続きのためのリンクが張られており、このリンク先のフィッシングサイトでGitLab社員がIDとパスワードを入力すると、これらの情報が盗まれる、というものです。

フィッシングメールには怪しい点がいくつも込められていた

ただしこのメールには、あらかじめフィッシングメールらしい怪しい点がいくつか込められていました。

1つ目はメール発信元が会社のドメインである「gitlab.com」ではなく、わざわざレッドチームが購入した紛らわしいドメインである「gitlab.company」となっている点。

2つ目は、アップグレードするとしているMacBook Proは、実はほとんどの社員が持っているMacBook Proよりも古いモデルであり、実質的にアップグレードにならない点。本当の情報部門ならこのような事実誤認はしないはず(ってことはGitLabのみなさんはMacBook Pro 2020年モデルなんですね……)。

3つ目は、このメール以外に会社からこうした情報がまったく伝えられておらず、社内連絡やSlackなどによる通知がないため、複数の情報源による確認ができない点。

4つ目は、Gmailなどで参照可能になっている詳細なメールヘッダでも、gitlab.companyというドメイン名やphishなど怪しいキーワードが確認できたはずだという点。

またリンク先のURLも、リンクをクリックした先のログインページで再ログインが求められる点なども怪しい点だと説明されています。

50人中10人がフィッシングメールに引っ掛かった

レッドチームが送信したフィッシングメールに社員の何人が引っ掛かったのか。その結果も、GitLabは明らかにしています。

50人中、リンクをクリックしたのが17人。そのうち10人がログインページでIDとパスワードを入力したとのこと。つまり対象者の20%がこのフィッシングメールに引っ掛かったのです。

また、50人中6人が、同社のSecOpsチームにフィッシングメールが送信されてきたことを報告したとのことです。

GitLabは、同社が公開している業務マニュアルである「GitLab handbook」において「Phishing Tests」という項目を設け、そこで四半期ごとにこうしたフィッシングテストを行うと明記しているだけでなく、怪しいメールの見分け方まで説明しています。

すでに日本でも特定の企業などのターゲットごとにカスタマイズされたフィッシングメールの存在は確認されています。こうした定期的なセキュリティ対策演習は広く行われるべきなのでしょう。

それにしても同社は、業務マニュアルであるGitLab Hadnbookを公開し、今回のフィッシングテストの結果も公開し、2017年に発生した本番データベース喪失の際のリカバリー作業をYouTubeでオープンにするなど、徹底的に情報をオープンにする姿勢で一貫していますね。

関連記事

1200人以上の全社員がリモートワーク GitLabが公開する「リモートワークマニフェスト」は何を教えているか?

1200人以上の全社員がリモートワーク GitLabが公開する「リモートワークマニフェスト」は何を教えているか?

ソースコードの管理サービス「GitLab」を提供する米GitLab。同社は特定のオフィスを持たず、1200人以上いる全社員がリモートワークで働いてます。リモートワークのためのマニフェストやガイドブックも公開しているので、その内容を見ていきましょう。 新型コロナ収束後はマルウェアが感染拡大? テレワークからオフィス勤務に戻る時が危ない理由

新型コロナ収束後はマルウェアが感染拡大? テレワークからオフィス勤務に戻る時が危ない理由

新型コロナウイルスの感染が広がり、企業でテレワークが普及しています。ですが、これから緊急事態宣言が解除され、テレワークから従来の働き方に戻ることになった場合も、セキュリティ面では油断禁物です。その理由とは……? 偽物ではなかった? “怪しいZoom”の意外な正体

偽物ではなかった? “怪しいZoom”の意外な正体

ネットなどで注目を集める“怪しいZoom”。その正体は何なのか。IPAの調査結果を基に、筆者がたどり着いた同名ソフトとは……。 ハッカーがハリウッド系法律事務所からデータを盗取、身代金は約45億円 トランプ大統領にも揺さぶり

ハッカーがハリウッド系法律事務所からデータを盗取、身代金は約45億円 トランプ大統領にも揺さぶり

新型のランサムウェアを使うハッカーグループが、米国の大手法律事務所からデータを奪い去り、身代金として約45億円を要求している。ハッカーたちはお金を払わせるため、同法律事務所のデータの中にあったトランプ大統領の重大な秘密があったとして、トランプ大統領にも揺さぶりをかけ始めた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR