攻撃を招くクラウド環境の設定ミス、わずか数分で悪用も 米セキュリティ企業がおとり調査:この頃、セキュリティ界隈で(2/2 ページ)

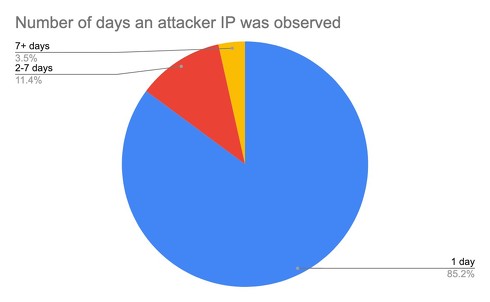

攻撃に使われたIPアドレスについては、同じIPが使い回されたケースはごく少数にとどまり、1カ月の観察期間中に使われた攻撃用IPアドレスの85%は1日のみの使用だった。このためUnit 42は、IPをベースに攻撃を阻止しようとするファイアウォールはほとんど役に立たないと強調し、「今日作成した悪意のあるIPのリストは、明日には古くなっている公算が大きい」と推測する。

地域別にみると、アジア太平洋地域のハニーポットに対するSSH攻撃は、北米のハニーポットに対する攻撃よりも50%多く、欧州に比べると263%も多かった。

この数字は攻撃の発信源とも相関関係があるという。攻撃者のIPアドレスはアジア太平洋からのものが全体の50%を占め、北米は20%、欧州は10%に満たなかった。日本のIPアドレスは全体の4.5%を占めて国別では10番目に多くなっている。

「アジア太平洋のSSHサービスは、それ以外の地域に比べて攻撃を受ける可能性が大きい。そうしたサービスのほとんどは、他のクラウドワークロードともつながっていることから、侵害されればクラウド環境全体が破られる可能性もある」とUnit 42は警告する。

こうした隙を突いて不正侵入されれば情報流出などの被害を引き起こしかねない。「REvil」や「Mespinoza」などのランサムウェア集団は、被害企業の環境に侵入する足掛かりとして、こうしたサービスを悪用することで知られているという。

攻撃を防ぐための対策としてUnit 42では、特権ポートが開かれるのを防ぐ防止策の導入や、開かれているポート・露呈したサービスなどを監視する監査ルールの作成、設定ミスを自動的に修正するツール、次世代ファイアウォールの導入などを勧告している。

関連記事

ドコモ装う不正アプリ被害、iPhoneでも確認 構成プロファイル悪用

ドコモ装う不正アプリ被害、iPhoneでも確認 構成プロファイル悪用

NTTドコモなどの通信事業者を装って不正アプリをインストールさせ、ネットワーク暗証番号などを詐取するフィッシングの手口。AndroidだけでなくiPhoneでも被害を確認しているという。 2021年に最も使われたパスワード、世界1位は「123456」 日本の1位は?――Nord Security調べ

2021年に最も使われたパスワード、世界1位は「123456」 日本の1位は?――Nord Security調べ

パスワード管理ツール「NordPass」を提供するパナマのセキュリティ企業であるNord Securityは、2021年で最も使われたパスワードのランキングを発表。その結果、世界50カ国での1位は「123456」であることが分かった。 Emotet活動再開 日本も標的に LACが注意喚起

Emotet活動再開 日本も標的に LACが注意喚起

今年1月に制圧されたマルウェア「Emotet」が10カ月ぶりに活動を再開。日本の組織にも攻撃メールが届き始めているという。 ワクチンの電子接種証明、スマホとマイナンバーカードで申請可能に 12月から

ワクチンの電子接種証明、スマホとマイナンバーカードで申請可能に 12月から

首相官邸の公式Twitterは、スマートフォンとマイナンバーカードで、新型コロナワクチンの電子版接種証明書が取得できるようになと発表した。申請は12月ごろから始めるという。 IIJ、PPAP廃止へ 社外から届くパスワード付きZIPファイルは削除

IIJ、PPAP廃止へ 社外から届くパスワード付きZIPファイルは削除

IIJは、パスワード付きZIPファイルを添付したメールとパスワード記載メールを個別に送信する「PPAP」を廃止すると発表した。2022年1月26日から添付ファイルは削除し、メール本文のみを受信する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR