原子力発電のサイバーセキュリティ対策、米国ではどう進んだのか:電力業界のサイバーセキュリティ再考(3)(1/5 ページ)

IoTの活用やデジタル化の進展に伴い、今後、電力業界でもさらに重要度が高まっているサイバーセキュリティ対策。本稿では、日本より取り組みが先行している米国において、原子力分野のサイバーセキュリティ規制がどのように発展してきたのかを解説する。

- 第1回「なぜいま重要なのか、電力業界のサイバー攻撃対策」

- 第2回「重要インフラのサイバーセキュリティ、米国はどう法整備を進めたのか 」

- 第3回「電力セキュリティ対策標準「NERC CIP」と、オバマ政権以降のセキュリティ政策動向」

今後の「マイルストン」になり得る米国原子力発電業界のサイバーセキュリティ対策

米国原子力発電業界のサイバーセキュリティ規制では、事業者が対策を実施し、規制当局がその対策実施状況についての検査を行う。この規制では、対策のための基準を「NIST SP800-53」という汎用的なサイバーセキュリティ対策基準をベースにしつつ、原子力発電業界特有な要素についてカスタマイズを行ったものとなっている。制度として実務的な事例が積み重ねられていることもあり、今後、日本の重要インフラ業界にとっての一つのマイルストンとなる取り組みになるものと思われる。

米国原子力発電業界におけるサイバーセキュリティ対策の背景

米国における原子力規制は米国連邦法であるエネルギー再編法(Energy Reorganization Act 1974年10月制定)に基づき、連邦省庁から独立して設立された米国原子力規制委員会(US Nuclear Regulatory Commission : NRC)により監督されている。それ以前は、1954年に制定された原子力法により、原子力委員会(US Atomic Energy Commission)が核物質の民間用途の開発と、安全規制の責任を負っていた。なお、なお、NRCのように独立した組織としては、中央情報局(CIA)、航空宇宙局(NASA)、環境保護庁(EPA)などがある。

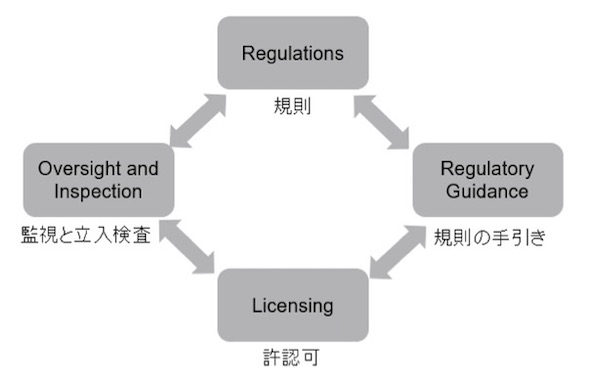

こうした米国原子力発電業界の規制は、次の図1の通りに表せる。

原子力発電業界では前回述べた重要インフラの保護において、対象分野として指定はされていたが、具体的な取り組みは2001年9月のテロ攻撃以降に本格化した。

テロ攻撃以降、原子力施設における重要な安全システムおよびセキュリティシステムは、インターネットから隔離され、それらはNRCが要求するサイバーセキュリティ計画と物理的セキュリティ計画によって、保護されている。さらに原子力発電所はシステムが送電網上の障害を検出した場合に安全に停止するように設計されている。このように原子力発電所は安全対策の多重防護により、デジタル的な脅威から保護されるようになっている。

また、「原子炉」におけるサイバーセキュリティは、運転中および原子炉停止後の燃料からの熱除去を行う安全システムの故障が、燃料の損傷および潜在的に相当量の放射性物質の放出をもたらす可能性があるため、最も重要である。

原子力発電所は原子炉を保護するシステム、原子炉の制御、プラントの制御、プラントの監視システムなど、あらゆる分野においてさまざまな方法で相互接続できる複数の計測と制御(Instrumentation and Control:I&C)を行うシステムが導入されている。

米国の原子力発電所は運転開始から平均で30数年を超えているため、アナログ技術であるI&Cを取り換えることが、取り組みの1つとして行われている。この取り換えの背景には、古いアナログI&Cの機器の製造中止、それを維持するスキルセットを持った人員の退職による減少によって、従来システムの維持が困難または不可能になりつつことがある。しかしその一方、デジタル化の移行に伴って、新たな安全性とセキュリティ上の懸念が生じた。

既存の原子力発電所では規制、訓練、経済的要因により、デジタル化されたI&Cの採用が遅れていたが、上記の問題により一部のアップグレードが行われていた。統合化されたI&Cは1980年代から火力発電所や製油所で広く採用がされてきたが、原子力発電所、特に運転開始から時間の経った原子力発電所では慎重に採用がされてきた。しかし、徐々に補助的なシステムからデジタルの採用が始まり、主要なシステムに移行するなど、制御システムを中心にデジタル化の波が押し寄せてきた。1990年代には、安全性に関わらないシステムのほとんどで、データのロギング、制御および表示でデジタルのI&Cが採用されるようになった。

こうした流れの中で、2001年9月11日に起きたテロ攻撃は、原子力発電業界におけるサイバーセキュリティに関する規制にとっても一つの変換点となった。その後、NRCによる2007年までの主な命令や発行文書による取り組みは次の通りとなる。

2001年

当該テロ攻撃を受け、NRCは原子力事業者に対し、サイバーセキュリティに関する検討を含め、総合的に原子力発電所の安全性を高めるよう命じている(当該命令には、機密情報が含まれるため、一般には非公開)。

2002年2月

NRCは命令「NRC Order EA-02-026」(原子力発電所の中期的防衛措置と安全保障措置:Interim Safeguards and Security Compensatory Measures for Nuclear Power Plants)を発出した。これは一般には非公開であるが、原子力発電所が対処すべき脅威として「サイバー攻撃」を追加したものとなっている。当該命令には、原子力施設の安全運転上、重要なシステムおよびデジタル資産を特定し、これらのシステムが万一危険にさらされた場合、サイバーセキュリティ上の施設への潜在的な影響を評価する要求事項が含まれている。

2003年4月

「Order EA-03-086」(原子力施設の破壊行為に対する設計基礎脅威:Design Basis Threat for Radiological Sabotage)を発出した。当該命令も一般には非公開であるが、この命令は、「10 CFR Part 73.1」に記載されている原子力発電所の設計基礎脅威(Design Basis Threat、DBT)を補足したもので、特に原子力発電所でのサイバーセキュリティ・プログラムの開発の要求事項が含まれている。

2004年10月

「NUREG/CR-6847」(原子力発電所のサイバーセキュリティ自己評価手法:Cyber Security Self-Assessment Method for U.S. Nuclear Power Plants)を公開した(ただし、これも一般には非公開)。

2006年

「RG 1.152 Rev.2」 (Criteria for Use of Computers in Safety Systems of Nuclear.Power Plants:原子力発電プラントの安全システム関連のコンピュータ使用に関する基準)を発出した。当該文書には、安全システムに使用されるデジタル計測制御の防護対策の策定と実行に関する原子力事業者の具体的なサイバーセキュリティに関する手引きが記載されている。「RG1.152」は1985年11月にRev.0が発出され、1996年1月にRev.1をNRCにより発出されている。

2007年

「NUREG-0800」(Standard Review Plan for the Review of Safety Analysis Reports for Nuclear Power Plants:原子力発電所安全分析レポートレビューのためのレビュー計画)に「Branch Technical Position 7-14」Rev.5(Guidance on Software Reviews for Digital Computer-Based Instrumentation and Control Systems:デジタル計測制御システムのソフトウエアのレビューに関する指針)を公開した(最新は2016年8月に発行されたRev.6)。当該文書には、原子力発電所における安全関連のデジタル計測制御システムに関係するソフトウエアのライフサイクル(設計・開発・運用・廃棄)プロセスを評価するためのNRCによるレビューに関する手引きが提供されている。また、原子力事業者が策定するソフトウエア管理計画の内容についても記載されている(例:原子力事業者は、「トロイの木馬(Trojan horses)」などの悪意のあるウィルスによってソフトウエアが破壊されることを防ぐための対策を講じる必要がある)。

ただ、これらの命令や発行文書は、あくまでも事業者の自主対応が原則となっている。具体的に罰則が伴うようになるなど、米国の原子力発電所のサイバーセキュリティ対策における転機となったのが、2006年にNRCが策定した「10 CFR Part 73.54」である。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 太陽光発電の未来を占う試金石に──再エネ「FIP転換」の実像と留意点

- ペロブスカイト太陽電池を高性能化する添加剤 発電効率と耐久性を改善

- 系統用蓄電池の接続手続きの規律を強化 順潮流側ノンファーム型接続に「計画値制御」も導入へ

- 住宅用蓄電システムのセキュリティ対策を強化 オムロンが「JC-STAR」認証を取得

- 水素燃料電池で動く油圧ショベルを実際の工事現場に 国内初の実証実験

- 太陽光発電所をFIP転し蓄電池も併設 需給調整市場にも対応する国内初の事例

- 国内のマイクログリッド構築市場 2040年度までに810億円規模に

- 太陽光発電市場は本当に“逆風”の中なのか? 経産省・環境省・国交省が語る2026年の展望

- 重ね貼り施工が可能な「ペラペラ太陽光」 リパワリング向けに

- 費用負担や需要創出が課題に 「SAF(持続可能な航空燃料)」導入促進に向けた基本方針

米国規制のフレームワーク

米国規制のフレームワーク