原子力発電のサイバーセキュリティ対策、米国ではどう進んだのか:電力業界のサイバーセキュリティ再考(3)(4/5 ページ)

米国原子力発電所におけるサイバーセキュリティ実施状況

2009年11月23日までに、「10 CFR Part 73.54」に従ってレビューと承認を実施するため、全ての運転中の原子力事業者は、CSPを提出し、実施スケジュールをNRCに提出した。NRCは全ての提出済みである原子力事業者のCSPと実施スケジュールをレビューし認可している。

これらのサイバーセキュリティ規則を実施するため、各原子力発電所は以下の要求事項(マイルストン)をNRCから課されている。

- CSPの要求事項に合致させることを目的としたサイバーセキュリティ・アセスメント・チーム(Cyber Security Assessment Team : CSAT)の設立

- 同規則範囲内の重要なシステムとデジタル資産の特定

- エアギャップ*や物理的隔離装置を利用した主要制御システムの隔離 *インターネットや安全性が保証されていないネットワークから隔離すること。

- ポータブル・メディアやポータブル機器の使用に対する管理強化とその実行

- 組織内部(インサイダー)からの脅威に対する防衛(例:サイバー攻撃の特性に対する緩和対策とその訓練)

- 公衆の安全上重要な設備を保護するためのサイバーセキュリティ・コントロールの実行

- プログラムの有効性を維持するための対策の実行

- サイバーセキュリティ・プログラムの実施を確実なものとすること

2012年12月31日までに、米国の原子力発電所は、上記1〜7の「マイルストン」を達成しなければならなかった。なお、8の「マイルストン」の達成目標期日は、各原子力発電所の特性に応じて異なる日程が設定された。当該マイルストンには、燃料取替停止を必要とするものも含め、全てのサイバー・インシデントからの復旧活動の設計を完了することも含まれている。

サイトごとに2014年から2017年に対応を実施しなければならなかったが、各原子力事業者はマイルストン8の完了が予定通りに終わらないことについて、NRCと折衝を行った。NRCは、計画対応の遅延に関する報告を規則通りに行うことにより、マイルストン8の完了遅延を認めた。これにはマイルストン2のCDAの識別において、想定より多くのCDAが識別され、それに対する対応策が必要になったことによるものである。このため、NEIはNEI13-10をNRCのインスペクションで指摘された内容に従って改訂を行っている。

最新版の「NEI13-10 Rev.5」は2017年2月に公表されており、現在Rev.6の改訂作業も進められている。NRCは対応を完了したサイトから順次検査を実施している。その結果はNRC、NEI、原子力事業者の間で共有されている。

その後、2013年1月、NRCは、原子力事業者のCSPの運用に対する検査を開始した。検査は2014年後半に開始されたが、当初の予定である2017年末までにすべての原子力発電所の検査は完了しなかった。その後、2018年に18原子力発電所の検査の完了を予定しており、2019年に24か所、2020年に13か所の検査を予定している。

NRCによる検査の手順

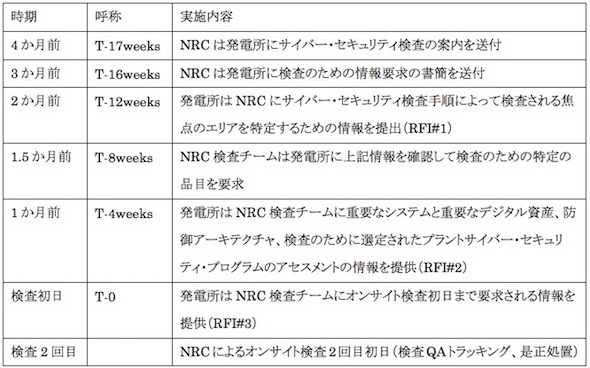

NRCによる、原子力事業者のCSPの運用に対する検査は次のような手順で進められている。

それぞれの時期で提出される情報の一部は以下のようなものがある。

RFI#1:すべての識別された重要なシステムと重要な資産のリスト

- 施設のイーサネット/非イーサネットのリスト

- ネットワークトポロジーダイアグラム

- すべてのネットワーク境界デバイスのリスト

- サイバーセキュリティ・アセスメントチーム(CSAT)とサイバーセキュリティ・インシデント対応チーム(CSIRT)のメンバー経歴と実績

RFI#2:プラントコンピュータ/プラントセキュリティシステムのブロックダイアグラム

- 侵入検知システム(HIDS,NIDS)のドキュメント

- ポータブル・メディアとモバイル機器のコントロール

- ソフトウエア管理(SQA)のドキュメント

- 作業管理(ワークマネジメント)のドキュメント

- 構成管理(コンフィグレーションマネジメント)のドキュメント

- パスワード/認証者/ユーザーアカウント/資格情報のポリシー

- ベンダーのアクセス管理と監視

RFI#3:サプライチェーンマネジメントのドキュメント

- 最後のNRC検査以降の是正処置

- NRCへのサイバーセキュリティ・イベント通知

「サイバーセキュリティ・イベントの届出」について

NRCは、2015年7月にNRCは原子力事業者が「10CFR Part 73.54」(デジタル・コンピュータおよびコミュニケーション・システム・ネットワークの保護)を順守するために、「10CFR Part 73.77」(サイバーセキュリティ・イベントの届出:Cyber security event notifications)を発行した。これにより、原子力事業者はサイバーセキュリティ・イベントが発生した場合、NRC本部オペレーションセンターに緊急時通報システム(the Emergency Notification System:ENS)を用いて通報することとなった。またNRCは、この10CFR Part 73.77をガイドする規制ガイダンスを「Regulatory Guide 5.83」(RG 5.83)として発行した。このガイダンスでは、NRCの見解および要求されている通報時間ごとのサイバーセキュリティ・インシデントの例が示されている。

一方NEIは、原子力事業者が「10CFR Part 73.77」を順守するためのツールとして「NEI15-09 Rev.0」を開発し、2016年2月にNRCから承認を受けている。NEI15-09は、原子力事業者がサイバーセキュリティ・インシデントを届け出るための意思決定プロセスを合理化するために開発された。届出はNRCからDHSに通知することを目標とする一方で、届出の一貫性を提供し、事業者とNRCのサイバー攻撃のレベルまで達しないイベントの届出からの負担を最小限に抑えることになる。これは大統領政策令(PPD-41)に対応していることとなっている。

NEI08-09 REV6の実装を通じての検討箇所を補遺版として提供

また、2016年に実施されたNRCおよび業界のワークショップを通じ、2010年に制定された「NEI08-09 Rev.6」(原子力発電所のサイバーセキュリティ計画)の明確化が必要であることが教示された。具体的には、Rev.6の内容の一部を、ワークショップで得られた知見に基づいて変更する必要であるとの結論に至った。

こうした変更点を盛り込むために、下記の3つの領域でNRCと業界とのワークショップで検討が行われた。その後作成された補遺版は、2017年3月にNRCにより承認されている。ただ、この補遺の変更を実施しようとする場合、事業者は既にNRCに承認しているサイバーセキュリティ計画の変更を再申請しなければならないこととなる。

- サイバー攻撃の検出、対応および除去(Cyber Attack Detection, Response and Elimination)補遺2:2017年7月

- システムとサービスの購入(System and Service Acquisition)補遺3:2017年8月

- 物理的な環境および稼働環境の保護(Physical and Operation Environment Protection)補遺4:2017年7月

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 太陽光発電の未来を占う試金石に──再エネ「FIP転換」の実像と留意点

- ペロブスカイト太陽電池を高性能化する添加剤 発電効率と耐久性を改善

- 系統用蓄電池の接続手続きの規律を強化 順潮流側ノンファーム型接続に「計画値制御」も導入へ

- 住宅用蓄電システムのセキュリティ対策を強化 オムロンが「JC-STAR」認証を取得

- 水素燃料電池で動く油圧ショベルを実際の工事現場に 国内初の実証実験

- 太陽光発電所をFIP転し蓄電池も併設 需給調整市場にも対応する国内初の事例

- 国内のマイクログリッド構築市場 2040年度までに810億円規模に

- 太陽光発電市場は本当に“逆風”の中なのか? 経産省・環境省・国交省が語る2026年の展望

- 重ね貼り施工が可能な「ペラペラ太陽光」 リパワリング向けに

- 費用負担や需要創出が課題に 「SAF(持続可能な航空燃料)」導入促進に向けた基本方針