日本と韓国を標的にした偽ブランドアプリを確認

Nokia端末の高級ブランド「Vertu」を悪用した不正アプリやワンクリック詐欺アプリが日本国内や韓国で脅威となっている。

日本と韓国のユーザーを標的にした新たな脅威が出てきました。この攻撃は、最近ニュースになっているような、政治的信念など極端な思想を動機としたものではなく、単純に昔からある私利私欲によるものです。「Vertu」(Nokia傘下の高級携帯電話端末ブランド)の持ち主や、Android用の日本語版・韓国語版Vertuテーマを探している人は、アプリなどをダウンロードするときは十分に気を付けるべきでしょう。マカフィーでは、Vertuのアップデートやテーマを偽った「Android/Smsilence」の新しい亜種を確認しています。

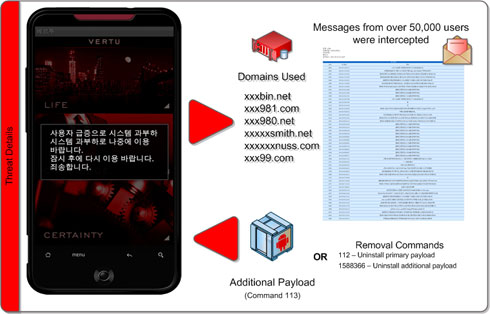

このマルウェア「Android/Smsilence.C」は、インストール時にロード中のスクリーンを表示しますが、バックグラウンドではHTTP POSTリクエストを送信して、外部サーバー[XXX.XX.24.134]に端末の電話番号を記録しています。そして、このマルウェアは、ローカル端末上にインターネットフィルタを登録した後、全ての着信メッセージはトロイの木馬によって処理され、上記の外部サーバに転送されます。ロード中を示すスクリーンはしばらくすると変わり、日本語または韓国語で「サービスを中断しました。再度お試しください」というメッセージに変わります。

この攻撃で使用している制御管理システムを調べたところ、マルウェアを拡散するために複数の偽装が使用されており、また同じサーバーに向けた複数のドメインが使用されていることがわかりました。コーヒーやファストフードに始まり、Google Playにアップされた後削除された韓国製アンチウイルス製品まで、20ほどの偽ブランドアプリが使われています。「Android/Smsilence」は、ほかのモバイルボットネットと比較するとそれほど洗練されてはいないものの、私たちの分析では5万から6万人のモバイルユーザーに感染を広げています。

新しい亜種は日本にも広がっています。今年出てきた日本をターゲットとしている脅威は、ワンクリック詐欺(スケアウェアとも呼ばれています)のマイナーなバリエーションで、この種類の脅威は2004年から存在しています。「Android/Smsilence.C」に感染すると、より多くの情報を外部に送信することが可能で、さらにスパイウェアもダウンロードされます。

日本のキャリアは、テキストメッセージにCMAILプロトコルを使用しているものもあり、国外からモバイルボットネットをコントロールし、維持するのは簡単なことではありません(日本のキャリアが搭載しているセキュリティ機能により)。もしかしたら、感染した端末の拡散やコントロールを手助けしている共犯者がいるのかもしれません。そうだとしたら、ボットネットコントローラーによるオンデマンドによって感染した端末にダウンロードされる第2弾のパッケージの機能に関する説明がつきます。このパッケージは、テキストメッセージの送信にとどまらないスパイウェア機能を持っています。

この新しい系列に関するもっとも奇妙な部分はここからで、アンチマルウェアのリサーチ分野における限界を浮かび上がらせるようなものです。Androidのトロイの木馬やStuxnetのような複雑な脅威にせよ、時間さえ十分にあれば、どんなコードであっても基本的な要素に分解することができます。しかし、時々どんなに時間を使っても、マルウェア作者の考えていることが理解できないことがあります。今回のケースについては、マルウェアの中でパッケージハッシュを変えるファイルが見つかっています。これは、サーバサイドのポリモーフィズムを付け加える回避技術で、アンチウイルスベンダーの検知を回避するためのものです。こういった技術が東ヨーロッパの脅威ファミリー以外で使用されているのを見るのは初めてですが、この技術自体に困惑しているわけではありません。なんとも奇妙なのは、回避技術の重要なコンポーネントである選ばれたファイルがボリス・ジョンソン ロンドン市長の写真であったことです。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

偽の日本語版Vertuアプリ

偽の日本語版Vertuアプリ

韓国の偽アプリ

韓国の偽アプリ マルウェアの作成者は、ロンドン市長であるボリス・ジョンソンの画像をマルウェアに仕込んでいました

マルウェアの作成者は、ロンドン市長であるボリス・ジョンソンの画像をマルウェアに仕込んでいました