テレワークかどうかは、もはや関係ない? 三菱重工のインシデント報告から学べる「IT管理者あるある」な反省点:半径300メートルのIT(1/2 ページ)

テレワークが普及する中、セキュリティ対策に追われる組織や企業は多いのではないでしょうか。三菱重工が公開したインシデントレポートは、まさにテレワーク「あるある」の状況で起こった攻撃を明らかにしています。しかし、その中で挙がった要因の一つは、テレワーク以前にどうにかできたはずで、多くの組織で放置されがちなものでした。

ほぼ全ての企業がPCとネットワークを活用し、何らかのITシステムを使っています。インターネットに接続する可能性があれば、そこにはインシデントが発生する可能性も存在します。

最近ではサイバー攻撃を受けることも当たり前になりつつありますが、インシデントが発生したあとにしっかりとその被害状況に関してのレポートも公開されるようになりました。表に出てくるレポートだけでなく、サイバー脅威情報を共有する「ISAC」(Information Sharing and Analysis Center)と呼ばれる機関の中では、さらに濃い情報が飛び交っているはず。不利とされる「守る側」も、正しく進化しています。

本コラムでもそのようなサイバー攻撃に関する被害レポートを取り上げることが増えました。ただこれは「攻撃を受けるとは情けない」と言いたいからではありません。被害を無駄にせず「レポートを自分ごととして受け止めて欲しい」という狙いがあります。今回も必ず皆さんの役に立つであろう、不正アクセスのレポートを取り上げたいと思います。

インシデントレポートを読む――三菱重工の場合

今回“教材”として取り上げるのは、2020年8月7日に公開された三菱重工のインシデントレポートです。

このレポートは、三菱重工名古屋地区のサーバと外部との間で不正な通信があったことを報告し、その原因を明らかにしています。重要な情報の流出はなく、その意味では軽微なインシデントだったかもしれません。ただ、内容を見るとPCやサーバを利用している全ての組織において、考えるべきポイントがあります。

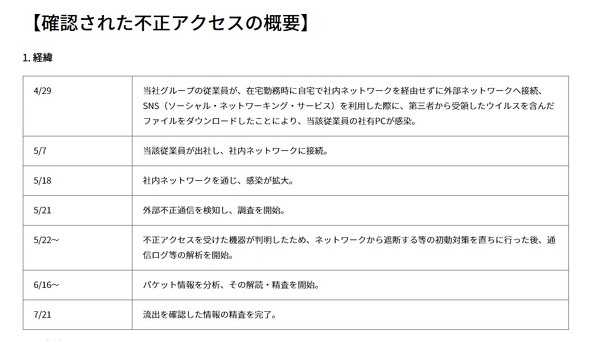

インシデントが発生したのは2020年4月29日で、同社がそれに気付いたのは5月21日でした。検知にはそれなりに時間がかかっているとも捉えられますが、個人的にはしっかりと検知できていること自体、素晴らしいと思いました。その中で気になった点は2つあります。

社用PCが自宅に存在する「テレワーク」が穴に?

まずは侵入経路です。きっかけは、社用PCからのSNS利用でした。

当社グループの従業員が、在宅勤務時に自宅で社内ネットワークを経由せずに外部ネットワークへ接続、SNS(ソーシャル・ネットワーキング・サービス)を利用した際に、第三者から受領したウイルスを含んだファイルをダウンロードしたことにより、当該従業員の社有PCが感染。

レポートによれば、SNSにおいて第三者からウイルスを含んだファイルを受領、ダウンロードしたこと(恐らくファイルを実行したという意味)で社用PCが感染しました。感染したPCの持ち主はその後5月7日に“出社”したとありますので、テレワーク主体だったというわけではなさそうです。社用PCがオフィスの外でウイルスに感染し、それが社内に持ち込まれるという、非常に典型的な事例であるといえます。

テレワークを実施している組織なら、同じような事態が発生する可能性は非常に高いでしょう。ポリシーとしてSNSの利用を禁止するのは簡単ですが、制度で従業員の行動を制限するよりは、ITの仕組みで防いだ方が、やはり確実かと思います。

三菱重工は今回の侵入を受けた今後の対策として「強制的に社内ネットワークを経由する処置(VPN強制接続)を適用」したとしています。さらにリスクを低減しようとするならば、SIMを直接差し込めるモバイルPCを導入し、4Gからインターネットを経由しない閉域網ネットワークを活用することになるでしょう。「今後はモバイルPCの調達戦略も大きく変わるのではないか」と私は考えています。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 中国電力、RAGの限界に直面し“電力業務特化型LLM”の構築を開始 国産LLMを基盤に

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 「年齢で落とされる」は6割超 シニアエンジニアが直面する採用の壁と本音

- なぜ日本のITエンジニアは優遇されない? 「世界給与ランキング」から見えた課題

- 年収1000万を超えるITエンジニアのキャリアは? 経験年数と転職回数の「相関関係」が明らかに