テレワーク導入に“大慌て”の企業が、見直すべきセキュリティの基本(2/2 ページ)

1つ目は、フィッシング詐欺やビジネスメール詐欺(BEC)、そしてマルウェア「Emotet」に感染させる攻撃メールです。取引先や同僚の名前をかたって添付ファイルを開かせようとしたり、外部の悪意あるサイトに誘導したりする手口が盛んで、社内にいるときも注意が必要なのはもちろんですが、テレワーク時にはなおさら留意すべきでしょう。というのも、対面で仕事をしておらず、メールのやりとりの頻度が高まるからです。

とはいえ、こうしたフィッシングメール、攻撃メールは、人間が注意を払うだけで防げるものではありません。技術的対策としてエンドポイントセキュリティ製品を利用するとともに、不審な出来事があった時に速やかにIT担当者やセキュリティ担当者に連絡できる体制やルールを整えておくことが重要でしょう。これも社内で仕事をするときと同様ですが、自宅などでは緊急連絡先が迅速に確認できない恐れもありますから、あらためていざというときの連絡先とワークフローを確認しておくといいでしょう。

エンドポイントの脆弱性対策も、テレワーク時に限らず必要な対策です。社内にいるときもそうですが、自宅や外出先からインターネットを介して接続する際にはなおさら、適切にアップデートを行い、OSやアプリケーションの脆弱性(ぜいじゃくせい)対策が欠かせません。

何より、社内にいるときでもテレワーク時でも、「今アクセスしているのが誰なのか」を示す認証と、「そのユーザーがどのデータにアクセスしていいのか」を制御するアクセスコントロールは不可欠です。テレワークを導入する、しないにかかわらず、日頃からこうした基本的な対策を進めておくことが重要なのだと思います。

セキュリティを検討する絶好のチャンスに

テレワークや在宅勤務が広がり始めて2〜3週間がたち、少しは混乱が落ち着き始めたように思います。せっかく苦労して導入するテレワークですから、ログを元にアクセス傾向やワークフローを分析し、働き方改革やセキュリティ対策を改善するきっかけにしたいものです。

そもそもテレワークは仕事を進めるための手段に過ぎません。降って湧いたテレワーク導入ですが、いざやってみると、効率的に業務を遂行するために絶対に必要なものは何か、逆に不可欠だと思っていたら不要だったものは何かがはっきりしてくるかもしれません。尻込みしていたけれどもいざやってみたら「Web会議でもできるから問題なかった」とか、逆に「この情報だけはやっぱり外に出せないから、絶対に会社からアクセスしないといけない」といった、自社なりの構造や業務プロセスが浮き彫りになればしめたものです。

従って今回のテレワークの広がりは、新しい業務プロセスに基づいて、長年疑問を持たずに運用してきたセキュリティアーキテクチャを見直してみる、絶好のチャンスと捉えられるでしょう。社内でも社外でも同じように仕事を進めながらセキュリティを確保する、一般に「ゼロトラスト」といわれている新しいセキュリティアーキテクチャを検討してみるのもいいかもしれません。

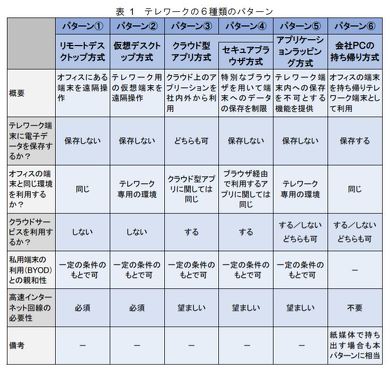

テレワーク環境のセキュリティ対策については、総務省の「テレワークセキュリティガイドライン」(PDF)も参考になります。テレワークの方式を、仮想デスクトップ方式やセキュアブラウザ方式、会社PCの持ち帰り方式など6つのパターンに分け、技術的な留意点をトラブル事例とともに解説している他、技術とルール、人にまたがった対策の重要性を訴えています。

中でも注目したいのは、「テレワークの観点からも、クラウドサービスへの移行にはメリットがあります」という記述です。

クラウドサービスに移行することによって、従来の境界型防御の設定が楽になるとともに、電子データの保存場所がクラウドに限られるため、守りやすくなる利点があるとしています。一方で、クラウドサービス利用時の認証強化とともに、設定ミスによって不特定多数に参照されたりしないよう留意すべきとしています。ここからも、クラウドを組み合わせた新しいITアーキテクチャとセキュリティについて、再考するタイミングが到来したと捉えることができるでしょう。

関連記事

激化する新型コロナ便乗攻撃 テレワークは格好の標的

激化する新型コロナ便乗攻撃 テレワークは格好の標的

新型コロナウイルスに便乗した新たな手口。 東京都、テレワーク導入の中小企業に助成金 新型コロナ対策、上限は250万円

東京都、テレワーク導入の中小企業に助成金 新型コロナ対策、上限は250万円

新型コロナウイルスの感染拡大を受け、東京都が中小企業を対象に、テレワーク導入の経費を助成する。上限は250万円で、5月12日まで申請を受け付ける。 テレワークの限界? 経験者の6割が「紙書類の確認・押印のために出社」

テレワークの限界? 経験者の6割が「紙書類の確認・押印のために出社」

アドビ システムズが、テレワーク勤務に関する調査を実施。全体の6割が、紙書類などの確認・押印のために出社した経験があると答えたという。 「テレワークつらい、出社したい」 耐えきれず出社した若手記者の“異変”

「テレワークつらい、出社したい」 耐えきれず出社した若手記者の“異変”

新型コロナウイルス感染症の影響でテレワークが推奨されているが、技術的にテレワークができても精神的につらい思いをする場合もある。記者は自宅作業の苦痛と寂しさで、「出社欲が異常に増す」「観葉植物を飼い始める」など、さまざまな変化と課題を感じた。 新型コロナで突然のテレワーク、3週間たって記者が感じたこと

新型コロナで突然のテレワーク、3週間たって記者が感じたこと

新型コロナウイルス感染拡大を受け、多くの企業がテレワークに取り組んでいる。実は記者もその一人。テレワークを始めてから3週間がたち、メリットとデメリットの両方が見えてきた。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR