相次いだ不正送金事件、ログイン認証の抜け穴を熟知か セキュリティ専門家の徳丸氏が解説(1/2 ページ)

「ドコモ口座」「ゆうちょ銀行」「SBI証券」――2020年9月には金融機関やその利用者を狙ったサイバー犯罪が相次いで明らかになった。サイバーセキュリティの専門家である徳丸浩さんは10月21日、報道陣向けのセミナーで「これらに共通しているのはログインが狙われたこと。サイトの特性を熟知して攻撃している」と解説した。

9月に明らかになった金融機関へのサイバー犯罪事案は、NTTドコモの電子決済サービスであるドコモ口座やゆうちょ銀行を狙った不正出金、SBI証券への不正アクセスによる不正送金、ゆうちょ銀行が提供するVISAデビット・プリペイドカード「mijica」を悪用した不正送金など。

徳丸さんは、これらの犯罪に共通する傾向として、ログインに関するシステムの弱点を突かれたことや、各サービスの仕様などを熟知した人物による攻撃だと考えられることを挙げている。

不正出金事案 「かんたん残高照会」を悪用か?

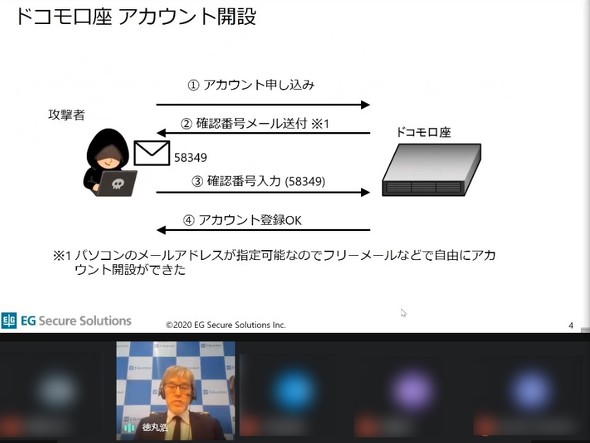

ドコモ口座やゆうちょ銀行、地方銀行、ゆうちょ銀行の即時振替サービスを活用したモバイル決済サービスなどでは、悪意のある第三者が不正に入手した銀行口座番号や暗証番号を使ってモバイル決済サービスのアカウントと銀行口座をひも付け、不正に現金を引き出す事案が発生した。

ゆうちょ銀行と連携する決済サービスでは、アカウントの作成と銀行口座のひも付けを行うと口座からアカウントへ残高がチャージできる仕組みだった。アカウント作成の際にはメールやSMSによる認証が必要で、これがサイバーセキュリティ対策の一つになっていたという。

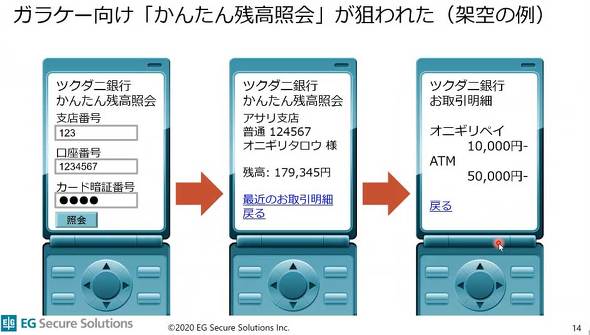

徳丸さんの仮説によると、攻撃者はフィーチャーフォン向けの「かんたん残高照会」サービスを口座ひも付けの突破口にした可能性があるという。かんたん残高照会は、口座番号や暗証番号を入力すると残高が確認できるサービスで、決済サービスを利用する際の認証情報として使われることもある最終預金残高も場合によっては導き出せる。

口座番号や暗証番号は、固定の暗証番号を使ってログインできる銀行口座を探す「リバースブルートフォース攻撃」などで取得したとみられている。固定の口座番号に対して暗証番号を総当たりで調べる「ブルートフォース攻撃」は金融機関側も「3回ログインに失敗したらログイン機能をロックする」など対策をとっているが、リバースブルートフォースはこの抜け穴を狙ったもの。

リバースブルートフォース攻撃で口座番号や暗証番号、かんたん残高照会で口座名義や最終預金残高などを取得し、なりすましに成功したのではないかとしている。

SMS認証2種類 二段階認証には数えない場合も

SMS認証を巡り、徳丸さんは「SMS認証には2種類ある」とし、「ここでいうSMS認証は本人確認ではない」と注意喚起した。

一つ目は利用者がSMSを受信できたかどうかを確認するだけのもの。サイト上に設置したフォームで入力された電話番号にワンタイムパスワードを送信して確認する。スマートフォンやSIMカードを購入する際に行う本人確認と合わせて、番号から事後的に身元を追跡できることを期待した作業だという。認証に使う電話番号はどんな番号でもいいため、二段階認証の段階には数えない。

二つ目はアカウントにあらかじめ登録された電話番号にワンタイムパスワードを送り、SMSを受け取れるかを確認するもの。登録されていない電話番号は使えず、実際にアカウントを使っている本人かどうかを確認する仕組みで、二段階認証の段階に数える。

関連記事

不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

ドコモ口座やゆうちょ銀行などを巻き込んだ不正送金事件。事件の手口には未だ謎が残っており、単純な話では終わらなさそうだ。今回は「見えない不正ログイン」という観点から、こうした犯行の手法や、事件を取り巻く背景を改めて考察してみたい。 ゆうちょ銀の相次ぐ不正送金問題 各サービスの被害状況と銀行側の対策まとめ

ゆうちょ銀の相次ぐ不正送金問題 各サービスの被害状況と銀行側の対策まとめ

ゆうちょ銀行で発生した不正引き出し問題で、ゆうちょ銀行の池田憲人社長が謝罪した。今後、サイバーセキュリティ体制の総点検や本人確認の厳格化などを行う。 ゆうちょ銀、不正な現金引き出し問題で謝罪 被害額は1800万円

ゆうちょ銀、不正な現金引き出し問題で謝罪 被害額は1800万円

複数の決済事業者の決済サービスを通してゆうちょ銀行の口座から不正に預金が引き出された問題を受け、ゆうちょ銀行は9月15日、都内で開いた緊急の記者会見で被害者やサービスの利用者に謝罪した。 ドコモ口座の不正引き出し、被害は143件、総額2676万円に増加

ドコモ口座の不正引き出し、被害は143件、総額2676万円に増加

電子決済サービス「ドコモ口座」の不正引き出し問題について、NTTドコモは9月15日午前0時までに全国11の銀行で143件、2676万円の被害を確認したと明らかにした。 ゆうちょ銀のVISAデビット「mijica」不正ログインで情報流出 1422人に被害か

ゆうちょ銀のVISAデビット「mijica」不正ログインで情報流出 1422人に被害か

ゆうちょ銀行のVISAデビットカード「mijica」が不正アクセスを受け、1422人のユーザー情報が閲覧された可能性。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR