検知困難な「ファイルレスマルウェア」、過去には三菱電機も被害に 対策の鍵は「振る舞い検知」 専門家が解説(1/2 ページ)

一見無害なファイルでありながら、メモリ空間で悪さをするため検知が難しいといわれる「ファイルレスマルウェア」。その攻撃が、2019年に比べて2020年は888%増加した――セキュリティサービスを手掛ける米WatchGuard Technologiesが、4月にこんなレポートを公開した。

ファイルレスマルウェアの検知が難しいのは、攻撃の痕跡をPC内に残さないからだ。海外だけでなく、日本でも19年6月には三菱電機がその被害にあい、同社から防衛省の機密情報や個人情報などが流出した可能性があると発表した。

増加傾向にあるファイルレスマルウェアの脅威に企業はどう対処するべきなのか。過去2回に引き続き、マルウェアの調査分析を専門とする、カスペルスキーの石丸傑さんに話を聞いた。

特集:マルウェア徹底解説 なぜ不正アクセス被害が絶えないのか

近年、マルウェアに関連する情報セキュリティ事件の発生が後を絶ちません。本特集では、マルウェアの種類や侵入経路、犯人の手口、最新トレンドをイチから解説します。

メモリで悪さをするから“ファイルレス” 足跡残らず専門家も苦慮

そもそも、ファイルレスマルウェアとは何だろうか。過去に確認された従来型のマルウェアと比較した上で、その特徴を説明する。

従来型のマルウェアは、ファイルそのものが悪性であるケースが多い。セキュリティソフトは、ファイルをPCに保存する際に、過去のマルウェアの特徴などをセキュリティソフトのベンダーがまとめた「定義データベース」と照合。悪性ファイルと認識すれば、マルウェアとして検知し、駆除する。いわゆるパターンマッチングだ。

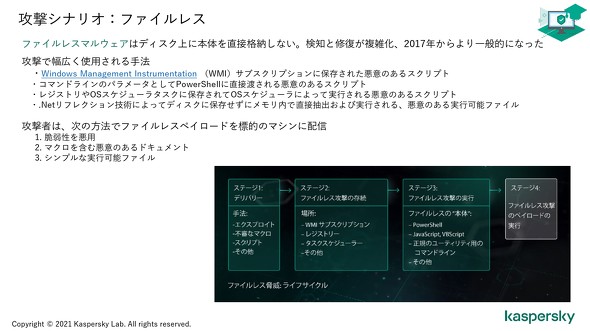

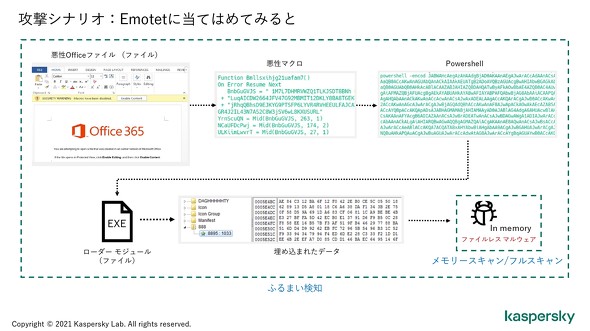

これに対し、ファイルレスマルウェアとは一般的に、その名の通り、ファイルを持たないため、パターンマッチングでは検出や削除が難しい手口を使ってシステムに潜伏するマルウェアを指す。Officeファイルの仕組みを悪用して一見無害なファイルを装い、PC内に侵入。ユーザーがファイルを実行した瞬間、PCのメモリ内で活動を始める。17年ごろから一般的になった攻撃手法だといい、従来型とは異なり、メモリ上で悪性ファイルとして活動する。

ファイルレスマルウェアはPC内に攻撃の痕跡を残さず、メモリ内で稼働している瞬間、つまり犯行の瞬間をメモリスキャンによって“現行犯”で捕捉しなければならない。このためセキュリティ関係者は対策に手を焼いている。

20年に流行した「Emotet」や、近年観測されている「IcedID」もファイルレスマルウェアの一種。中には内部に侵入後、指令サーバにリモートアクセスし、マルウェアをダウンロード。複数台の端末に一気に感染させるケースも確認されている。石丸さんは近年の傾向について「どんどん複雑化が進んでいる」と指摘する。

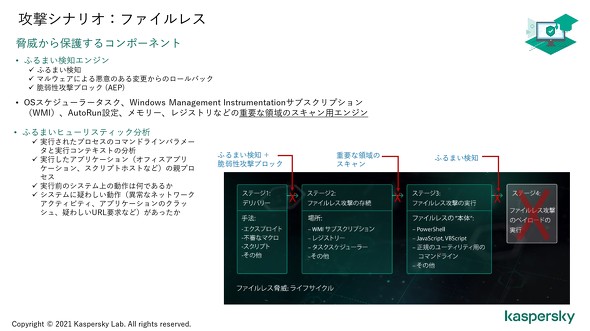

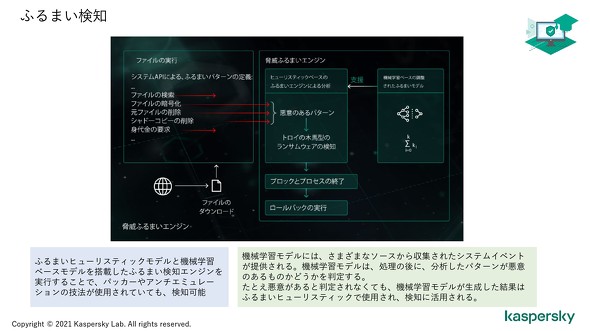

そうした中、対策の鍵となるのがセキュリティソフトの「振る舞い検知」機能だ。PC内で怪しい動きをするファイルを発見すれば、マルウェアとして検知し、駆除するというもので、注目を集めている。例えば、ファイル実行時にOS標準の「PowerShell」などを使って検知を逃れつつ外部にアクセスするなどの、正常なファイルでは見られないような動きを検知すれば、不審な振る舞いとしてマークする。

この他にも、メモリ内で稼働するマルウェアであれば、メモリスキャンすることで検知できるケースもあり、こうした機能はパターンマッチングによる検知から漏れたマルウェアの検出に一役買っている。

関連記事

Google、マルウェアと判明した9本のアプリを公式ストアから削除

Google、マルウェアと判明した9本のアプリを公式ストアから削除

Googleは、公式Androidストア「Google Playストア」からマルウェアと判定された9本のアプリを削除した。写真編集アプリや星占いアプリを装うこれらのアプリをインストールしてFacebookアカウントでログインすると、ログイン情報を盗まれる仕組み。日本でも公開されていたアプリもある。 Emotet制圧も、新たな脅威「IcedID」が登場 添付ファイル経由のマルウェアに必要な対策とは 専門家に聞く

Emotet制圧も、新たな脅威「IcedID」が登場 添付ファイル経由のマルウェアに必要な対策とは 専門家に聞く

メールの添付ファイルを通じて感染する「Emotet」が世界中で猛威を振るった。2021年、Emotetは国際的な合同作戦で事実上根絶されたが、「IcedID」という次なる脅威も出てきている。企業はどう対策するべきか、専門家に聞く。 “二重で脅す”ランサムウェア、さらに手口が巧妙化した新種も システムの正しい守り方を専門家に聞く

“二重で脅す”ランサムウェア、さらに手口が巧妙化した新種も システムの正しい守り方を専門家に聞く

企業の内部データを暗号化し、身代金を要求する「ランサムウェア」に企業はどう対策するべきなのか。最新の事例なども踏まえ、専門家に聞く。 中国拠点を踏み台にマルウェア侵入 三菱電機、不正アクセス事件の詳細を明らかに

中国拠点を踏み台にマルウェア侵入 三菱電機、不正アクセス事件の詳細を明らかに

三菱電機は同社の不正アクセス事件について、攻撃の手法の詳細を発表した。攻撃者はファイルレスマルウェアを使って同社を攻撃し、中国拠点を踏み台に社内ネットワークに侵入した。 進化を続けるマルウェア、ファイルレス攻撃とは何か

進化を続けるマルウェア、ファイルレス攻撃とは何か

セキュリティ製品では発見されにくい、進化を続けるマルウェアが登場している。その実態を探る。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR