米国政府から突然メールがきた? 有名ドメインでなりすましメールを送る攻撃 米研究者が発表:Innovative Tech

Innovative Tech:

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

Twitter: @shiropen2

カリフォルニア大学サンディエゴ校などに所属する研究者らが発表した論文「Forward Pass: On the Security Implications of Email Forwarding Mechanism and Policy」は、政府や主要な金融機関、報道機関など有名なドメインになりすまして電子メールを送る攻撃を提案した研究報告である。

電子メールの真正性(出どころが本物か)をチェックするために使用されるオリジナルのプロトコルは、各組織が独自のメーリング・インフラを運用し、他のドメインが使用しない特定のIPアドレスを持つことを暗黙の前提としている。しかし今日では、多くの組織がGmailやOutlookなどにメールインフラをアウトソーシングしている。

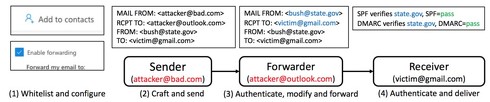

研究者たちは、GmailやOutlookなどの電子メール・プロバイダーが導入しているセーフガードを回避して、これらの組織になりすました電子メール・メッセージを送信できる、いわゆる転送ベースのなりすまし攻撃を発見した。

なりすましメールを受け取った受信者は、信用があるドメインなため、マルウェアをインストールする添付ファイルを開いたり、スパイウェアをインストールするリンクをクリックしたりするといった危険にさらされる。

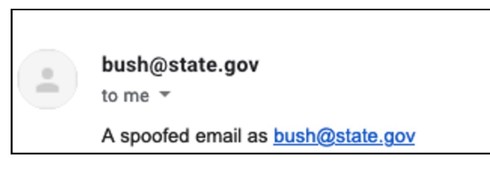

例えば、米国国務省のメールドメインであるstate.govは、Outlookが代理でメールを送信することを許可している。つまり、state.govを名乗る電子メールは、Outlookの電子メール・サーバから送信されたものであれば正当なものと見なされる。

その結果、攻撃者はなりすまし電子メール(国務省からの電子メールであるかのように偽装した電子メール)を作成し、それを個人のOutlookアカウントで転送することができる。こうすると、なりすましメールはOutlookの電子メール・サーバから送信されているため、受信者は正当なものとして扱うようになる。

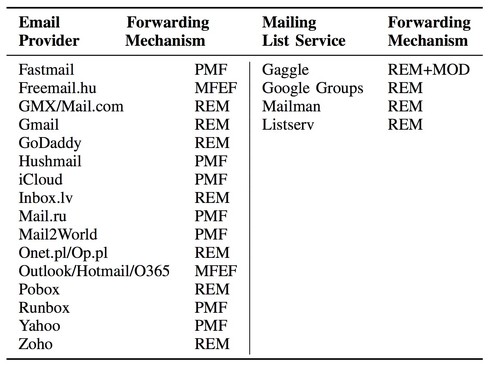

研究チームは、16の主要な電子メールプロバイダー(例:Gmail、Microsoft Outlook、iCloud、Zoho)と、4つの人気のあるメーリングリストプロバイダー/ソフトウェア(例:Google Groups、Gaggle)のメール転送の動作や特性を分析した。これらの結果から、送信者、受信者、転送者の設定における暗黙の前提と脆弱な特性を特定した。そして、これらの脆弱性を組み合わせることで、転送に基づくなりすまし攻撃を提案している。

今回の攻撃は広範囲な影響を与える。例えば、米国政府(state.govやdoe.govなどの大部分のドメインや、odni.gov、cisa.gov、secretservice.govなどのセキュリティ機関のドメインを含む)、金融サービス(例:transunion.com、mastercard.com、discover.com)、ニュース(例:washingtonpost.com、latimes.com、apnews.com、afp.com)、商業(例: unilever.com、dow.com)、法律(例:perkinscoie.com)などである。

Source and Image Credits: Liu, Enze, Gautam Akiwate, Mattijs Jonker, Ariana Mirian, Grant Ho, Geoffrey M. Voelker, and Stefan Savage. “Forward Pass: On the Security Implications of Email Forwarding Mechanism and Policy.” arXiv preprint arXiv:2302.07287(2023).

関連記事

パスワードを“ちょっと変える”はどれくらい危ない? 「abc123」→「123abc」など 中国チームが発表

パスワードを“ちょっと変える”はどれくらい危ない? 「abc123」→「123abc」など 中国チームが発表

中国の南開大学や北京大学などに所属する研究者らは、1つのサービスで使っているパスワードを少し変えて別のサービスで使い回しているパスワードを予測して特定する攻撃を提案した研究報告を発表した。 テスラ車の有料機能を“タダ”で使うサイバー攻撃 ドイツの研究者らが発表

テスラ車の有料機能を“タダ”で使うサイバー攻撃 ドイツの研究者らが発表

ドイツのベルリン工科大学などに所属する研究者らは、テスラ(Tesla)をハッキングし、有料機能をアンロックするなどの攻撃が行える脆弱性を提案した研究報告を発表した。 カジノの“カードシャッフルマシン”を不正操作するサイバー攻撃 小型機器をUSBに差し込むだけ

カジノの“カードシャッフルマシン”を不正操作するサイバー攻撃 小型機器をUSBに差し込むだけ

サイバーセキュリティ会社の米IOActiveに所属する研究者らは、カジノのカードシャッフルマシンをハッキングする手法を発表した。 空港のX線検査で“禁止物を検知されない”方法、中国の研究者らが開発 あるモノをカバンに入れるだけ

空港のX線検査で“禁止物を検知されない”方法、中国の研究者らが開発 あるモノをカバンに入れるだけ

中国の北京航空航天大学やZhongguancun Laboratoryなどに所属する研究者らは、空港のX線セキュリティ検査の画像検出器を欺く手法を提案した研究報告を発表した。 ChatGPTでフィッシングサイトを自動検出する方法 NTTセキュリティが開発 精度は98%以上

ChatGPTでフィッシングサイトを自動検出する方法 NTTセキュリティが開発 精度は98%以上

NTTセキュリティ・ジャパンに所属する研究者らは、ChatGPTでフィッシングサイトを検出する手法を提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR