ビル点検員に変装→オフィスにラズパイ持ち込んで社内システム侵入 Sansanが本当にやった“何でもアリ”なセキュリティ演習(4/6 ページ)

「ここまでやるか」の物理侵入 徹底的な調査・入念な準備の数々

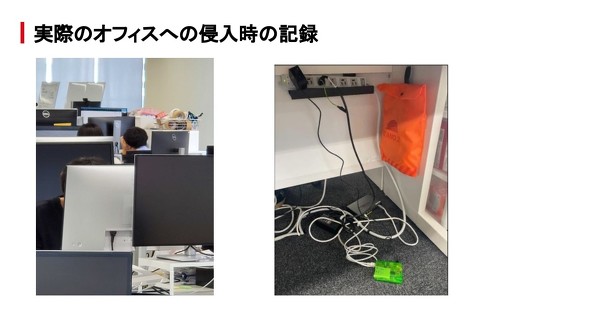

イエラエの行ったレッドチーム演習の中で「ここまでやるか」と思わされるのが3つ目の経路、すなわち物理的な侵入だ。

ビル点検業者や社員のふりをしてオフィスに物理的に入り込み、攻撃者側から遠隔操作が行えるソフトウェアを仕込んだRaspberry Piを社内ネットワークに接続することでシステムに侵入し、感染を広げて従業員の端末を乗っ取り、本番システムへのアクセスを試みる──というシナリオだ。

「このパターンは日本では少ないが、海外ではよくある手法。今回は、どのような条件で攻撃を試みてもいい前提だったので、現実的な攻撃の選択肢の一つとして採用した」(ルスランさん)

Sansan側も、この手法には手を焼いたという。まず、最初の足掛かりとなったRaspberry Piを見つけ出し、撤去するまでに時間がかかってしまった。さらに「SOCのメンバーが途中で侵害に気付き、締め出しを試みても、すでに認証サーバが掌握されてしまっていたため不可能な状態になった」(黒澤さん)

その上、イエラエが物理侵入に向けて行った準備は、実に入念なものだった。

「まずオフィスの場所や入口、通用口の調査から始め、さらに実際に現地に行き、従業員や配達の人がどこからどのように入館していくかを調査した。エレベーターの操作に社員証が必要か、外部の人が入るタイミングで後ろからついて行けそうか、清掃業者の名前や制服の色なども確認した」(片岡さん)。本社への物理侵入が難しい場合に備え、京都府や徳島県など、Sansanのサテライトオフィスへ出張することも想定に入れていた。

こうした情報は、インターネット検索を活用しつつ現地に足を運べばある程度手に入るという。さらに現地では、「近くのカフェなどを借りて、Wi-Fiの電波が届くか、攻撃が可能かなども調査した。一見、ただお昼を食べているだけのように見えて、実はずっと調査をしていた」(片岡さん)

まるでハッカーと言うより私立探偵に近い行動だが、「極論を言ってしまえば、IT的な攻撃を一切使わずに侵入できるのであれば、それはそれでいいと思っていた」と片岡さんは振り返る。

当日はオフィス近くのカラオケルームを拠点に

こうした下準備に約2週間かけた上で、いよいよSansanのオフィスに物理的に侵入を試みることになった。当日はオフィス近くのカラオケルームを借り、そこを「本部」とした。片岡さんはそこで着替えて侵入に臨んだ。その際にはライブカメラを持ち、カラオケルームに残った他のメンバーと逐次状況を共有しながら、何か疑われたり、問題が起こったりしそうな場合にはすぐ対処できる状況を整えた。

人間の心理として、いかにも仕事関連の通話をしている人には声をかけにくいものだ。「もし怪しまれて声をかけられそうになったら、私に電話をかけて時間稼ぎをする手はずになっていた」(片岡さん)

片岡さんは2タイプの変装で侵入を試みた。まずはビル点検の作業員への変装だ。電気設備点検のために各フロアを回っているかのように見せかけるチェックシートや依頼文を用意し「何の件ですか」と声をかけられても説明できるようにした。

2タイプ目は従業員への変装だ。SNSなどでSansan従業員の名刺や社員証を見つけ出し、それらを参考に本物そっくりに作り込んだものを身につけていた。気付かれることなくオフィスに入った後は、フリーアドレスの席に着席し、いかにも業務をしているふりをしながら、カラオケルームにいるメンバーと連絡を取り、社内に持ち込んだRaspberry Piが正常に動作しているかを確認したという。

しかも、持ち込まれたRaspberry Piには「BillOneチーム、検証用」と記した養生テープを貼り付けることで、いかにも正当な業務のための機器と思わせる小細工もした。さすがにここまで手の込んだ形で侵入されると、Sansan側も簡単には気付けなかったという。

関連記事

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

AWS上のDBからデータを盗み出し、自社のCEOに社内SNSを通して身代金を要求する障害訓練を行ったfreee。従業員にトラウマを与えたというこの訓練には、どんな目的があったのか。キーパーソンに実施の背景や効果を聞く。 「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「自社のDB破壊しCEOに身代金要求」──2021年にこんな障害訓練を実践したfreeeが、今年も新たな訓練を実施。今回のシナリオは? “自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

“自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

「自社のDBを破壊し、CEOに身代金を要求する」訓練を実施し話題を集めたfreee。全社を巻き込んだ訓練で、経営層は当時どんな教訓を得たのか。同社の佐々木大輔CEOに聞く。 “わざと自社にサイバー攻撃”のシナリオを自動生成するツール 三菱電機が開発 ペネトレーションテスト支援

“わざと自社にサイバー攻撃”のシナリオを自動生成するツール 三菱電機が開発 ペネトレーションテスト支援

三菱電機が「ペネトレーションテスト」のシナリオを自動生成するツール「CATSploit」(キャッツプロイト)を発表した。同様のツールは世界初という。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR