ビル点検員に変装→オフィスにラズパイ持ち込んで社内システム侵入 Sansanが本当にやった“何でもアリ”なセキュリティ演習(1/6 ページ)

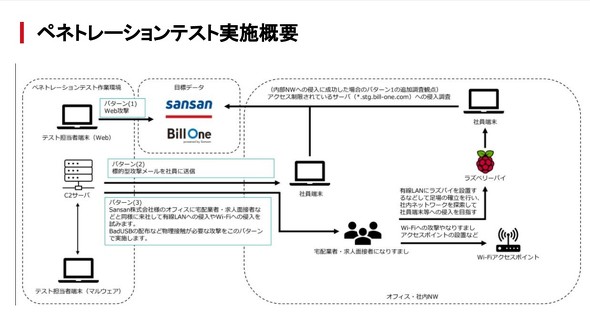

ビル点検の作業員に変装して、もしくは偽の名刺や社員証を作り、従業員に変装してオフィスに侵入。「Raspberry Pi」を社内ネットワークに接続することでシステムに侵入し、感染を広げて従業員の端末を乗っ取る──これは、クラウドベースの名刺管理サービスなどを手掛けるSansanが実施したセキュリティ演習で、実際に試みられたサイバー攻撃だ。

名刺管理や請求書管理サービスを手掛け、顧客や“顧客の顧客”の情報まで扱うことになるSansanにとって、セキュリティは重要事項だ。セキュリティポリシーの制定に加え、「CSIRT」「SOC」といったセキュリティ組織の整備、従業員教育、技術面など多面的な対策を施している。その一環として、攻撃者の視点に立って、どんな経路で情報漏えいが起こり得るかをチェックする「ペネトレーションテスト」も実施しているという。

これまでにも行っていないわけではなかったが、2022年には「さらに一歩進んだ取り組みを」として内容を変更。GMOサイバーセキュリティ byイエラエ(以下、イエラエ)の力を借り、リアルな侵入も含め“何でもアリ”でリスクを洗い出す演習を実施したという。オフィスへの侵入を含めた大掛かりな演習と、その裏側の苦労を、実施に携わったメンバーに聞いた。

本当にやった「レッドチーム演習」、3つの攻撃手法

まず、Sansanとイエラエが実施した訓練の内容を整理する。2社が行ったのは、ペネトレーションテストの中でも「レッドチーム演習」と呼ばれるものだ。

セキュリティ上のリスクを確認するサービスとしては、脆弱性の有無を網羅的にチェックすることに主眼を置いた脆弱性診断サービスもある。これに対しレッドチーム演習では、攻撃役となる「レッドチーム」による一定期間の攻撃の中で、対象となる組織とともに定めた「ゴール」が達成できるかどうかを試す。

今回の演習におけるゴールは「預かっている個人情報の漏えい阻止」だ。その中でリスクを洗い出し、CSIRTやSOCなど守る側、いわゆる「ブルーチーム」の対応能力を検証した。

演習を実施したのは2022年4月〜5月にかけての約2カ月。訓練を主導したCSIRTでも一部の人間しか演習のことを知らされない状態での実施だった。イエラエはSansanの運用体制を踏まえた上で、主に3つの経路で侵害を試みたという。(1)SaaSへの直接的な攻撃、(2)標的型攻撃メール、(3)物理侵入──だ。

目次

【訂正:2023年12月26日午後4時30分 当初、演習は2023年に実施したと表記しておりましたが、正しくは2022年でした。お詫びして訂正します】

関連記事

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

AWS上のDBからデータを盗み出し、自社のCEOに社内SNSを通して身代金を要求する障害訓練を行ったfreee。従業員にトラウマを与えたというこの訓練には、どんな目的があったのか。キーパーソンに実施の背景や効果を聞く。 「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「自社のDB破壊しCEOに身代金要求」──2021年にこんな障害訓練を実践したfreeeが、今年も新たな訓練を実施。今回のシナリオは? “自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

“自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

「自社のDBを破壊し、CEOに身代金を要求する」訓練を実施し話題を集めたfreee。全社を巻き込んだ訓練で、経営層は当時どんな教訓を得たのか。同社の佐々木大輔CEOに聞く。 “わざと自社にサイバー攻撃”のシナリオを自動生成するツール 三菱電機が開発 ペネトレーションテスト支援

“わざと自社にサイバー攻撃”のシナリオを自動生成するツール 三菱電機が開発 ペネトレーションテスト支援

三菱電機が「ペネトレーションテスト」のシナリオを自動生成するツール「CATSploit」(キャッツプロイト)を発表した。同様のツールは世界初という。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR