“3Dプリントする動画”から設計情報を盗むサイバー攻撃 ノズルの動きを解析、AIでGコード復元:Innovative Tech

Innovative Tech:

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

X: @shiropen2

米ジョージア工科大学などに所属する研究者らがセキュリティカンファレンス「ACM CCS 2025」で発表した論文「One Video to Steal Them All: 3D-Printing IP Theft through Optical Side-Channels」は、3Dプリンティングプロセスを撮影した動画1本を解析することで、製造物の設計情報を盗み出す攻撃手法を実証した研究報告だ。

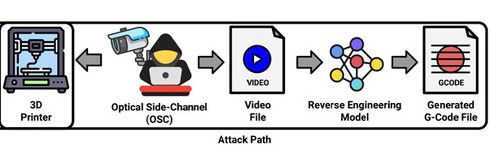

この攻撃は、3Dプリンタの動作を記録した映像から、プリンタノズルの軌跡と押出タイミングを解析し、製造に必要なGコード命令をリバースエンジニアリングする。

攻撃者は、例えば3Dプリンティングの遠隔監視用カメラをハッキングし、印刷プロセス全体を記録した映像を入手・解析することで攻撃を実行。元のGコードファイルや印刷パラメータ、層数、オブジェクトの配置位置などの情報を一切持たない状況でも、映像解析により高精度な複製が可能となった。

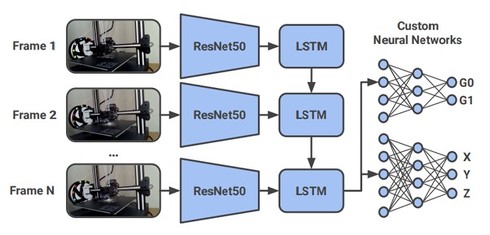

技術的には、ResNet-50とLSTMを組み合わせた機械学習モデルを使用し、30フレームの映像チャンクから単一のGコード命令を予測する。研究チームは16種類の3Dオブジェクトから構成される150GB以上(約48時間分)のデータセットを作成し、モデルの訓練と評価を行った。その結果、平均90.87%の精度でGコードの復元に成功し、従来手法と比較して30.20%少ない命令数で実現した。

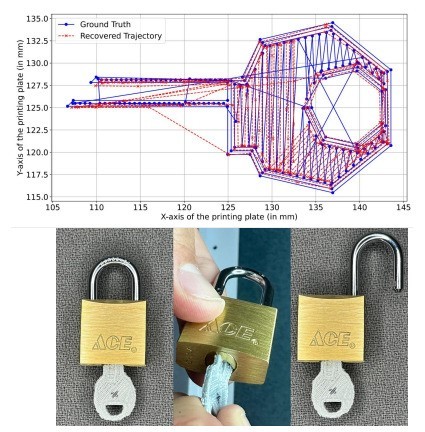

また研究チームは、回転と並進に不変な新しいGコード等価性チェッカーも開発。これにより、カメラの角度や印刷物の配置が異なっても、2つのGコードの類似性を正確に評価できる。従来の方法では回転や平行移動により大きな誤差が生じていたが、新手法では99%以上の精度で実現した。

実証実験では、マスター南京錠の鍵と16歯ギアの偽造品製造に成功。偽造された鍵は91.8%の類似度で実際に南京錠を開けることができ、ギアは84.4%の類似度で3ギアシステムに完全に適合し、機能することを実証した。

Source and Image Credits: Chattopadhyay, Twisha, et al. “One Video to Steal Them All: 3D-Printing IP Theft through Optical Side-Channels.

関連記事

“マウス”から盗聴するサイバー攻撃 米国チームが発表 ゲーミングマウスの高感度センサーを悪用

“マウス”から盗聴するサイバー攻撃 米国チームが発表 ゲーミングマウスの高感度センサーを悪用

米カリフォルニア大学アーバイン校に所属する研究者らは、コンピュータマウスの光学センサーを利用した新たな盗聴攻撃手法「Mic-E-Mouse」を提案した研究報告を発表した。 “ブラウザを自律操作するAI”が暴走 「要約して」と入力しただけなのにパスワードが盗まれた その手口とは?

“ブラウザを自律操作するAI”が暴走 「要約して」と入力しただけなのにパスワードが盗まれた その手口とは?

Braveブラウザを手掛ける米Brave Softwareは他社のエージェント型ブラウザの脆弱性を見つけたと発表した。脆弱性が見つかったのは、米Perplexityが提供する「Comet」だ。 Starlinkの衛星が漏らす電波、天文学者を妨害か 「電波望遠鏡による宇宙観測が困難に」

Starlinkの衛星が漏らす電波、天文学者を妨害か 「電波望遠鏡による宇宙観測が困難に」

オーストラリアのカーティン大学などに所属する研究者らは、地球の周りを回るスターリンク衛星が、宇宙の謎を解き明かそうとする天文学者たちの観測を妨害している現状を主張した研究報告を発表した。 他人のスマホを“AirTag”に変えるサイバー攻撃 Apple「Find My」の脆弱性突く 米国チームが発表

他人のスマホを“AirTag”に変えるサイバー攻撃 Apple「Find My」の脆弱性突く 米国チームが発表

米ジョージ・メイソン大学に所属する研究者らは、Bluetooth対応デバイスを追跡するための攻撃手法「nRootTag」を提案した研究報告を発表した。 Web会議の“バーチャル背景”から実背景を復元する攻撃 ZoomとGoogle Meetで検証 欧州チームが発表

Web会議の“バーチャル背景”から実背景を復元する攻撃 ZoomとGoogle Meetで検証 欧州チームが発表

ドイツのベルリン工科大学やブラウンシュヴァイク工科大学などに所属する研究者らは、Web会議のバーチャル背景の脆弱性を示した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR