サイバー攻撃の発生源を逆探知するシステム、NECらが開発

NECやNICT、奈良先端大などがサイバー攻撃の発生源を逆探知するシステムを開発した。複数のISPをまたいだ追跡実験に成功した。

» 2009年11月26日 16時29分 公開

[ITmedia]

NECと奈良先端科学技術大学大学院、パナソニック電工、クルウィット、日本データ通信協会、KDDI研究所、情報通信研究機構は11月26日、サイバー攻撃の発生源を逆探知するシステムを開発したと発表した。複数のISPをまたいだ追跡実験に世界で初めて成功したという。

開発した技術は、サイバー攻撃に利用されるパケットに残された膨大な痕跡を効率的に解析することで、マルウェア拡散やDoS(サービス妨害)などの発生源を追求する。こうした攻撃では、IPアドレスが詐称されていたり、幾重ものネットワークを経由させたりするため、攻撃者を追及するのが難しい。

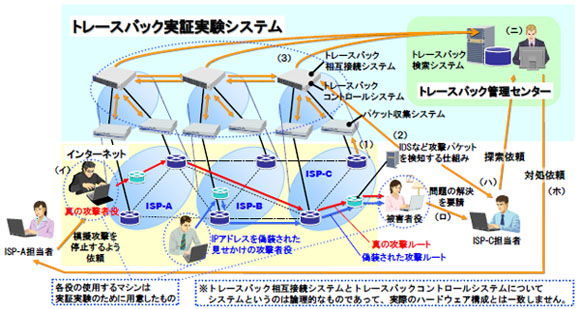

各機関では、対象となるパケットのハッシュから追加したISPの接続ポイントを確認するシステムや、収集パケットを攻撃と関連付けるシステム、ISPをまたぐ追跡を可能にするための相互接続システム、検索システムなどを開発。通信の秘匿性を確保しつつ、攻撃経路を正確にたどれるようにした。

実証実験では全国15社のISPが協力し、発生源のIPアドレスを詐称したパケットを用いた擬似攻撃を起こし、開発したシステムで逆探知できることを確認した。なお、複数のISPが連携する上での運用面や制度面での課題も明らかになった。

今回の実証実験を踏まえ、今後は同技術を利用した不正アクセス攻撃などの調査への利用が見込まれるほか、同技術の存在が攻撃の抑止にもつながる可能性があるという。

実証実験の概要

システムの動作概要

- パケット収集システムによるハッシュ値の算出と保管を開始する

- IDS(不正侵入検知)が模擬攻撃パケットの検出を開始する。模擬攻撃パケットを検出した場合、模擬攻撃パケットのハッシュ値を算出し、トレースバック相互接続システムへ提供する

- トレースバック相互接続システムは提供されたハッシュ値をもとにトレースバック相互接続システム間で問い合わせを行い、その結果得られた模擬攻撃パケットの経路情報をトレースバック管理センターのトレースバック検索システムへ登録する

実証実験参加者のオペレーション概要

- (イ)ISP-Aの真の攻撃者役が発信元のIPアドレスをISP-Bの見せかけの攻撃者役のIPアドレスに詐称して、ISP-Cの被害者役宛の模擬攻撃パケットの送出を開始する

- (ロ)被害者役が模擬攻撃を検知し、ISP-Cの担当者に問題の解決を要請する

- (ハ)ISP-Cの担当者は被害者役からの要請により、模擬攻撃パケットのハッシュ値を確認し、トレースバック管理センターに模擬攻撃パケットの探索を依頼する

- (ニ)探索依頼を受けたトレースバック管理センターは、トレースバック検索システムを利用して模擬攻撃元を探索し、ISP-Aであることを特定する

- (ホ)模擬攻撃元を特定したトレースバック管理センターは、模擬攻撃元のISP-Aの担当者に模擬攻撃の停止の対処依頼をする。ISP-Aの担当者が真の攻撃者役に対して模擬攻撃パケットの送出を停止するように依頼する

企業向け情報を集約した「ITmedia エンタープライズ」も併せてチェック

関連記事

- IT業界と捜査機関がサイバー犯罪対策で協力、MS本社で初回会合

サイバー犯罪に対抗する狙いで結成された「デジタル犯罪コンソーシアム」の第1回会合が米Microsoftの本社で開かれた。  FBI、国際フィッシング詐欺グループの100人を起訴

FBI、国際フィッシング詐欺グループの100人を起訴

エジプト在住の首謀者による米国の2つの銀行を狙ったフィッシング詐欺により、FBIは数千人の預金者が被害に遭ったと推測している。 米司法省とシークレットサービスが国際的ID窃盗グループを摘発

米司法省とシークレットサービスが国際的ID窃盗グループを摘発

米司法当局とシークレットサービスは、TJX Companiesなど小売大手各社から約4000万件のクレジットカードおよびデビットカード情報が盗まれた事件の背景に、国際的犯罪シンジケートが存在することを明らかにした。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

アイティメディアからのお知らせ

人気記事ランキング

- Claude拡張機能にCVSS10.0の脆弱性 現在も未修正のため注意

- ホワイトハッカーが明かす「ランサムウェア対策が破られる理由」と本当に効く防御

- 7-Zipの偽Webサイトに注意 PCをプロキシノード化するマルウェア拡散

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

あなたにおすすめの記事PR