“まだ作成していないユーザーアカウント”を先回りして乗っ取る攻撃 米Microsoftなどが指摘:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

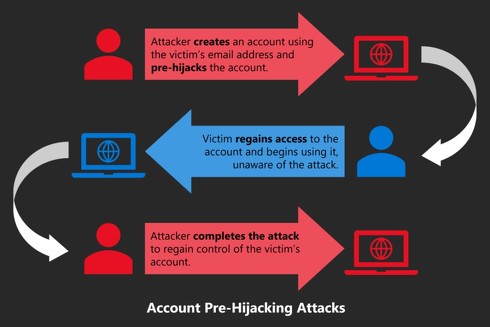

セキュリティ研究者Avinash Sudhodananさんと米Microsoft Security Response Centerの研究者が発表した「Pre-hijacked accounts: An Empirical Study of Security Failures in User Account Creation on the Web」は、まだ作成していないWebサービスのアカウントを乗っ取る攻撃をテストし脆弱性を示した論文だ。

具体的に5種類の攻撃を提案し75のWebサイトで試したところ、35のサイトで乗っ取りに成功したという。その中には、ZoomやInstagram、Dropbox、LinkedInなどが含まれた。

「Googleでログイン」「Twitterでログイン」「Facebookでログイン」などをWebサービスやアプリケーションの認証時に使った経験がある人も多いだろう。このような認証方法を「シングルサインオン」(SSO)と呼び、1度ユーザー認証を行うとログイン時にひもづくシステムやWebサービス、アプリケーションを追加認証なしで利用できる。ユーザーの負担を軽減し体験を向上させることから多くのサービスで導入されている。

今回はこのSSOを逆手に取った攻撃を行う。前提条件として、攻撃者が被害者のメールアドレスを取得していること、狙うサービスがメールアドレスの確認をしないでアカウント作成できることを必要とする。

後者のメールアドレスを確認しないというのは、ユーザー体験を向上させるためにサービス側がメールアドレスを確認しない(もしくは後回しにする)ことを指す。例えば、メールアドレスとパスワードを入力して新規アカウントを作成するケースで、本人以外のアドレスでも取得できる場合や、認証のためにそのアドレスに確認メールを送るがユーザーが確認ボタンを押さなくてもサービスを使える場合がそれにあたる。

5種類の攻撃方法

上記前提条件を基にした5種類の攻撃方法を解説する。

Classic-Federated Merge Attack

攻撃者が被害者のメールアドレスを使い、先回りしてサービスのアカウントを作成しておく。被害者が「Googleでログイン」などでそのサービスにログインした場合にアドレスが統合されるため乗っ取りが成功する。攻撃者が設定したパスワードでログインできる。

Unexpired Session Identifier Attack

こちらも被害者のメールアドレスで先回りしてアカウントを作成しておき、定期的に訪問しログイン状態を維持する。この状態で被害者が同じアドレスで新規登録しようとすると「このメールアドレスは既に登録されています」と表示されるため、ログイン画面からパスワードのリセットをかける。リセットしても攻撃者がログインしていたセッションは切れないため、乗っ取りに成功する。

Trojan Identifier Attack

こちらも先回りして被害者のメールアドレスでアカウントを作成しておき、そのアカウントと攻撃者のIdP(Identify Provider)アカウントをひもづける。この状態で被害者が同じアドレスで新規登録しようとすると「このメールアドレスは既に登録されています。」と表示されるため、ログイン画面からパスワードのリセットをかける。 攻撃者のIdPアカウントでもログインできるため、乗っ取りに成功する。

Unexpired Email Change Attack

先回りして被害者のメールアドレスでアカウントを作成した後に、攻撃者のメールアドレスに変更するようサービスに申請する。この状態で被害者が同じアドレスで新規登録しようとすると「このメールアドレスは既に登録されています」と表示されるため、ログイン画面からパスワードのリセットをかける。

攻撃者には先ほどのメールアドレス変更の確認メールが届いているため、その変更を確定する。これで攻撃者のメールアドレスでログインできるようになるため乗っ取りに成功する。

Non-Verifying IdP Attack

メールアドレスの所有者を確認しないIdP(クラウドサービスなどにアクセスするユーザーの認証情報を保存、管理するもの)で被害者のメールアドレスを使ってアカウントを作成しておく。被害者がメールアドレスでアカウントを新規登録すると、IdPのアドレスが統合されるため乗っ取りに成功する。

この5種類の攻撃を有名な75サイトで試したところ、35サイトが1種類以上の攻撃を防ぐことができなかったという。防げなかったサイトには、ZoomやInstagram、Dropbox、LinkedInなどが含まれた。

Source and Image Credits: Sudhodanan, Avinash, and Andrew Paverd. “Pre-hijacked accounts: An Empirical Study of Security Failures in User Account Creation on the Web.”

関連記事

出版料をだまし取る“ニセ学術誌”のリストが登場 本物と見分けがつかない詐欺サイト150以上を掲載

出版料をだまし取る“ニセ学術誌”のリストが登場 本物と見分けがつかない詐欺サイト150以上を掲載

ドイツのFree University of BerlinのAnna Abalkina氏とRetraction Watchは、クローンジャーナル(詐欺をするために本物を模倣して作られた偽の学術誌)を一覧にしたリストを発表した。 「予測されやすいパスワード」有名サイト75%で許可 米プリンストン大が警鐘

「予測されやすいパスワード」有名サイト75%で許可 米プリンストン大が警鐘

米プリンストン大学の研究チームは、Webサイトで新しくパスワードを設定する際にユーザーが保護される仕様になっているかを調査し考察した論文を発表した。世界で最も人気のある英語圏のWebサイト120のパスワードポリシーを調査した。 Bluetoothから個別のスマートフォンを識別し追跡するサイバー攻撃 米国チームが論文発表

Bluetoothから個別のスマートフォンを識別し追跡するサイバー攻撃 米国チームが論文発表

米University of California, San Diegoの研究チームは、Bluetoothの脆弱性を突いて、スマートフォンを識別し追跡できることを実証した論文を発表した。 文章から「3Dアバター」と「動き」を自動作成するAI シンガポールと中国のチームが開発

文章から「3Dアバター」と「動き」を自動作成するAI シンガポールと中国のチームが開発

シンガポールのNanyang Technological University、中国のSenseTime Research、中国のShanghai AI Laboratoryは、テキスト入力から3Dアバターとその動きをゼロショットで生成する機械学習を用いたシステムを開発した。 「この写真を金髪に変えたい」──脳で考えた通りに画像を編集するAI、欧州チームが開発

「この写真を金髪に変えたい」──脳で考えた通りに画像を編集するAI、欧州チームが開発

フィンランドのUniversity of Helsinkiとデンマークのコペンハーゲン大学の研究チームは、人間が考えたことをもとにコンピュータに画像を編集させる深層学習を用いたブレインマシンインタフェース(BMI)技術を開発した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR