2020年にサイバー攻撃受けたNTTコムに聞く“当時の教訓” 反省を踏まえ、どう変わったか(2/3 ページ)

同社の改善策は 出入口対策と内部対策の双方を見直し

とはいえ2020年の一件は、NTTコミュニケーションズにとって苦い経験になったことに変わりはない。この反省を踏まえ、同社は再び同じ轍を踏まないよう、セキュリティ対策の強化に乗り出したという。

まず攻撃者に侵入の糸口を与えないよう、脆弱性対策を徹底するようにした。今回のインシデントでは、近く撤去予定だったため脆弱性対策が十分でなかった機器が狙われた。そこで、既に使われなくなったものや撤去予定のものも含めて脆弱性対策を徹底するルールを新たに設けた。

リモートアクセスの認証では多要素認証を導入していたものの、例外的に二要素認証も一部で認めており、ここを悪用されてなりすまし攻撃による侵入を許してしまった。そこで今後は例外なく多要素認証を義務付けることとしたという。

IT資産管理の取り組みも根本から見直した。それまでは各部門ごとにExcelシートや独自システムなどばらばらの方式で資産情報を収集・管理していたが、インシデント後は「EDR」(Endpoint Detedtion and Responce)の仕組みを通じてシステム構成情報を自動的に収集し、これをセキュリティ部門が一元管理する体制へと移行した。

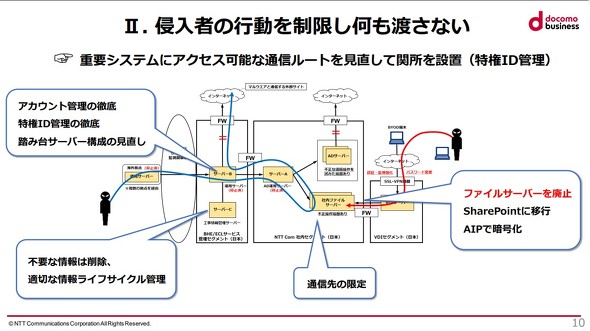

万が一の攻撃者の侵入に備え、侵入者の行動を制限して「何も渡さない」ための対策も強化。例えばファイルサーバをすべて廃止し、業務データをすべてクラウド型の情報共有ツールに保存するようルール付け、データをすべて暗号化することを定めた。同時に「各サーバ上に不要な情報を置かない」「特権ID管理を徹底する」「不要な通信経路は閉鎖する」といったルールも新たに設けた。

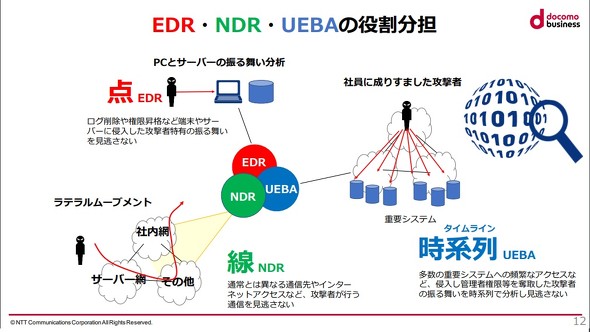

さらには端末やサーバを監視するEDR、内部ネットワークを監視する「NDR」(Network Detection and Response)、すべてのユーザーアカウントの振る舞いを監視する「UEBA」(User and Entity Behavior Analytics)の仕組みを新たに導入。攻撃者の振る舞いを迅速に検知できる体制を整えたという。

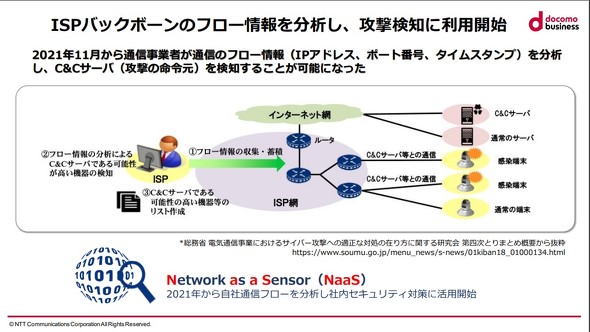

加えて同社が運営する回線でやりとりされる情報を分析し、C&Cサーバ(攻撃者が不正なプログラムの制御などに使うサーバ)へのデータ送出など、不正な通信を検出する取り組み「Network as a Sensor」(NaaS)も新たに始めた。

同様の形で行う通信データの監視は、従来は「通信の秘密」に抵触すると考えられてきた。しかし国による法解釈に変更が加えられた結果、21年11月より合法となっており、採用に至ったという。

インシデント対応の負荷増大が課題に SOAR導入で効率化

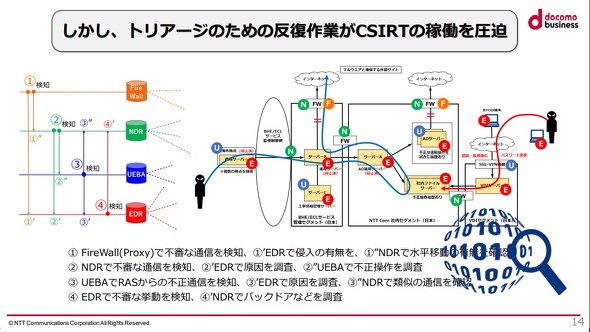

以上のようにセキュリティの強化を進めてきた同社。ただ、手間が増えるとそれだけ作業は煩雑になる。NTTコミュニケーションズでも、堅牢さと引き換えに「インシデント対応業務の負荷増大」という副作用が同時に生じたという。

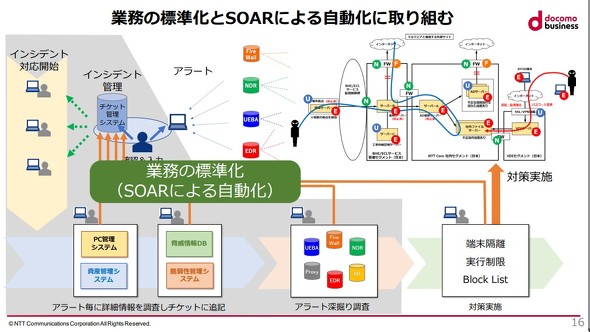

「ファイアウォールやEDR、NDR、UEBAなどのアラート情報を確認し、その内容を基にチケット管理システムでインシデント対応のチケットを発行し、さらに資産管理システムや脅威情報データベースなどで関連情報を参照してチケットに情報を追記しながら調査していく。これら一連の作業を人手で行っていたため作業量が膨大になり、担当者の疲弊を招いてしまった」(小山さん)

そこで2022年、これら一連の作業を自動化するために「SOAR」(Security Orchestration Automation and Response)のシステムを新たに導入した。SOARとは、セキュリティ運用業務の自動化・効率化に向けたソリューションを指す。EDRやNDR、UEBAなどが発行するアラート情報をSOARシステムが受け取り、その内容をチェックして自動的にチケットを発行。さらには各種の関連システムにアクセスして詳細情報を調査するところまでを、SOARによって自動化したという。

「これら一連の作業の反復に膨大な手間と時間がかかっており、これらを自動化することで業務効率を改善した。さらには調査内容を基に実際の対策を行うフェーズでも、例えばユーザーに対して『変なサイトを見ていませんでしたか?』というメールを送るといった一部作業をSOARによって自動化できた」(小山氏)

さらに2023年には、外部から脅威情報(IoC)を入手して、自社の対策に反映させる作業も概ね自動化したという。自動化の仕組みはこうだ。まず、同社が導入する脅威情報管理プラットフォームで新たな脅威情報を外部から受け取る。そしてこれを検知・防御するための設定を、社内の各セキュリティ製品に対して新たに行う。

次にこの脅威情報をSOARに引き渡し、該当する攻撃の痕跡が自社内に残っていないかどうかを調査するために、各セキュリティ製品のログを検索する。もしここで攻撃の痕跡が見つかった場合は、チケット管理システムで自動的にチケットを発行し、以降の対応フローへと引き継ぐ。これにより、現場の負担を軽減できたという。

ただ、既存業務を考えなしに自動化するだけでは「自動化したはいいが、業務が属人化しており、結局効率化にはならない」リスクも存在する。NTTコミュニケーションズもその点には注意していたといい、まずは平時におけるSOCやCSIRTのオペレーションや、有事におけるインシデントレスポンスの手順を、誰が行っても同じ結果が出せるよう標準化することから着手。そうやって標準化できたプロセスから、少しずつ自動化の仕組みの上に載せていったという。

自動化に当たってはもう1点注意したポイントがあった。「エビデンスベースのセキュリティ対策」を徹底することだ。正しくない情報を基に作業を自動化しても意味がない。できるだけ事実に基づいた対策を実施し、それを自動化できるよう心掛けたという。

「定期的に対策状況を監査・点検しているが、従来はアンケート調査やチェックリストといったアナログな手法を用いてこれを行っていた。しかしどうしても抜け・漏れが生じる可能性があるため、現在はEDRから集めてきたデータを基に対策状況を確認する“エビデンスベース”の監視・点検体制に移行している」(小山さん)

関連記事

ビル点検員に変装→オフィスにラズパイ持ち込んで社内システム侵入 Sansanが本当にやった“何でもアリ”なセキュリティ演習

ビル点検員に変装→オフィスにラズパイ持ち込んで社内システム侵入 Sansanが本当にやった“何でもアリ”なセキュリティ演習

標的型攻撃メールから物理侵入まで、Sansanが本当にやった何でもアリなセキュリティ訓練。携わってメンバーに話を聞いた。 自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

AWS上のDBからデータを盗み出し、自社のCEOに社内SNSを通して身代金を要求する障害訓練を行ったfreee。従業員にトラウマを与えたというこの訓練には、どんな目的があったのか。キーパーソンに実施の背景や効果を聞く。 “自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

“自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

「自社のDBを破壊し、CEOに身代金を要求する」訓練を実施し話題を集めたfreee。全社を巻き込んだ訓練で、経営層は当時どんな教訓を得たのか。同社の佐々木大輔CEOに聞く。 「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「自社のDB破壊しCEOに身代金要求」──2021年にこんな障害訓練を実践したfreeeが、今年も新たな訓練を実施。今回のシナリオは?

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR