2020年にサイバー攻撃受けたNTTコムに聞く“当時の教訓” 反省を踏まえ、どう変わったか(1/3 ページ)

サイバー攻撃の激化に伴い、メディアやITセキュリティベンダー、有識者などから「攻撃を受けないために、どうすればいいか」という情報が盛んに発信されている。有用なものも多く、さまざまな組織の役に立っているだろう。一方で、情報セキュリティを巡っては、公開される情報が少なく、知見を得にくい話題もある。例えば「実際にサイバー攻撃を受けた後の反省」はその筆頭といえる。

考えられる原因はさまざまだが、レピュテーションリスクもあって積極的な開示が行われないのが主な理由かもしれない。一方で、自社の反省とそこから得た教訓について明らかにする企業もいる。2020年にサイバー攻撃を受けたNTTコミュニケーションズだ。

一度サイバー攻撃を受けた企業は、どのように自社のセキュリティを改めるべきか。同社は2020年に受けたサイバー攻撃の反省に加え、現在に至るまでどのようにセキュリティを改善してきたか、ITmedia NEWSの取材に応じた。

NTTコミュニケーションズが受けた攻撃、詳細は

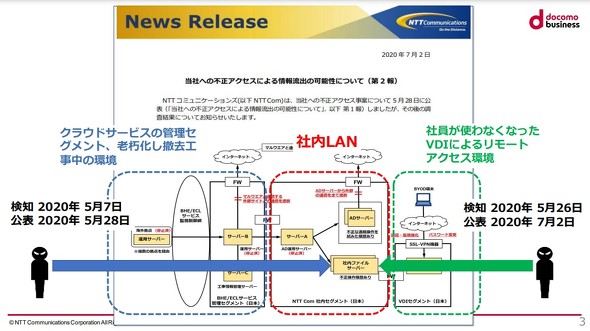

NTTコミュニケーションズがサイバー攻撃の被害を発表したのは2020年5月のこと。初報では、法人向けサービスに関する工事情報の管理サーバなどに不正アクセスがあったと発表。その後の調査で900社近くの顧客企業の情報が外部に流出した可能性があると明らかにした。

法人向けセキュリティサービスで広く知られる同社だけに、このインシデントのニュースは世間に驚きをもって迎えられた。一方で、同社の内部ではそれ以上に大きなインパクトがあったという。

「地震や台風、災害時と同規模の危機管理体制をすぐに立ち上げて、対応に当たった。何が起きているかを100%解明しないことにはクライアントにきちんと説明できないので、まずは攻撃者が閲覧した情報を特定し、それらを悪用した二次被害が起きないようにすることに注力した」

こう当時を振り返るのは、NTTコミュニケーションズの小山覚さん(情報セキュリティ部長)。初期調査の結果、攻撃者は2つの異なる経路で侵入したことが分かった。

1つ目は、シンガポール拠点で稼働していたサーバの脆弱性を悪用した侵入経路。近いうちに撤去する予定のサーバだったため、脆弱性対策が不十分だった。ここを突かれて侵入を許してしまったが、攻撃者に閲覧された可能性のある情報はフォレンジック調査によりほぼ100%特定できた。

一方この侵入の直後に、社員が使わなくなったVDIシステムのリモートアクセス環境に対し、正規のアカウント情報を悪用した不正アクセスが発生していたことも分かった。こちらの侵入経路に関しては正規のID/パスワードが使われていた上に、攻撃者は追跡の手を逃れるために侵入の足跡を消去しながら次々と別の社員のアカウントに乗り換えていたため、その活動経路をたどる作業は難航を極めたという。

「社員による正規のアクセスと攻撃者による不正なアクセスを峻別するためには、膨大な量のログを突き合わせて相関解析する必要があり、人手による通常の作業では膨大な時間がかかると考えられた。そこでビッグデータ解析の専門チームの力を借りて、46億行のファイルアクセスログや26億行のADサーバの認証ログを含む46種類のデータをビッグデータ解析にかけ、最終的に攻撃者が閲覧したデータを特定した」

これにより、事態の説明に欠かせない「被害実態の把握」ができたという。さらに、攻撃者の行動パターンもある程度可視化できた。一定の時間帯に攻撃が集中しており、急に止んだと思ったら1時間の休憩をはさんで再び攻撃が一斉に始まるなどの特徴があったという。攻撃者の特定はできていないものの「個人ではなく組織的な活動とにらんでいる」(小山さん)

関連記事

ビル点検員に変装→オフィスにラズパイ持ち込んで社内システム侵入 Sansanが本当にやった“何でもアリ”なセキュリティ演習

ビル点検員に変装→オフィスにラズパイ持ち込んで社内システム侵入 Sansanが本当にやった“何でもアリ”なセキュリティ演習

標的型攻撃メールから物理侵入まで、Sansanが本当にやった何でもアリなセキュリティ訓練。携わってメンバーに話を聞いた。 自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

自社のDB破壊しCEOに身代金要求、freeeが本当にやったクラウド障害訓練の舞台裏 「従業員はトラウマに」

AWS上のDBからデータを盗み出し、自社のCEOに社内SNSを通して身代金を要求する障害訓練を行ったfreee。従業員にトラウマを与えたというこの訓練には、どんな目的があったのか。キーパーソンに実施の背景や効果を聞く。 “自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

“自社DB破壊&身代金要求”に直面してfreee経営層が気付いた3つの課題 佐々木CEOに聞く

「自社のDBを破壊し、CEOに身代金を要求する」訓練を実施し話題を集めたfreee。全社を巻き込んだ訓練で、経営層は当時どんな教訓を得たのか。同社の佐々木大輔CEOに聞く。 「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「うちの情報、freeeから漏れたんじゃないんですか?」 顧客から問い合わせ殺到──したらどうする? freeeが再び全社訓練

「自社のDB破壊しCEOに身代金要求」──2021年にこんな障害訓練を実践したfreeeが、今年も新たな訓練を実施。今回のシナリオは?

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR