多様化するモバイルクライアント 安全な基盤をどう構築すべきか

これまで企業が利用するモバイル端末はiPhoneやiPadが中心だったが、AndroidやWindows 8、BYODが注目を集め、複雑化していくとみられる。多様なデバイスを安全に利用するためにはどうすべきだろうか。

企業のモバイル活用が本格的に広がり始めた。これまでiPhoneやiPadが中心だったかデバイス環境も、Androidの進化やWindows 8の登場、さらには個人所有のデバイスを業務に利用する「BYOD」への注目から、今後は多様化していくとみられる。企業のモバイル活用は新たな段階に入りつつあるようだ。

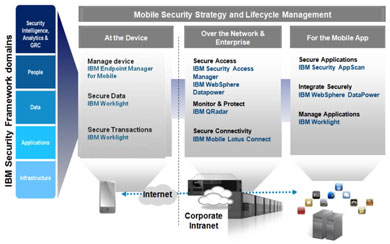

こうした変化は、企業として求められる管理やセキュリティ対策の複雑性が増すことにもつながる。モバイル活用を推進するためには、デバイスの多様化に対応した安全な基盤が必要だ。日本IBM ソフトウェア事業 セキュリティーシステムズ事業部 ICP-コンサルティングITスペシャリストの竹日正弘氏は、「End to Endでの多層的なセキュリティ基盤を構築していくことが重要」と話す。

iPhoneやiPadが企業で支持されてきたのは、主にセキュリティ上の理由が大きい。アプリはAppleが事前に審査していることで、マルウェアなどの混入リスクが低い。Appleも企業向けにデバイス管理の機能を順次拡充してきた。一方で管理の仕組みはAppleに依存する部分が大きい。Androidでは依然としてマルウェアのリスクが高いものの、OS自体のセキュリティ機能は進化しており、そのオープン性から管理手法やシステム環境に柔軟性を求める企業で導入を検討する動きが広まっている。Windows 8もPCと同様の管理ができるという点から注目する企業は少なくないようだ。

竹日氏によると、2012年の後半から多様なモバイルデバイスの受け入れに挑戦する企業が増えているという。「まず懸念する点がパスワードの漏えいによる不正アクセスの危険性。どんなデバイスでもパスワードの漏えいを完全に防ぐことは不可能なので、ユーザーをきちんと認証できる方法をどうすべきか、という相談が目立つ」(同氏)

そのための方法の1つとして注目されるのが、「リスクベース認証」である。IDや固定パスワードなどで認証した後に、そのアクセス環境(IPアドレスに基づくロケーションや経路、デバイスの種類、アクセス時間など)をみる。正規ユーザーが普段から利用しているのとは異なるアクセス環境なら不正アクセスが疑われる。さらに別の認証を求めて、正規のユーザーであるかを認証するという具合だ。オンラインバンキングサービスでも利用が広がりつつある。

不正アクセスを防ぐための認証には、ほかにもワンタイムパスワード(OTP)などがあるが、OTPではトークンを持ち歩くといった手間やトークンを紛失してしまうリスクがあるため、モバイルの利便性を損なわない点ではリスクベース認証も有効な手段といえるだろう。だたし、リスクベース認証はこれまで専用ソリューションとして提供されていたため、導入コストに課題があった。モバイル活用でこの方式を検討しているのは、現状では金融や保険などセキュリティ要件の高い企業が中心だが、製品の低価格化も進んでおり、今後の普及が見込まれる。

認証の強化は、多様なモバイルデバイスの「入口」における対応であるが、竹日のいう「End to End」での対応とはどのようなものか。同氏によると、具体的にはアクセス管理やアプリの脆弱性対策、通信内容や業務システム上での挙動の監視といった、複数のポイントにおけるセキュリティ対策を組み合わせていくことという。

「モバイルの利用環境が複雑になれば、当然ながら危険が及ぶポイントも広がる。1つの対策が回避されても、別のポイントで把握できる仕組みなら、万一の際に速やかに対応していける」(竹日氏)

例えば、同社が提供している製品では脆弱性検査ツールの「AppScan」でAndroidやiOSアプリも検査できるようにしているほか、上述のリスクベース認証やシングルサインオンなど複数の認証方式への対応、各種ログ情報の相関分析から脅威を監視するシステムなどの製品を展開する。これらはモバイルやBYOD、さらにはクラウドを含めた利用形態が複雑化する業務システムの環境に合わせたセキュリティ対策基盤になるという。

また、IBMでもBYODに対応したモバイル活用に取り組む。社員が個人所有のデバイスからメールを利用できるようにしており、その場合にはTivoli Endpoint Managerのエージェントをインストールすることが条件だ。普段から使い慣れているデバイスの利用を許可する一方、そのためには会社が提供する管理ツールとルールを受け入れ、安全を確保するようにする。

竹日氏が推奨するようなEnd to Endでのセキュリティ基盤が機能するには、ツールやシステムはもちろん、モバイルに即したルールやポリシーの整備と運用も欠かせない。「当社の場合もモバイル利用にはリスクが伴うとの前提で、現状ではこのように運用している」(同氏)とのことだ。

ここまでみると、多様なモバイルデバイスに対応したセキュリティ対策基盤を実現するには、それなりの手間やコストがかかると思われる。だが、「さらなるモバイル活用に挑戦している企業は、コストや手間をかけてでも、それら以上のメリットを得られると考えている。まずはリスクベース認証を検討しているように、できるところから取り組んでいくというのが望ましい」と竹日氏は述べている。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

人気記事ランキング

- 一気読み推奨 セキュリティの専門家が推す信頼の公開資料2選

- Fortinet、管理サーバ製品の重大欠陥を公表 直ちにアップデートを

- LINE誘導型「CEO詐欺」が国内で急増中 6000組織以上に攻撃

- 米2強が狙う“AI社員”の普及 Anthropicは「業務代行」、OpenAIは「運用プラットフォーム」

- 「SaaSの死」騒動の裏側 早めに知るべき“AIに淘汰されないSaaS”の見極め方

- 500万件のWebサーバでGit情報が露出 25万件超で認証情報も漏えい

- 住信SBIネット銀行、勘定系システムのクラウド移行にDatadogを採用

- 2026年はAGIが“一部実現” AIの革新を乗りこなすための6つの予測

- NTTグループは「AIがSI事業にもたらす影響」をどう見ている? 決算会見から探る

- 2025年、話題となったセキュリティ事故12社の事例に見る「致命的なミス」とは?

ICP-コンサルティングITスペシャリスト 竹日正弘氏

ICP-コンサルティングITスペシャリスト 竹日正弘氏