テスラを15秒で乗っ取る攻撃 ドライバーに気付かれずドアを開け、運転まで 専用キーに脆弱性:Innovative Tech

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。Twitter: @shiropen2

中国のShanghai Fudan Microelectと復旦大学に所属する研究者らが発表した論文「Access Your Tesla without Your Awareness: Compromising Keyless Entry System of Model 3」は、Tesla Model 3のキーカードとフォンキーの脆弱性を利用し、ドアのロック解除から運転までを可能にした研究報告である。

テスラは、モデル3、モデルX、モデルY、モデルSにおいて、フォンキー、キーカード、キーフォブの3種類のキーをサポートしている。キーカードの場合、車に対してかざす必要があるが、テスラモバイルアプリのフォンキー機能は、スマートフォンをポケットやバッグに入れたままでもロックを解除することができる。

この研究では、Tesla Model 3の実用的な実装に焦点を当て、鍵のペアリングと認証プロセス、特にキーカードとフォンキーの詳細なセキュリティ解析を実証する。リレーアタックの影響を受けやすい従来のキーフォブは、ここでの議論から外す。

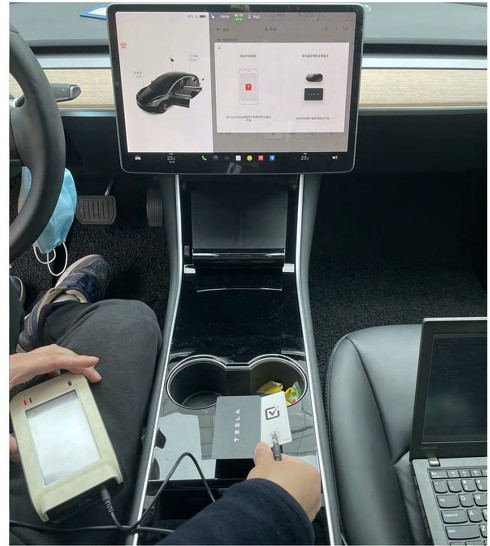

まず研究チームは、ISO14443(非接触ICカードの規格)とBLE(Bluetooth Low Energy)のペアリングと認証処理をスニッフィングして、通信パケットを取得する。ISO14443は、NomadLABというスパイ機器をModel 3のカードリーダーに対してキーカードと平行に設置する方法で盗む。

これらの情報からリバースエンジニアリングすることで、アルゴリズムや仕組みに関する多くの手掛かりを得て、最終的にキーカードとフォンキーのペアリングと認証のプロトコルを復元する。

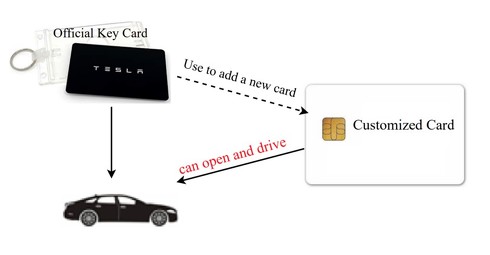

キーカードのペアリング・プロトコルの弱点は、模倣された偽キーカードが公式キーカードとして使える点にあるという。実証するため、研究チームはプログラム可能なJavaカードを作成して攻撃を行う。この実証により、こうしたサードパーティー製品がテスラのセキュリティを危うくすることを示した。

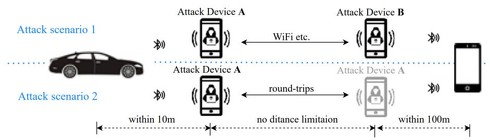

さらに研究チームは、BLEを介したフォンキーの認証に対する改良型リレーアタックも実証する。複数の欠陥を組み合わせて、フォンキー認証プロセスにおけるTesla Model 3の実用的なMitM攻撃を作成する。

この攻撃は、登録されたフォンキーに接続したと車両に信じ込ませることができ、その結果、オーナーのスマートフォンに何の操作もなく、オーナーに気が付かれないようにTesla Model 3に侵入して運転することができるという。

Android端末に実装することで、MitM攻撃の実現可能性を実証する。Google Pixel 5aに特定の静的MACアドレスによるブロードキャストを強制するための、新規のバックドアファームウェアとカスタマイズされたフレームワークを提案する。また、この攻撃を実装するために「TESmLA」という名前のAndroidアプリを開発した。

この実装により、次に示す攻撃シナリオが可能となる。攻撃者は、攻撃端末(スマートフォン)を2台使い、Tesla Model 3の近くに攻撃端末1台を配備し、もう1台はオーナーが所持する端末(フォンキー)に近づけておく。BLEを介してそれぞれ接続しておく。攻撃端末同士はWi-Fiなどでつなげておく。

オーナーは車を止め、Tesla Model 3から500m離れた場所のカフェにいるとする。攻撃者は5mほど離れてオーナーに近づき攻撃を開始する。オーナー端末は攻撃端末に自動で接続され、2つの認証が転送される。攻撃者はこの2つの認証をTesla Model 3に送信して車のロックを解除する。その間、オーナー端末はスクリーンロックが維持されているため、気が付くことが出来ない。全攻撃時間は約15秒で、ドアのロック解除から始動させ運転まで行える。

Source and Image Credits: Xinyi Xi, Kun Jiang, Rui Dai, Jun Lu, Lihui Wang, Qing Li B, and Jun Yu. Access Your Tesla without Your Awareness: Compromising Keyless Entry System of Model 3

関連記事

将棋AI作者が歩む「Tesla打倒」の道 自動運転EV開発へ “名人超え”で得た反省とは

将棋AI作者が歩む「Tesla打倒」の道 自動運転EV開発へ “名人超え”で得た反省とは

「打倒Tesla」を掲げる自動運転EVスタートアップのTURING社。CEOの山本一成氏は、世界初の“名人超え将棋AI”開発者でもある。“自動車版ユニクロ”を目指すという同氏に、Tesla社に勝つ秘訣を聞いた。 EV旅の秘訣は“満タン主義“との決別 テスラで「往復3000kmドライブ」(前編)

EV旅の秘訣は“満タン主義“との決別 テスラで「往復3000kmドライブ」(前編)

Tesla Model 3で横浜から長崎の往復3000kmの旅を敢行。前後編の2回に分けてバッテリーや充電など、EV旅で気になるポイントをお伝えしていく。 「EVって実はエコじゃないんじゃない?」 テスラにまつわる疑問にオーナーが答えてみた

「EVって実はエコじゃないんじゃない?」 テスラにまつわる疑問にオーナーが答えてみた

「実はガソリン車と比べてもそこまでエコじゃないのでは」「タッチパネルは危険では」など、疑問も寄せられるEV。Tesla Model 3ユーザーの筆者が、環境への影響や操作性について答える。 Teslaは低価格EV開発、BYDは高級ブランド新設 “EV界のトヨタ”になるのはどこか?

Teslaは低価格EV開発、BYDは高級ブランド新設 “EV界のトヨタ”になるのはどこか?

Teslaは3月1日、低価格の小型EVを数年内に投入する計画を発表した。一方、同社を猛追する中国BYDは、昨年末に高級ブランド参入を宣言。EV業界でのTeslaの一強体制は崩れつつあり、その背景にはEV市場の拡大とともに、ライバルが台頭したことがある。 赤、青、黄、“白”の4色信号機、米国の研究者が提案 交差点に自動運転車が多いと点灯 その意味は?

赤、青、黄、“白”の4色信号機、米国の研究者が提案 交差点に自動運転車が多いと点灯 その意味は?

米ノースカロライナ州立大学に所属する研究者らは、交差点内に多くの自動運転車が入ってくると白色が点灯する新しいコンセプトの信号機システムを提案した研究報告を発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR