電力システムにおけるリスク分析の方法論:「電力」に迫るサイバーテロの危機(4)(3/3 ページ)

3.ハイレベルセキュリティ要件仕様の確定

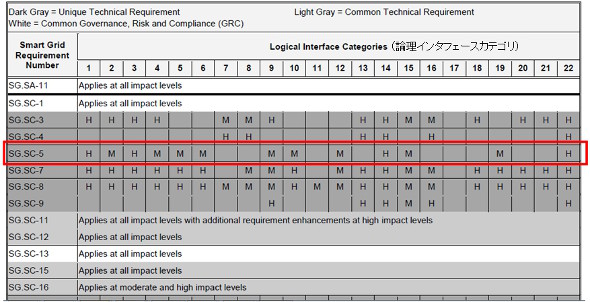

最後のフェーズでは、2で行った論理インタフェースカテゴリの分類に対して、それぞれどのようなセキュリティ要件が必要かを定義している。NIST IR 7628のセキュリティ要件は「NIST SP800-53 rev.4」「NERC CIP Standard」など他のセキュリティガイドラインや標準に示された要件を参照し、スマートグリッド用に追加、変更したものである。そして、縦軸に19分類計182個のセキュリティ要件、横軸に22の論理インタフェースカテゴリーを取って、それぞれのセキュリティ要件のリスクに応じた適用条件を、論理インタフェースごとに定義している。この一部を抜粋したものが図4である。この図の見方を説明する。

例えば、図中の枠で囲ったSG.SC-5について説明しよう。このセキュリティ要件は、「Denial-of-Service(DoS) Protection(サービス停止に対する保護)」であり、論理インタフェースカテゴリごとのリスク分析に応じた適用条件が示されている。表中の「H」は、対象のシステムに対して自身でリスク分析を行った結果が「H」のときのみこのセキュリティ要件が適用されるという意味である。同じく「M」は、リスク分析の結果が「M」以上のとき、空欄はこのセキュリティ要件の適用の必要はないという意味だ。例えば、No.18では空欄となっている。空欄となっている理由の説明はないが、No.18の例では、DoSの保護をしなかった結果、失われる可用性が「L」となっていたので、このセキュリティ要件は不要と判断したと考えられる。

このように、NIST IR 7628を活用すると、まず、セキュリティ対策をしたいシステムに近いものを22の論理カテゴリインタフェースから探して、そのシステムに対して、自身で行ったリスク分析の結果をもとに、図4のマトリックスを使うことで、182個のセキュリティ要件のうち、どれをどのような条件で活用すれば良いかを理解できる。すなわち、リスクに応じたセキュリティ対策を行うための良いガイドラインとなっているというわけだ。そのため、費用対効果の高いセキュリティ対策を効率よく選択することができる。

電力会社でも使用事例あり

今回紹介したNIST IR 7628は、対象システムにどういう脅威、リスクがあるのかを分析し、費用対効果の高いセキュリティ対策を行うための1つの方法論である。このようなリスクベースのセキュリティガイドラインは、対策が明確に書かれているチェックリストのようなガイドラインと比べると活用が難しい面もあるが、各社が抱える資産が持つリスクの程度に応じたセキュリティ対策を実施できるため、筆者が訪問した米国の電力会社では、実際に活用されていた。

NIST IR 7628は、任意のガイドラインであるため、強制力はないが、その分自由に活用することができる。このようなガイドラインの方法論は、日本国内の取り組みにおいても参考にすべき点があると思われる。

次回以降は、このようなガイドラインの存在を踏まえて、電力システムに対する具体的なセキュリティ対策について紹介していく。

関連記事

電力システムセキュリティのガイドラインとは?

電力システムセキュリティのガイドラインとは?

電力自由化やスマートメーター普及など、より効率的な電力供給が進む一方、「サイバーセキュリティ」が電力システムの重要課題になりつつある。本連載では、先行する海外の取り組みを参考にしながら、電力システムにおけるサイバーセキュリティに何が必要かということを解説している。第3回では、電力セキュリティにおけるガイドラインと、米国・欧州・日本の現状について紹介する。 電力大手も新電力も、既にサイバー攻撃の“的”にされている(前編)

電力大手も新電力も、既にサイバー攻撃の“的”にされている(前編)

サイバー攻撃で電気が止まる――。それが絵空事ではない状況になっている。サイバー攻撃の広がりが加速する中、“重要インフラ”についてのサイバーセキュリティが重要視されている。本稿では、名古屋工業大学 都市社会工学科で行われた「制御システムのサイバーセキュリティ」に関するワークショップの内容について紹介する。 電力網がサイバー攻撃されたらどうすべきか、先行する米国のセキュリティ対策事例

電力網がサイバー攻撃されたらどうすべきか、先行する米国のセキュリティ対策事例

電力自由化やスマートメーターの普及など新たな電力システムの構築が進む一方で、サイバーセキュリティへの対策が重要視されている。現在、経済産業省の主導で進んでいる米国の事例を参考にしたセキュリティガイドラインの策定について、同ガイドラインの策定に関わるマカフィー サイバー戦略室の佐々木弘志氏が語った。- 「電力」に迫るサイバーテロの危機

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- 太陽光発電の未来を占う試金石に──再エネ「FIP転換」の実像と留意点

- ペロブスカイト太陽電池を高性能化する添加剤 発電効率と耐久性を改善

- 太陽光発電所をFIP転し蓄電池も併設 需給調整市場にも対応する国内初の事例

- 国内のマイクログリッド構築市場 2040年度までに810億円規模に

- 国内の蓄電所ビジネス市場 2030年度に4240億円規模に

- 太陽光発電市場は本当に“逆風”の中なのか? 経産省・環境省・国交省が語る2026年の展望

- 太陽光発電・風力発電の環境規制を厳格化 環境アセスメント制度を見直しへ

- 費用負担や需要創出が課題に 「SAF(持続可能な航空燃料)」導入促進に向けた基本方針

- 重ね貼り施工が可能な「ペラペラ太陽光」 リパワリング向けに

- 太陽光パネルの新たなリサイクル制度 第一段階では「大量排出者」を義務対象に