サイバー犯罪者に迫る最新セキュリティ技術――トレンドマイクロ技術セミナー:追跡(1/2 ページ)

「Forward looking Threat Research」の取り組み

トレンドマイクロがサイバー犯罪の実態を解説するセキュリティセミナーを実施。同社の「Forward looking Threat Research」チーム(FTR)に所属するトップリサーチャーが来日し、「Luckycat」と呼ばれる標的型攻撃と、オンラインバンキングを狙ったトロイの木馬「Tinba」の事例から、サイバー攻撃の背後にいる犯罪者自身を浮き彫りにしていくFTRの取り組みを紹介した。

FTRは、Windows 8やNFC(Near Field Communication)といった最新技術のセキュリティ研究をはじめ、エンドユーザーのインターネット利用動向や、サイバー犯罪者の活動などを日々調査している専門組織だ。

FTRを率いるマーティン・ルースラー氏(Martin Rosler)は「FTRはいわばトレンドマイクロの“スカウト”(斥候)」と表現し、「後に続く軍に先んじて、相手の規模や戦域の情報を収集するのに似ている。将来どのようなセキュリティリスクが起こりうるか、トレンドマイクロの今後の意思決定に影響するインテリジェンスをトップに提供することがミッションだ」と説明する。また、FTRは各国の警察組織とも積極的に連携しており、その活動はサイバー犯罪者の逮捕や起訴にも貢献している(ちなみに日本では警察庁と京都府警が関係しているそうだ)。

その土台となっているのが、トレンドマイクロの中核を担うクラウドインフラ「Trend Micro Smart Protection Network」(SPN)と、そこで収拾したセキュリティ情報に基づくビッグデータ分析である。SPNでは1日に6Tバイトのデータ(160億のクエリ)を処理し、さまざまな脅威からエンドユーザーを保護しているが、この膨大な情報をもとにサイバー攻撃の傾向(利用されるツールやコンポーネント、C&Cサーバなど)を分析、その相関関係をマッピングすることに成功したという。

攻撃の全体像を捉えることで効果的な対策を実現

シニアスレットリサーチャーのナート・ヴェルヌーヴ氏によれば、特定の企業・組織を継続的に狙う標的型攻撃には大きく分けて6つの段階があるという。まず1つ目は情報収集の段階。ここではFacebookなどインターネット上の公開情報をもとに標的にカスタマイズした攻撃を準備する。

続く第2段階では不正なファイルを添付したEメールなどを用いて、標的への侵入を試みる。これらのメールは第一段階で収集した情報が利用されるため、ターゲットとなった組織の従業員が興味を持つ内容となっている(例えば、日本の宇宙航空産業を狙ったとされる標的型攻撃「Luckycat」では、「福島」を題材にした標的型メールも使用されたという)。

その第2段階で不正なプログラムにうまく感染させることができれば、外部サーバ(C&Cサーバ)を通じて感染端末をコントロール下に置く、これが第3段階だ。その後、侵入したネットワーク内で水平的に感染を広げて攻撃の可能性を増やし(第4段階)、価値のある情報が保管されているサーバを特定(第5段階)、目的の情報を窃取していく(第6段階)という流れになる。

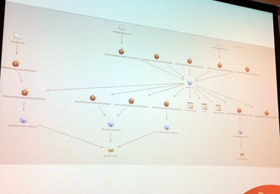

ヴェルヌーヴ氏は、「これらを個々の攻撃として見るのではなく、一連のキャンペーン(作戦)として捉えることが重要だ」と強調する。例えば、Luckycatでは「少なくとも5つ以上のマルウェアファミリーが使われていたことが分かっている」が、これらは相互に関係している。また、「攻撃には無料のホスティングサービスが多用されていたが、その一方で専用の仮想サーバ(VPS)も用いられていた。標的型攻撃は複雑な階層構造になっており、(攻撃の段階に応じて)人の手を介して修正されているのがボットネットと大きく異なる点だ」と説明する。ヴェルヌーヴ氏は、SPNを背景にした相関分析でこれらの攻撃の「点を結ぶ」ことにより、攻撃の全体像を可視化し、今後の攻撃に効果的に備えていくことができると語る。

標的型攻撃の初期段階では、ソーシャルエンジニアリングを利用したメール攻撃などが行われる。Luckycatでは「福島」を題材にしたメールが用いられた(写真=左)。Luckycatの攻撃で利用されたインフラ(コンピューターネットワーク)全体の相関図。まったく別の攻撃が実は関連しており、同一のキャンペーンを構成していることが分かるという(写真=右)

標的型攻撃の初期段階では、ソーシャルエンジニアリングを利用したメール攻撃などが行われる。Luckycatでは「福島」を題材にしたメールが用いられた(写真=左)。Luckycatの攻撃で利用されたインフラ(コンピューターネットワーク)全体の相関図。まったく別の攻撃が実は関連しており、同一のキャンペーンを構成していることが分かるという(写真=右)Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- マウスの概念が変わる! ロジクールG「PRO X2 SUPERSTRIKE」が切り開く“身体感覚”と直結する新たなクリック体験 (2026年02月18日)

- 「UGREEN Revodok USB-C ハブ 6in1」が2000円で買える (2026年02月17日)

- Googleが「Pixel 10a」発表 499ドルでフラッグシップ級のAI機能を搭載 AirDropや衛星SOSも対応 (2026年02月19日)

- 約75万円のグラボ「ASUS ROG Matrix GeForce RTX 5090」を試す 見た目だけでない高いパフォーマンスが強み (2026年02月17日)

- Windows 10サポート終了から半年、シェア7割に迫るWindows 11――その裏で進むOSの“断絶”と再統合 (2026年02月16日)

- 日本初の限定Echo Dotは「ドラえもん」! 価格はあえての「1万1293円」 (2026年02月19日)

- 約10gのウェアラブルAIレコーダーや分離合体プロジェクターなど、Ankerが「Soundcore」を刷新 ロボット掃除機も定番モデルを強化 (2026年02月18日)

- わずか約10gで装着感が少ない「DJI Mic Mini」が33%オフの8360円に (2026年02月16日)

- 最大3画面出力と100W給電に対応した「UGREEN 14-in-1 ドッキングステーション」がセールで1万3990円に (2026年02月18日)

- ChatGPT連携で文章の要約や下書きもこなす電子ペーパーノート「iFLYTEK AINOTE Air 2」がセールで6万799円 (2026年02月18日)

FTR シニアスレットリサーチャーのナート・ヴェルヌーヴ氏

FTR シニアスレットリサーチャーのナート・ヴェルヌーヴ氏