ASUSTOR NASのセキュリティを高めるいくつかのポイント:安全で便利に使うために(1/2 ページ)

ASUSTOR NASをはじめとするNASキットのトレンドキーワードは「プライベートクラウド」。自宅に置いたNASを外出先のPCやスマートフォン、タブレットから活用できる機能だ。

だが、利便性は時として安全性とトレードオフになる。どこからでも利用できるようにした結果、世界中の悪意ある誰かがアクセスを試みることができるようになってしまう場合もある。今回は便利なASUSTOR NASを安全に使うために重要なポイントを紹介する。

多層防御で考えるセキュリティ対策

今や第三者によるネットワークへの不正侵入や改ざん、情報漏えいといったサイバー犯罪は枚挙にいとまがない。そのような事件が起こったときには、組織の体制や取り組みが取りざたされることが多いが、ワイドショーなどでの報道では一般視聴者に分かりやすく単純化された結果、その本質を見誤りかねない内容になっていることもある。直接的な原因となった体制や取り組みの欠如だけを取り上げると、それだけが重要であると誤認しがちだ。

例えば、ずっと同じパスワードを使っていました、と報道されれば「パスワードは定期的に変更すべきだ」という短絡的な結論にたどり着きかねない。だが、その実態は「社員全員が共通のアカウントを使用し、誰かが退職してもパスワードを変更しなかった」ということかもしれない。その場合の解決策が「パスワードの定期変更」ではないことは明らかだ。

他にもアンチウイルスソフトが入っていなかったのでマルウェアに感染した、という報道を見て「うちはアンチウイルスソフトを入れているから対策は完璧だ」と早合点する人もいるかもしれない。対策の不備は報道されても、「ここまではやっていた」という実施済み対策については明らかにされないことが多い。その被害企業もさまざまなセキュリティ対策を行っていて、そこだけが抜けていた可能性もある。「大企業のくせにずさんだな」と嘲笑する自分たちの何倍もの対策を講じていながら、たった一つの穴を突かれて攻撃を許してしまったのかもしれない。

セキュリティ対策に「これさえ入れれば大丈夫」というものはない。穴はどこにでもある、できうる、という認識のもと、「アクセスさせない」「アクセスできても侵入させない」「侵入されても奪われない」「奪われても利用させない」というように、多層的に対策を講じる必要がある。

また、ぜい弱性は常に発見され続け、マルウェアは日々生まれ続けるものでもある。構築時のシステムの安全性は何もしなくても(むしろ、何もしなければ)どんどん低下していく。攻撃者側としても標的を決めて攻撃するのではなく、攻撃が成功するところ、セキュリティパッチを当てていない古いシステムを使っているところならどこでもいい、という無差別攻撃も多い。ターゲットは家庭であろうが企業であろうがおかまいなしだ。

自分のところには流出して困るようなデータはないから、という人もいるかもしれないが、消去されると困るかもしれないし、そこを踏み台にして他の犯罪に荷担してしまう可能性もある。自分のNASに犯罪者御用達のツールセットが保存されていたり、夜な夜なパスワードの総当たり攻撃をさせられていることだってあり得るのだ。

自分が被害者/加害者にならないためにも、多層的にセキュリティ対策を行おう。

ADMディフェンダーを設定する

まずは不要なアクセスを遮断する設定を行う。ASUSTOR NASにはADMディフェンダーという項目に2つのセキュリティ対策が用意されている。

IPアドレスでアクセスを制限

1つ目はファイアウォール。これは指定したIPアドレス以外からのアクセスを禁止することができる機能だ。ASUSTOR NASに限らず、必要な相手に対してのみ、必要なサービスだけを許可することは鉄則だ。インターネットからの利用を想定していない機能については、外部からのアクセスを禁止しておこう。たとえインターネットから利用できるように設定していなかったとしても、ルータのぜい弱性を突かれて設定が変更されてしまう可能性もないわけではない。

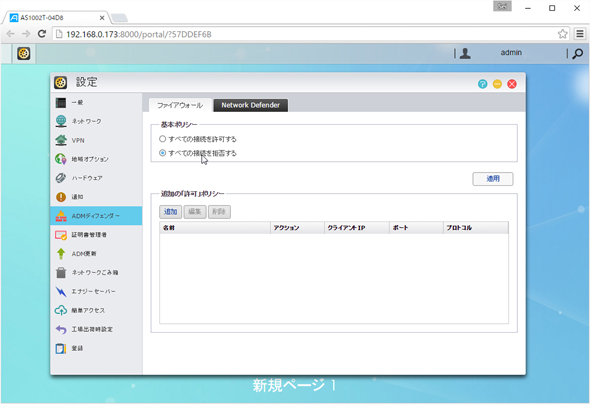

設定からADMディフェンダーを選択し、ファイアウォールタブを開くと、上部に基本ポリシー、下部に追加ポリシーが表示されている。2つのポリシーを組み合わせて一部の例外だけがアクセスできるようにするか、もしくは一部の例外だけがアクセスできないようにする。

特定のIPアドレスからのアクセスのみを許可する場合は、基本ポリシーを「すべての接続を拒否する」にした上で許可するIPアドレスを「追加の『許可』ポリシー」に追加する。逆に特定のIPアドレスからのアクセスのみを禁止する場合は、基本ポリシーを「すべての接続を許可する」にした上で拒否するIPアドレスを「追加の『拒否』ポリシー」に追加する。

初期設定では基本ポリシーが「すべての接続を許可する」になっているので、これを「すべての接続を拒否する」に変更し、必要なアクセス元のみを「追加の『許可』ポリシー」に追加する。「すべての接続を拒否する」にチェックを入れただけでは、どこからも管理画面にアクセスできなくなってしまうので、必ず一緒に下の「追加の『許可』ポリシー」を設定してから「適用」をクリックするようにしよう。

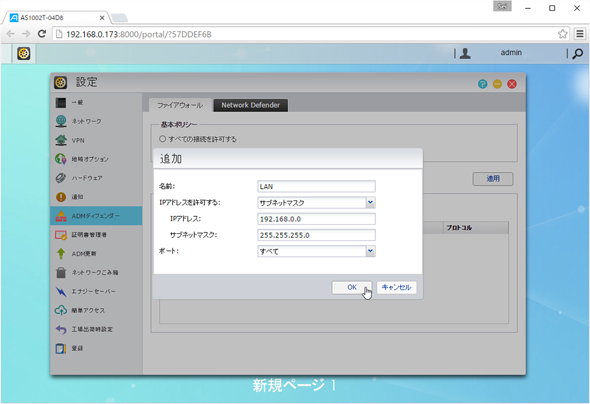

追加の「許可」ポリシーにはまず、ローカルネットワーク(LAN)を登録する。個別のIPアドレスではなく、範囲で指定する場合は「IPアドレスを許可する」にサブネットマスク、「IPアドレス」にネットワークアドレス、それとサブネットマスクを指定する。ポートはすべてでかまわない。

もし、同じローカルネットワーク内からでもアクセスできる機器を制限する場合には「IPアドレスを許可する」をシングルにする。DHCPを利用していてIPアドレスが固定されていない場合は、シングルで指定するとIPアドレスが変更されたときにアクセスできなくなるので注意してほしい。

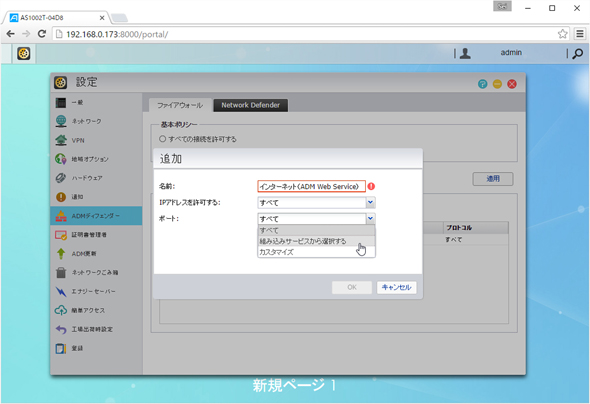

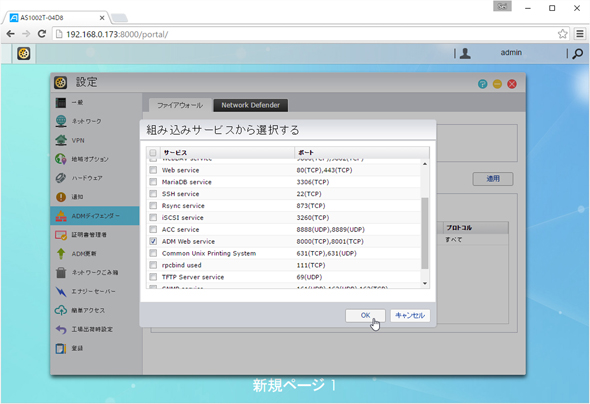

ポート(サービス)でアクセスを制限

外部のどこからでもアクセスできるようにする場合は、IPアドレスの範囲を絞ることができないので、まずはポート単位の制限をかけることにする。「IPアドレスを許可する」に「すべて」を選択し、ポートで「組み込みサービスから選択する」を選ぶと、サービスの選択画面が表示される。外部公開が必要なサービスのみ、ここから選択すればよい。

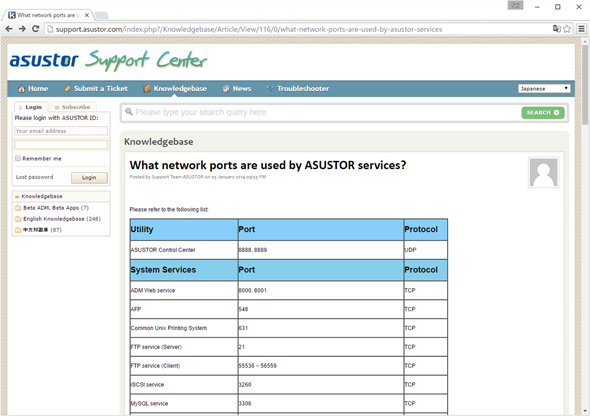

ASUSTOR NASの使用ポートはナレッジベースに記載がある(http://support.asustor.com/index.php?/Knowledgebase/Article/View/116/0/what-network-ports-are-used-by-asustor-services)

ASUSTOR NASの使用ポートはナレッジベースに記載がある(http://support.asustor.com/index.php?/Knowledgebase/Article/View/116/0/what-network-ports-are-used-by-asustor-services)ホワイトリストとブラックリスト

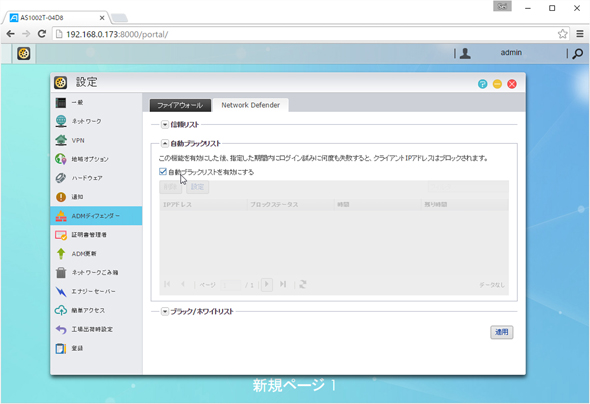

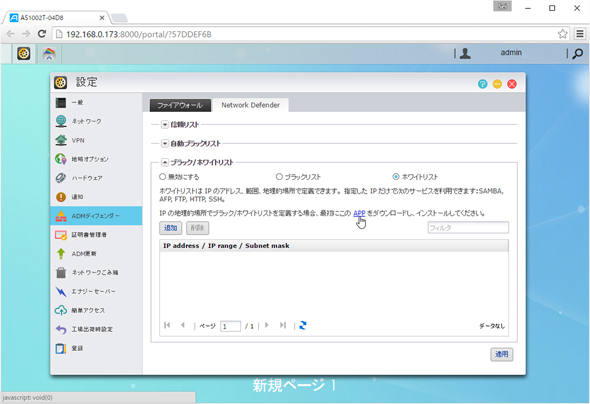

次にADMディフェンダーのもう1つの機能、Network Defenderで制限をかける。Network DefenderはADMシステムログイン(HTTP/HTTPS)、Windowsファイルサービス(CIFS/SAMBA)、Appleファイリングプロトコル(AFP)、ファイル転送プロトコル(FTP)、SSHに対してASUSTOR NASを保護するもの。ファイアウォールとの違いが分かりにくいが、重要度(危険度)の高いサービスに対して用意された、より柔軟で強力なアクセス遮断/許可機能ということになる。

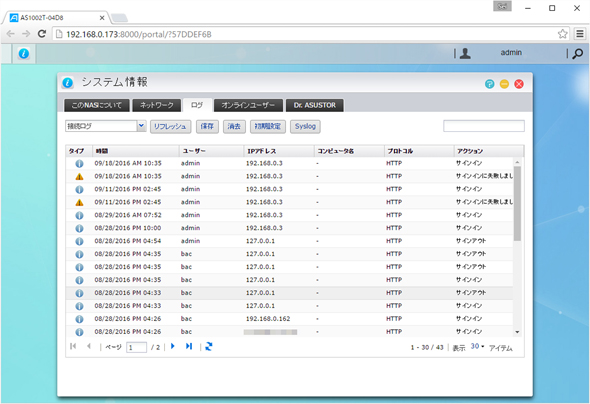

Network Defenderの軸になる機能は自動ブラックリストだ。同じIPアドレスから何度もログインを失敗した場合、そのアクセスを攻撃と見なして自動的に一定時間ブラックリストに同IPアドレスを追加する。ブラックリストに追加されたIPアドレスからのアクセスは遮断される。

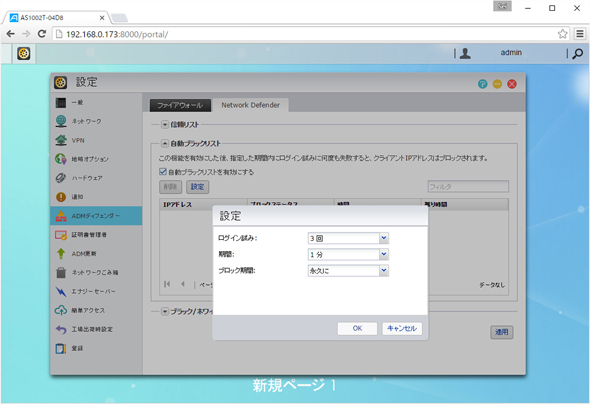

自動ブラックリストは初期状態では無効になっているので、「自動ブラックリストを有効にする」にチェックを入れ、「適用」をクリックして有効化する。「設定」をクリックするとどれくらいの期間に何回失敗すれば、どれくらいの期間ブロックするのかを設定することができる。初期状態では「1分間に3回失敗したら永久にブロックする」という設定になっている。厳しい設定なのでブロック期間は短く(といっても最短でも1日だが)してもよいかもしれない。

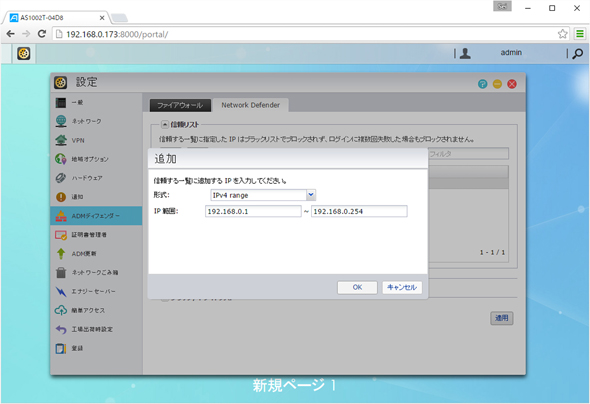

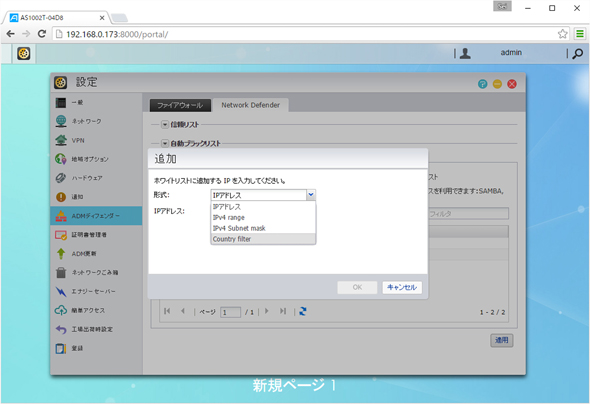

しかし、攻撃元と見なす必要がないIPアドレスであり、かつ、正常利用においてもログイン失敗の可能性が考えられる場合もある。そういうIPアドレスはあらかじめ信頼リストに登録しておくことで、何度ログイン失敗してもブロックされない「信頼されたIPアドレス」とすることができる。IPアドレスはIPアドレス、IPv4 range(IPアドレスの範囲)、IPv4 Subnet mask(IPアドレスとサブネットマスク)で指定可能だ。

そして、ログイン試行の成否・有無に限らず、アクセスを禁止しておきたいIPアドレスがある場合には、ブラックリストに手動で登録しておく。逆に一部からのみアクセスを許可する場合はホワイトリストに登録する。

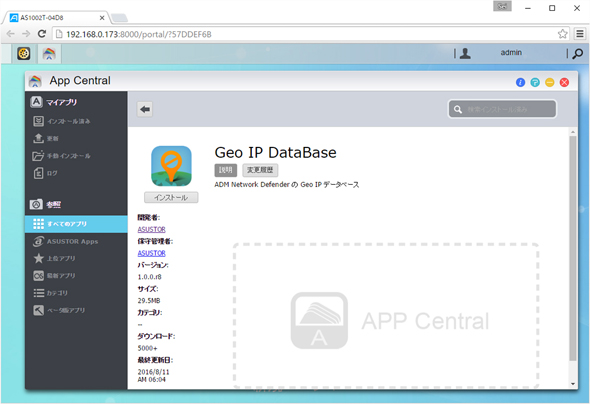

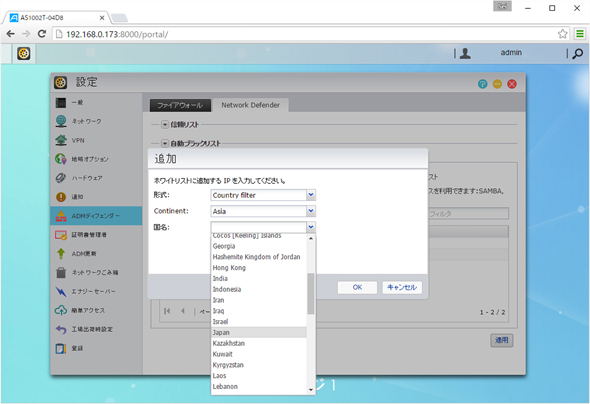

国別でアクセスを制限

このブラックリスト/ホワイトリストにはIPアドレスだけでなく、国名を指定することができる。「どこからでも利用できるようにしたい」という場合であっても、通常は国内からであり、ロシアや中国から利用したいというわけではないことがほとんどだろう。ホワイトリストに日本を指定すれば、利便性を損なうことなく無差別攻撃の危険性を大幅に減らすことができる。なお、ブラックリストとホワイトリストの共存はできず、どちらか一方を選んで指定する。これはファイアウォールの基本ポリシーと同様の考えだ。

Network Defenderではファイアウォール機能も含めて、すべてのリストにおいて許可されないとアクセスが遮断されてしまう。設定の際には管理画面へのアクセスまで禁止されてしまわないよう、注意してほしい。特にホワイトリストで日本のみを許可、としてもLANで使用されているプライベートアドレスは許可されないので気をつけよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 「UGREEN Revodok USB-C ハブ 6in1」が2000円で買える (2026年02月17日)

- Windows 10サポート終了から半年、シェア7割に迫るWindows 11――その裏で進むOSの“断絶”と再統合 (2026年02月16日)

- マウスの概念が変わる! ロジクールG「PRO X2 SUPERSTRIKE」が切り開く“身体感覚”と直結する新たなクリック体験 (2026年02月18日)

- 約75万円のグラボ「ASUS ROG Matrix GeForce RTX 5090」を試す 見た目だけでない高いパフォーマンスが強み (2026年02月17日)

- メモリの価格上昇が一段落、枯渇していた「RTX 5090」も再入荷 止まらぬパーツ高騰の合間に訪れた一時の平穏 (2026年02月14日)

- WDのHDDは「2026年の注文はほぼいっぱい」 2027年/2028年も大口顧客との契約を締結済み (2026年02月16日)

- わずか約10gで装着感が少ない「DJI Mic Mini」が33%オフの8360円に (2026年02月16日)

- 95万円の衝撃! MSIの水冷カード「RTX 5090 LIGHTNING Z」が即完売! 14万円のマザーボードも登場 (2026年02月16日)

- 「2026年には2台に1台がAI PCに」 インテル大野社長が語る“元気なIntelの復活”に向けた分岐点 (2026年02月17日)

- 日本語配列も追加されたレジェンダリーモデル「HHKB Professional Classic Type-S」を試す (2026年02月16日)