Googleの「Fast Pair」対応イヤフォンなどに脆弱性 第三者による不正操作の恐れ

ベルギー・ルーベン・カトリック大学のCOSICに所属する研究者らは1月15日(現地時間)、米GoogleのBluetooth簡易ペアリング機能「Fast Pair」に対応する一部のイヤフォンやヘッドフォンなどのオーディオアクセサリーで、第三者に乗っ取られ得る脆弱性があるとして注意喚起した。

COSIC(Computer Security and Industrial Cryptography group)の研究チームは、この一連の攻撃手法を「WhisperPair」と名付け、Fast Pairの認証プロセスにおける実装不備を悪用し、ユーザーの同意なしにアクセサリーを攻撃者側の端末と強制的にペアリングできると説明する。結果として、攻撃者がそれらのアクセサリーを操作し、大音量で音を鳴らしたり、マイク経由で会話を録音したりできる可能性があるという。攻撃は現実的な距離で成立し、実験では最大14m、中央値10秒で完了したとしている。

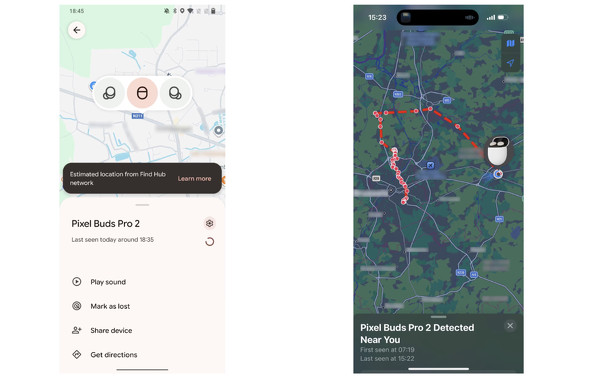

悪用の可能性は乗っ取りだけでなく、対象製品がGoogleの「Find Hub」ネットワークに対応しており、かつ、これまでAndroid端末と一度もペアリングされたことがない場合、攻撃者が自分のGoogleアカウントでその製品を“所有”する形で登録できてしまうという。この場合、被害者がその製品を持ち歩くと、周囲のスマートフォンによる位置情報レポートを通じて、攻撃者が被害者の居場所をリアルタイムで追跡できることになる。

被害者の端末には「不明なトラッカー」としての通知が出る可能性はあるが、通知には自分の製品の名称が表示されるため、システムの一時的な誤作動と思い込んで見過ごすリスクも指摘されている。

この問題は、スマートフォン側ではなくアクセサリー側のFast Pair実装にあるため、iPhone利用者でも、対象となるアクセサリーを使っていれば影響を受けるとしている。

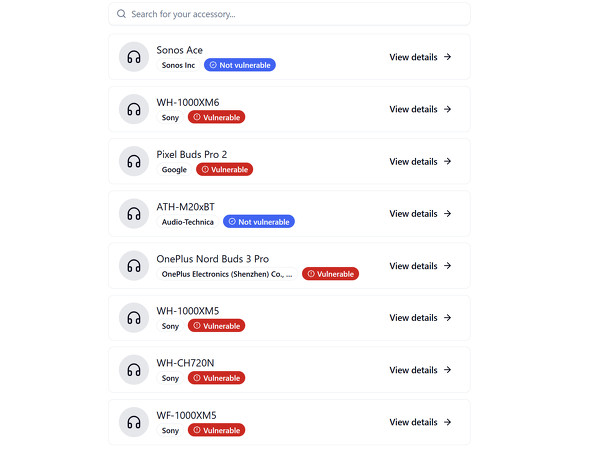

COSICは、対象製品は多数に及ぶ可能性があるとして、脆弱性の有無を製品名で検索できる一覧ページを公開した。例として、ソニーの「WH-1000XM」シリーズやGoogleの「Pixel Buds Pro 2」などが「Vulnerable」と表示される一方、製品によっては「Not vulnerable」とされるものもある。

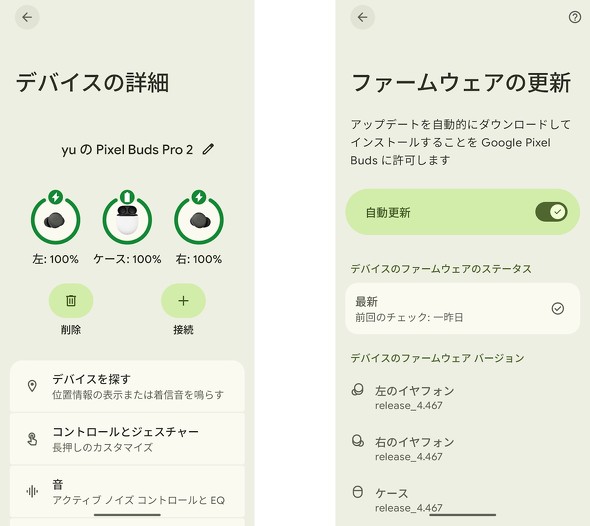

この脆弱性は、アクセサリー側ではFast Pairを無効化できないため、根本的な解決策はメーカーが提供するアクセサリーのファームウェアアップデートのみだとCOSICは説明している。スマートフォンを更新しても十分ではなく、工場出荷状態へのリセットも根本解決にはならないという。

例えばPixel Buds Pro 2の場合、接続しているスマートフォンの「Pixel Buds」アプリで[その他の設定]→[ファームウェアの更新]で新たな更新があるかどうかを確認できる。他社製品も同様に専用アプリや手順で更新を確認する必要がある。

この問題については、昨年8月にGoogleへ報告し、Googleは「CVE-2025-36911」として危険度「重大」に分類した。対象製品のユーザーは、まずはWebサイトの一覧で自分の製品を確認し、該当する場合はメーカーが案内する手順でファームウェア更新を適用することが推奨される。

関連記事

Xiaomi、最大42dBの広帯域ノイキャン対応ワイヤレスイヤフォン「REDMI Buds 8 Lite」 早期購入で2780円

Xiaomi、最大42dBの広帯域ノイキャン対応ワイヤレスイヤフォン「REDMI Buds 8 Lite」 早期購入で2780円

Xiaomiは、ワイヤレスイヤフォン「REDMI Buds 8 Lite」を発売。最大42dBの広帯域対応アクティブノイズキャンセリングを搭載し、充電ケース併用で最大36時間再生が可能。1月28日まで通常3280円が早割キャンペーンで2780円になる。 Xiaomiのスマホ/タブレットやイヤフォンお得に、40%以上オフも:AmazonスマイルSALE

Xiaomiのスマホ/タブレットやイヤフォンお得に、40%以上オフも:AmazonスマイルSALE

Xiaomiは、9月4日まで開催される「AmazonスマイルSALE」へ参加。「Xiaomi POCO F7」「Redmi 14C」「Redmi Pad SE 8.7」「Xiaomi Watch S4」「Xiaomi Buds 5 Pro」など対象製品を40%以上の割引で提供する。 Googleの「デバイスを探す」、衛星通信に対応し、人も探せるように

Googleの「デバイスを探す」、衛星通信に対応し、人も探せるように

Googleの「デバイスを探す」のアップデートでユーザー同士の位置情報共有機能が正式版になる。年内にはAppleのAirTag同様にUWBをサポートし、衛星通信との連携も可能になる見込みだ。 Google、3月のFeature Drop紹介──Pixel 7や初代Watchに機能追加、Tabletの新機能も

Google、3月のFeature Drop紹介──Pixel 7や初代Watchに機能追加、Tabletの新機能も

Googleは、Pixel端末の新機能を紹介する「Feature Drops」の3月版を公開した。これまでPixel Watch 2でしか使えなかったいくつかの機能が初代でも利用可能になる。Pixel Tabletにも新機能が追加される。 グーグルがAndroidと他デバイスの連携を強化――垂直統合のアップルにどう立ち向かうのか

グーグルがAndroidと他デバイスの連携を強化――垂直統合のアップルにどう立ち向かうのか

Googleが、Android端末とChrome OS/Windowsを搭載するPCとの連携機能を複数発表した。Appleが自社デバイスで推し進めるハードウェア間の連携機能の強化に対応するための措置だと思われる。ただ、Appleとは異なり水平分業モデルに近いGoogleは、もっと他社と協力を進めないと対抗しきれないかもしれない。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- KDDI、「副回線サービス」の一部を8月末に終了 “Starlink”や“00000JAPAN”などの代替手段があるため (2026年02月11日)

- 楽天モバイル+ドコモ回線がセットの格安SIM「NYCOMO(ニコモ)」 月額4928円でデータ無制限+3GB (2026年02月10日)

- ソフトバンク、短期解約を繰り返す「ホッピングユーザー」を抑制 その理由は? (2026年02月09日)

- 「東京アプリ」で1.1万円分をゲット、お得な交換先はどこ? dポイント10%増量+楽天ペイ抽選が狙い目か (2026年02月05日)

- Amazonで整備済み「iPad(第8世代)」128GBモデルが3万5800円 10.2型ディスプレイ搭載 (2026年02月09日)

- Amazonで整備済み「AQUOS sense8」が9%オフで3万円以下 6GB+128GB、5000mAhバッテリー搭載 (2026年02月11日)

- 2048Wh、瞬間最大出力2400Wのポータブル電源「EcoFlow DELTA 2 Max」が25万円→9.4万円に (2026年02月10日)

- Amazonで整備済み「Galaxy S22 Ultra」ドコモ版が6万4800円 本体にSペンを標準装備 (2026年02月10日)

- 財布に入る、カード型の使い切りモバイルバッテリー登場 発火リスクの低いリチウムマンガン電池を採用 (2026年02月09日)

- IIJmio、mineo、NUROモバイル、イオンモバイルのキャンペーンまとめ【2月10日最新版】 お得な月額割引や激安スマホも (2026年02月10日)