電力網がサイバー攻撃されたらどうすべきか、先行する米国のセキュリティ対策事例:電力供給(3/3 ページ)

米国ではVer.5への対応が進行中

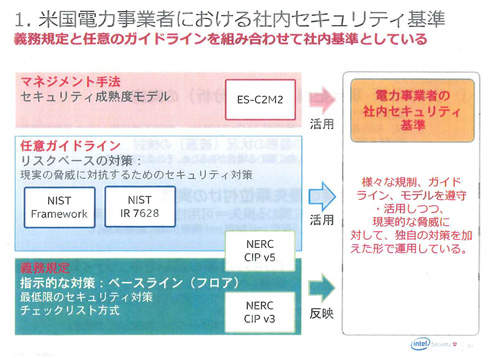

リスクベース型のガイドラインの代表例としては、米国標準技術研究所(NIST)が定めたスマートグリッド向けの「NIST IR 7628」や「NIST Framework」などがある。米国の電力事業者は順守が必須のCIPに加え、こうした任意のリスクベース型アプローチを組み合わせることで、その企業に必要なレベルのセキュリティ対策を行っているという(図4)。

また仕様詳細規定型であるCIPに関しても、2016年から有効となる最新版の「Ver.5」では、高・中・低というようにリスクの度合いを評価し、その大きさに応じた対策を行うというリスクベース型のアプローチが導入されている。

「米国の電力事業者は現在このVer.5への対策を進めている状況。現地調査の中ではCIPはコンプライアンスであるため、対応にはドキュメント作業が多く、コストが掛かるという声もあった。その一方でCIPへの対応を行うことで、サイバー攻撃に対する意識が変わるという効果も見受けられた。これにより多くの電力事業者が組織の構築や、人材育成などのさまざまな部分で積極的にサイバーセキュリティ対策を進めている状況だった」(佐々木氏)。

重要なのは「攻撃されても動くこと」

日本でも電力システムが大きく変化する中、電力事業者はガイドラインへの活用に加え、実際にはどういった部分を意識してセキュリティ対策を行うべきなのか。佐々木氏はまず1つ目として「優先順位」の重要性を挙げる。

「サイバー攻撃などの脅威に対抗するといっても、コストを考えても全てにおいて完璧な対策をするは難しい。さらに電力のような重要インフラの場合、可用性が落ちてしまっては意味がない。可用性を考慮しつつ、現状の分析を行って優先順位を明確にし、その上で重要さのレベルに応じて費用対効果の高いセキュリティ対策を行っていくことが重要になる」(佐々木氏)。

同氏が2つ目に重要な点として挙げるのが「レジリエンス(回復性)」への配慮だ。「これまでの電力システムのセキュリティ対策というのは、必要な部分にパッチを貼っていくようなポイントソリューションを使った守り方だった。これはクローズなシステムでは有効な方法。しかし今後の広がっていくオープンな次世代電力システムでは、エッジデバイス、ネットワークのセキュリティログを収集・監視して状況を認識し、“攻撃を受けてもシステムを動かし続ける”というレジリエンスの部分をいかに実現するかが重要になる。エッジデバイス、ネットワーク、セキュリティログの監視など、システム全体のポイントを見渡して、どこでどのようにセキュリティを担保するのかをトータルに考えていく必要があると考えている」(佐々木氏)。

関連記事

今、電力システムにセキュリティが必要とされている4つの理由

今、電力システムにセキュリティが必要とされている4つの理由

電力システムに、今、大きな転換期が訪れている。電力自由化やスマートメーターの普及など、より効率的な電力供給が進む一方で、これまで大きな問題とならなかった「サイバーセキュリティ」が重要課題となってきたのだ。本連載では、先行する海外の取り組みを参考にしながら、電力システムにおけるサイバーセキュリティに何が必要かということを紹介する。 電力小売り自由化に向けITベンダーも熱視線

電力小売り自由化に向けITベンダーも熱視線

新たに電力小売り事業に参入する新電力事業者に対するITソリューションの提案が加速している。料金計算や契約管理などさまざまな業務に必要なITシステムの導入を見込んだものだ。 電力システムとインターネットが融合へ、カギ握るオープンな通信機能

電力システムとインターネットが融合へ、カギ握るオープンな通信機能

スマートメーターの最大のメリットは、家庭や企業の電力使用状況のデータを生かして有益なサービスを提供しやすくなることにある。電力を消費する機器や管理するシステムとの間で効率よくデータをやりとりできるように、オープンな仕様による通信機能を実装することが電力会社に求められている。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事トップ10

- ペロブスカイト太陽電池を高性能化する添加剤 発電効率と耐久性を改善

- 太陽光発電所をFIP転し蓄電池も併設 需給調整市場にも対応する国内初の事例

- 国内のマイクログリッド構築市場 2040年度までに810億円規模に

- 太陽光発電・風力発電の環境規制を厳格化 環境アセスメント制度を見直しへ

- 費用負担や需要創出が課題に 「SAF(持続可能な航空燃料)」導入促進に向けた基本方針

- 国内の蓄電所ビジネス市場 2030年度に4240億円規模に

- 太陽光発電市場は本当に“逆風”の中なのか? 経産省・環境省・国交省が語る2026年の展望

- 約定単価・総額は過去最高 29年度対象の容量市場メインオークション約定結果

- 太陽光パネルの新たなリサイクル制度 第一段階では「大量排出者」を義務対象に

- 重ね貼り施工が可能な「ペラペラ太陽光」 リパワリング向けに