30分でできるサイバー犯罪体験――トロイの木馬でPCを乗っ取ってみた:McAfee FOCUS JAPAN 2012(1/2 ページ)

マルウェアを作成してサイバー犯罪を疑似体験

「McAfee FOCUS JAPAN 2012」で報道関係者向けに行われたマルウェア体験プログラム。登壇したのは、McAfeeでテクニカルソリューションズディレクターを務めるブルース・スネル氏(Bruce Snell)

「McAfee FOCUS JAPAN 2012」で報道関係者向けに行われたマルウェア体験プログラム。登壇したのは、McAfeeでテクニカルソリューションズディレクターを務めるブルース・スネル氏(Bruce Snell)マカフィーは11月14日、サイバー攻撃やセキュリティリスクを解説する同社主催のセキュリティカンファレンス「McAfee FOCUS JAPAN 2012」を開催した。その中でちょっとユニークなセッションが行われていたので紹介しよう。

「MALWARE EXPERIENCE」(マルウェア体験)と名付けられたそのセッションでは、参加者の前に用意されたPCを使って、実際にマルウェアがどのように作られ、どのように動作するのかを学習することができる(参加者は攻撃者と被害者の双方を体験する)。サイバー犯罪の手口を実際に体験することで、被害者にならないための知識を獲得し、セキュリティ意識を高めることが目的だ。

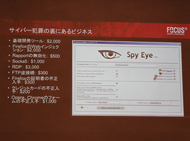

ツールキットはブラックマーケットで販売され、サイバー犯罪者の収入源にもなっている。Spy Eyeのツールキットは2000ドル程度という手頃な価格で取引されているという。ただし、オプションを追加していくと結構なお値段になる

ツールキットはブラックマーケットで販売され、サイバー犯罪者の収入源にもなっている。Spy Eyeのツールキットは2000ドル程度という手頃な価格で取引されているという。ただし、オプションを追加していくと結構なお値段になる今回の具体的なシナリオは、RAT作成キットで知られる「SharK」を使ってトロイの木馬を作成し、ターゲットのPCに感染させ、制御下に置いたターゲットのPCを遠隔でコントロールするというものだ。なおこのデモは、1台のPC内で3台の仮想マシンを実行し、1台のサーバと2台のワークステーションで構成される、完全に独立した仮想ネットワーク上で行われる(The-Webが攻撃者、Victimが被害者)。

ちなみに、記者はこれまでマルウェアの作成に関わったこともなければ、そうした専門知識も持たない、どこにでもいるごく一般的なインターネットユーザーだ。ツールキットの登場によって、「誰もがマルウェアを作成できるようになった」と言われるが、この体験プログラムで用意された時間は約30分ほどしかない。果たして無事(?)にターゲットのPCをコントロールできるのだろうか。

まずはダウンロード(正確には最初からPC内にあった)したSharK.exeを実行してサーバを設定する。このオプションで、ターゲットに送り込んだトロイの木馬やボットがC&Cサーバを見つけられるようにする(Addをクリックして攻撃者側のサーバのIPアドレスを指定)。なお、SharKは古くからあるツールキットだが、GUIベースの管理画面はシンプルで見やすく、ボタンやチェックボックス、プルダウンメニュー操作で作業が行える。まったく知識がない記者でも画面を見ればなんとなく分かるものだ。

次に正規のプログラムに組み込むトロイの木馬を作成する。ここでは埋め込み先にStinger(スタンドアロン型のウイルススキャンツール)を用いているが、これはターゲットにマルウェアを実行させる際、正規のウイルススキャンツールをインストールしていると思わせるためだ。

画面の左にあるメニューバーを見ると、「Stealth」(マルウェア実行時に実行ファイルを削除する、ユーザーに隠れてマルウェアを実行する)や、「Blacklist」(感染したマシン上のセキュリティソフトなどを無効化するリスト)といった項目が並び、作成するトロイの木馬にさまざまな動作オプションを設定できることが分かる。満足のいく設定ができたら、ファイル名にvirusscanなどの“それらしい”名前をつけ、実行ファイルとしてコンパイルする。これでひとまずは完成だ。

正規のウイルススキャンツールにトロイの木馬を組み込む(写真=左)。実行時の挙動にはさまざまなオプションが用意されている。目的にあわせてカスタマイズしよう(写真=中央)。設定が済んだら名前をつけてコンパイルボタンを押せば完成だ(写真=右)

正規のウイルススキャンツールにトロイの木馬を組み込む(写真=左)。実行時の挙動にはさまざまなオプションが用意されている。目的にあわせてカスタマイズしよう(写真=中央)。設定が済んだら名前をつけてコンパイルボタンを押せば完成だ(写真=右)次のステップでは、ターゲットのマシンをトロイの木馬に感染させる。これには色々な方法があるが、今回はソーシャルエンジニアリングを使った古典的な手法を使う。具体的な手順は、正規のWebサイトのURLに似せたURLで、本物そっくりの偽サイトを立ち上げ、第一段階で作成したトロイの木馬を配置し、偽装した電子メールをターゲットに送ってこの偽のWebサイトに誘導、そこでマルウェアをダウンロードさせるという流れだ。

まず攻撃側のPCでセキュリティベンダーを装ったメールを作成し、ターゲットに送信。今度はターゲット側(被害者)でメールを受信する。体験セッションでは自分が攻撃者と被害者の1人2役を演じるので、「ん? セキュリティベンダーからメールが来たぞ? ほうほう無料のアンチウイルスソフトか。さっそくゲットだぜ!」などと頭の中で小芝居を打ってみたりする。

本物そっくりの偽のサイトを立ち上げ、ここにマルウェアを配置(写真=左)。ターゲットに偽装メールを送る(写真=中央)。こちらはVictim(被害者)側のメールボックス。メールを受信したターゲットは、セキュリティベンダーからメールが来たと思い込む(写真=右)

本物そっくりの偽のサイトを立ち上げ、ここにマルウェアを配置(写真=左)。ターゲットに偽装メールを送る(写真=中央)。こちらはVictim(被害者)側のメールボックス。メールを受信したターゲットは、セキュリティベンダーからメールが来たと思い込む(写真=右)

ここでリンクをクリックすると、攻撃者の作成したマルウェアがまんまとダウンロードされる(写真=左)。ダウンロードしたファイルを実行すると、見かけはウイルススキャンツールが起動するので、被害者は攻撃されていることに気付かない(写真=中央)。こちらは攻撃者側のSharKコンソール。被害者のVictimが“ワナ”にかかった(写真=右)

ここでリンクをクリックすると、攻撃者の作成したマルウェアがまんまとダウンロードされる(写真=左)。ダウンロードしたファイルを実行すると、見かけはウイルススキャンツールが起動するので、被害者は攻撃されていることに気付かない(写真=中央)。こちらは攻撃者側のSharKコンソール。被害者のVictimが“ワナ”にかかった(写真=右)あくまで体験会であるこのセッションでは、(被害者が)受信したメールのリンクからプログラムをダウンロードし何の疑いもなく実行する、という攻撃者側とってやや都合のいい想定だが、例えそうしたセキュリティ意識の低いユーザーが実際にはほとんどいなくても、無料のセキュリティソフトを探している人に向けて、何万通のメールが送信されればひっかかってしまう人はいるかもしれない。また、人気のある正規のWebサイトそのものを改ざんして悪意のあるコードを仕込み、そのWebサイトにアクセスしただけで感染させるような場合は、セキュリティソフトを導入せず、アプリケーションのパッチもあてていないユーザーの大きな脅威になる。それこそ、自分の知らないあいだにPCが乗っ取られていても不思議ではないだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- クラシック版「Outlook」でマウスカーソルが消失する不具合/MicrosoftがWindows Server 2016など3製品に「ESU」を提供 (2026年03月01日)

- アキバで「DDR4マザー」が売れる理由――MSIから1万円台のB550&Intel H810マザーが登場 (2026年02月28日)

- ASUS JAPANが新型ノートPCを一挙に披露 16型で約1.2kgな「Zenbook SORA 16」など目玉モデルが“めじろ押し” (2026年02月27日)

- 動き出した「次世代Windows」と「タスクバー自由化」のうわさ――開発ビルドから読み解く最新OS事情 (2026年02月26日)

- MSI、Core Ultra 5/7を搭載したCopilot+ PC準拠のミニデスクトップPC (2026年02月27日)

- ソニーの75型4K液晶TV「KJ-75X75WL」がセールで約15万円に (2026年02月26日)

- 攻めの構造と98%レイアウトの賛否はいかに? ロジクールの“コトコト”キーボード「Alto Keys K98M」を試す (2026年02月25日)

- デル、Ryzenプロセッサを採用したビジネス向け超小型デスクトップPC (2026年02月26日)

- テンキーレスの定番「ロジクール MX KEYS mini」が1.3万円で買える (2026年02月24日)

- 路面状況をリアルに再現しタイム向上に貢献するダイレクトドライブのハンコン「ロジクール G RS50 SYSTEM」がセールで8万9490円に (2026年02月24日)