巧妙化するサイバー金融詐欺の現状:便利なネットの裏側で

マカフィーによると、2012年に発生した大規模なサイバー金融詐欺による推定被害総額は最大で20億ユーロ(2000億円)にのぼるという。これはヨーロッパで猛威を振るった「Operation High Roller」と呼ばれる攻撃によるものだ。2012年初頭から実質2カ月間ほどの短い活動期間でこれだけの“成功”を収めたOperation High Rollerは、オンラインバンキングを対象とした新たな脅威として注目を集めた。

金融機関に対する脅威は日本も例外ではなく、国内の大手銀行やクレジットカード会社の利用者を狙った攻撃が警察庁から報告(「インターネットバンキング利用者等の個人情報を狙った新たな手口の事案に対する対策について」(PDF)/2012年11月6日)されている。

こうした状況を受けて、マカフィーは12月18日、サイバー金融詐欺の現状と傾向について報道関係者向けの説明会を実施。実際にリモートアクセスツールを使ったデモを交えながら、最新の脅威を解説した。

高度化するサイバー金融詐欺の手法

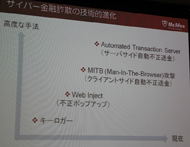

マカフィーサイバー戦略室兼グローバル・ガバメント・リレイションズ室長の本橋裕次氏は、金融機関を狙ったサイバー犯罪の技術が年々高度化してきたと警鐘を鳴らす。「最初は金融機関の認証情報を盗む手法としてキーロガーが利用されていたが、現在ではWeb Injectによって不正なポップアップを表示してユーザー自身に認証情報入力させたり、(盗んだ認証情報を利用した)不正な送金処理をサーバ側で自動的に行うように効率化されている」(同氏)。

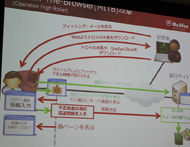

その具体的な手順は、米McAfeeのブルース・ネルス氏(Bruce Snell)が解説した。まず最初に、不特定多数を対象にしたフィッシングメールを大量に発信し、ユーザーを不正なWebサイトへ誘導してトロイの木馬をダウンロードさせる。ターゲットのPCにトロイの木馬を仕込み、遠隔操作ツールを使って対象のPCをコントロールするのが狙いだ。以前、「30分でできるサイバー犯罪体験――トロイの木馬でPCを乗っ取ってみた」で紹介したように、ツールを使えば特別な知識がなくても、対象のPCを簡単に制御できるようになる。

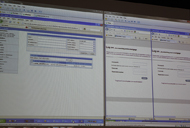

実際にRATを使って被害者のPCをコントロールするデモ(スライドの左が攻撃者側、右が被害者側)。「無料のセキュリティソフトが使える」というセキュリティベンダーを装ったフィッシングメールでターゲットを不正なサイトに誘導し、トロイの木馬をダウンロードさせる。騙された被害者はマシンを遠隔操作されたり、新たなマルウェアを送り込まれても気付かない

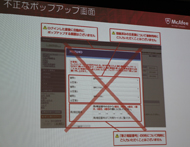

実際にRATを使って被害者のPCをコントロールするデモ(スライドの左が攻撃者側、右が被害者側)。「無料のセキュリティソフトが使える」というセキュリティベンダーを装ったフィッシングメールでターゲットを不正なサイトに誘導し、トロイの木馬をダウンロードさせる。騙された被害者はマシンを遠隔操作されたり、新たなマルウェアを送り込まれても気付かない次にトロイの木馬を通じて、対象のPCにマルウェア(ZeusやSpyEyeなど)をダウンロードさせる。これらはユーザーが銀行のWebサイトにアクセスするまで潜伏しているが、ひとたびオンライン銀行にアクセスすると、HTMLに不正なコードを挿入して、認証情報の確認をうながすポップアップ画面を表示したり、一部の入力欄を偽の入力欄で上書きする。(本物そっくりの)偽のWebサイトに誘導しているわけでも、正規のWebサイトを改ざんしているわけでもなく、そのユーザーだけがいわば“すり替わった画面”を眺めることになる。

そしてユーザーがまんまと認証情報を入力すると、その情報が攻撃者の手に渡って預金が引き出されてしまう、というわけだ。また、不正な送金処理を完了しても、ブラウザに表示される預金残高は送金前と変わらないように書き換えられ、銀行からの取引完了通知メールもバックグラウンドで削除されてしまう。こうした巧妙な処理によって、実際の被害が顕在化するのが遅れるケースもある。なお、Operation High Rollerでは、攻撃者が手動で送金処理を行う必要はなく、データベース化された不正口座(ダイナミックに送金先が変わる)に向けてサーバ側で自動的に送金する仕組みになっている。捜査によってC&Cサーバが押収され、事件は終息に向かっているものの、まだ犯人は捕まっていないという。

マルウェアに感染したマシンで銀行のWebサイトにアクセスすると、ブラウザで不正な処理が行われ認証情報を求める内容に書き換えられる。ここで入力すると情報を盗まれ、数十秒の間に裏で自動的に犯罪者の用意した口座へ送金されてしまう(写真=左)。国内の金融機関でも合い言葉や暗証番号を求める不正なポップアップは確認されている(写真=中央)。サイバー金融詐欺の進化。サーバサイドで自動送金するなど、効率化が進んでいる(写真=右)

マルウェアに感染したマシンで銀行のWebサイトにアクセスすると、ブラウザで不正な処理が行われ認証情報を求める内容に書き換えられる。ここで入力すると情報を盗まれ、数十秒の間に裏で自動的に犯罪者の用意した口座へ送金されてしまう(写真=左)。国内の金融機関でも合い言葉や暗証番号を求める不正なポップアップは確認されている(写真=中央)。サイバー金融詐欺の進化。サーバサイドで自動送金するなど、効率化が進んでいる(写真=右)

Web Injectのデモ。正規のWebサイトにアクセスしても、感染したクライアントではブラウザの表示が攻撃者の意図したものに書き換えられてしまう。ユーザーは気付かずに認証情報を漏えいしてしまう可能性がある

Web Injectのデモ。正規のWebサイトにアクセスしても、感染したクライアントではブラウザの表示が攻撃者の意図したものに書き換えられてしまう。ユーザーは気付かずに認証情報を漏えいしてしまう可能性があるインターネットは生活を便利にしたが、その一方でこれを利用するサイバー犯罪者にとってもチャンスは増えてしまった。どれだけOSが進化し、セキュリティが強化されても、それを使うのが人間である以上、サイバー犯罪者たちは巧みに人の心理を突いて攻撃を仕掛けてくる。

ネルス氏は「彼らから見れば人間もシステムの一部、それもぜい弱性を抱えたシステムだ。例えばコードを書いてOSのぜい弱性を突くのと同じように、人間の関心や好奇心、あるいは同情を買うような攻撃をするだろう」と語り、最後にサイバー攻撃から身を守るためのポイントを5つ挙げた。

1、リンクをクリックする前に考えること

2、定期的にOSをアップデートすること

3、少なくともアンチウイルスソフトを、できればファイアウォールも、そしてできればマカフィー製品を使うこと

4、セキュリティソフトを最新に保つこと

5、そして最後に、何かクリックするときは考えること

関連記事

McAfee FOCUS JAPAN 2012:30分でできるサイバー犯罪体験――トロイの木馬でPCを乗っ取ってみた

McAfee FOCUS JAPAN 2012:30分でできるサイバー犯罪体験――トロイの木馬でPCを乗っ取ってみた

“なりすまし事件”などが大きなニュースとして取り上げられ、サイバー犯罪が社会問題となっている。それでは、攻撃者はどういった手口を使っているのだろうか? McAfee FOCUS JAPAN 2012 Report:高度化・巧妙化するセキュリティリスクに次なる一手を――McAfee首脳陣

McAfee FOCUS JAPAN 2012 Report:高度化・巧妙化するセキュリティリスクに次なる一手を――McAfee首脳陣

マカフィーがユーザーカンファレンスの「McAfee FOCUS JAPAN 2012」を開催。サイバーセキュリティ分野における最新の取り組みを披露した。 マカフィー、「マカフィー オール アクセス 2013」など個人向けセキュリティソフト4製品を発表

マカフィー、「マカフィー オール アクセス 2013」など個人向けセキュリティソフト4製品を発表

マカフィー、“2013年版”となる個人向けセキュリティソフト「マカフィー オール アクセス 2013」など計4製品を発表した。 担当者に聞く:Intel×McAfeeの「DeepSAFE」でサイバー犯罪者の1歩先へ

担当者に聞く:Intel×McAfeeの「DeepSAFE」でサイバー犯罪者の1歩先へ

特定の企業やインフラを狙った標的型攻撃が現実化する中、高度なマルウェアに対抗する手段として、McAfeeはハードウェア支援型セキュリティを開発した。McAfee Labsのデビット・マーカス氏に話を聞いた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 6500円でデスクに新風! Thermalrightの小型液晶がヒット、背景にメモリ高騰? (2026年02月09日)

- 改めて考える単眼カメラとモノラルスピーカー それでも「iPhone Air」を推したくなる理由 (2026年02月09日)

- 32GBメモリが6万円切り、2TB SSDは3.3万円から 価格上昇が続くアキバで見つけた高コスパパーツ (2026年02月07日)

- ソニーが「Blu-ray Discレコーダー」の出荷と開発を終了 代替の録画手段はある? (2026年02月09日)

- ソニー、PCゲーマー向けの「DualSense」を3月5日に発売 USBケーブル付属 (2026年02月09日)

- アドビが「Animateの販売終了」を撤回/メモリ高騰を受けRaspberry Piの一部モデルが再値上げ (2026年02月08日)

- スパコン「富岳」×モーションキャプチャで見えた金メダルへの「空気のつかみ方」 (2026年02月08日)

- ソニーとTCLの合弁が意味する「新しいソニー」の完成形――ソニーが“家電企業”の殻を脱いだ日 (2026年02月06日)

- カプセルトイ「手のひらネットワーク機器」に第4弾モデル (2026年02月09日)

- AYANEO、Ryzen AIを搭載した7型WindowsポータブルゲーミングPC「KONKR FIT」を発表 (2026年02月09日)