世間を騒がす「プロセッサ脆弱性」 何が本当の問題なのか(1/3 ページ)

2018年の年明け早々、新たに発見された「プロセッサの脆弱(ぜいじゃく)性」に関して、さまざまな情報が飛び交い、一部では誤解や混乱を招いている。

始まりは、英IT情報サイトのThe Registerが公開した1月2日(現地時間)の記事だ。「Intelプロセッサのバグが発見され、ハードウェアの変更が必要であり、ソフトウェアでのセキュリティ対策はパフォーマンスの大幅な低下を引き起こす」との内容で、このニュースが駆け巡って世間を騒がせた。

その後、Googleはこの脆弱性の情報ページを公開し、Intelが「同様の脆弱性はAMDやArmにもあり、対策で協力中」と発表。Microsoftが「セキュリティ対策による性能への影響は一般ユーザー(コンシューマー)では限定的」と報告するなど、関係各社がその影響や対策について、次々と情報を公開しており、一連の騒動の概要が判明してきた。

今回のこの騒動で何が問題とされているのか、実際の影響はどの程度なのか、一般ユーザーはどう対応すればいいのか、という点に絞って概要をまとめたい。

「Meltdown」「Spectre」と名付けられた脆弱性

The Registerの報道直後、この問題を追いかけている米Googleの脆弱性調査チームProject Zeroがブログを公開し、IntelやAMD、Armの“モダン”なプロセッサに存在する潜在的な脆弱性問題を報告した。

当初はMicrosoftがWindows向けの定例セキュリティパッチを配布している第2火曜日(1月9日)をめどに問題と対策を公表する計画だったが、前述の報道が先行したことの悪影響を鑑みて前倒して情報公開したようだ。

報告されている脆弱性は下記の3つ。「Variant 1」と「Variant 2」については「Spectre(スペクター)」という名称が、「Variant 3」には「Meltdown(メルトダウン)」という名称がそれぞれ付与された。前述のブログには論文へのリンクも記されている。

- Variant 1(CVE-2017-5753):境界チェックのバイパス

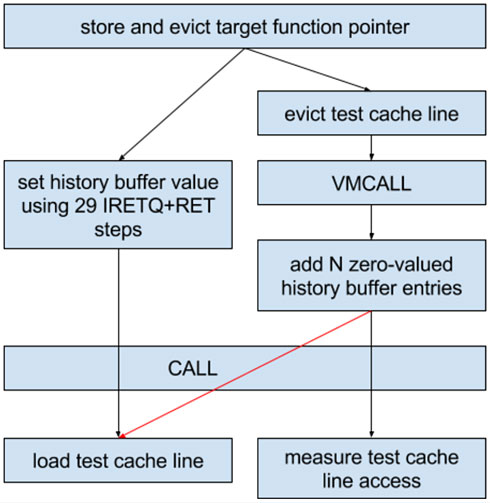

- Variant 2(CVE-2017-5715):分岐ターゲットのインジェクション

- Variant 3(CVE-2017-5754):不正なデータのキャッシュ読み込み

またオーストリアのグラーツ大学の研究者も同様の報告をし、関連情報のまとめサイトを開設している。

Meltdown(Intel、Arm Cortex-A75のプロセッサに影響)

Meltdownはキャッシュメモリの挙動を利用することで、本来は実行中のアプリケーションからは見えないメモリの保護領域(例えば、同時実行されている他のアプリケーションのメモリ)へのアクセスを可能にしてしまうという脆弱性だ。

データの改ざん等は行えないものの、メモリの内容を制限なしにのぞくことが可能になるため、個人情報やパスコードなどの重要情報を盗まれる危険性がある。

この現象は2010年以降のIntel Coreプロセッサで確認されている他、それ以前のプロセッサでの可能性も指摘されている。一方で、AMDやArmベースのプロセッサでの現象は現時点で確認できなかったと論文では触れられている。

このようにIntel固有の問題とみられていたMeltdownだが、Armがほぼ同じタイミングで公開した技術文書によれば、「Cortex-A75」のみ「Variant 3」に該当することが触れられている。Cortex-A75は2017年5月に発表されたCPUコアで、発売中の製品に搭載例はないので、Meltdownの影響はIntelプロセッサに限定されると言える。

この問題はOSへのパッチ適用で対応可能だ。これを受けてIntelが公開した文書では、「将来のIntelプロセッサでハードウェア上の対策を施したものをリリースする」と表明しており、現状でソフトウェアアップデートが施されたシステムについては、大きな問題はないと考えられる。

Spectre(Intel、AMD、Armのプロセッサに影響)

もう少し厄介な問題となるのがSpectreだ。これは比較的“モダン”な高性能プロセッサではほぼ採用されている「投機実行(Speculative Execution)」のメカニズムにある脆弱性を悪用した攻撃となる。

テクニック的にはMeltdownの不正なデータのキャッシュ読み込みよりも悪用が難しいものの、投機実行の仕組みそのものを利用する攻撃のため、アーキテクチャにかかわらず影響範囲が非常に広い。

実際、IntelとArmが報告している他、AMDも文書を公開して対応を促している。つまり、現状で市場に出回っているPCからサーバ、スマートフォン、各種スマートデバイスまで、そのほとんどがSpectreの潜在的な攻撃対象となり得るのだ。

こちらはOSへのパッチの他、対策済みのアプリケーションを利用することで問題を回避できる。

現在のところ、MeltdownもSpectreも脆弱性を悪用されたとの報告はない。ただ、Spectreについては報告済みの3社のプロセッサに加えて、各種Armコアを採用したライセンス品や、投機実行を採用した他のプロセッサアーキテクチャにも問題が存在する可能性が高く、幾分か影響範囲が広いと考えていいだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 画面が伸びる! 勝手に回る! デジタル文房具の未来を拓くLenovoの“変態ギミック”搭載PC 3選 (2026年02月23日)

- パーツ高騰の救世主? 実売6000円弱のコンパクトPCケースや1.4万円のIntel H810マザーが話題に (2026年02月23日)

- モニター台とドッキングステーションが合体した「Anker USB-C ハブ 10-in-1 Monitor Stand」が28%オフの1万7990円で販売中 (2026年02月20日)

- マウスの概念が変わる! ロジクールG「PRO X2 SUPERSTRIKE」が切り開く“身体感覚”と直結する新たなクリック体験 (2026年02月18日)

- 16GB版と8GB版のすみ分けが進むRTX 5060 Ti――HDD「完売」報道の影響は? 今週末のアキバパーツ事情 (2026年02月21日)

- 上下2画面で作業効率を大幅に高める「InnoView デュアル モバイルモニター」が36%オフの2万8212円に (2026年02月20日)

- 内蔵タッチパッドが変形する「EWiN 折りたたみワイヤレスキーボード」が24%オフの5319円で販売中 (2026年02月20日)

- 「UGREEN Revodok USB-C ハブ 6in1」が2000円で買える (2026年02月17日)

- ルンバが日本のために本気を出した! 「Roomba Mini」が示す“小が大を兼ねる”新基準とは (2026年02月21日)

- 音楽生成モデル「Lyria 3」をGeminiアプリに統合 日本語の歌詞にも対応/「ChatGPT」に新たなセキュリティ機能「Lockdown Mode」を導入 (2026年02月22日)