テレワークが普及した今だからこそ 日本HPが注力する「エンドポイントセキュリティ」を解説(1/2 ページ)

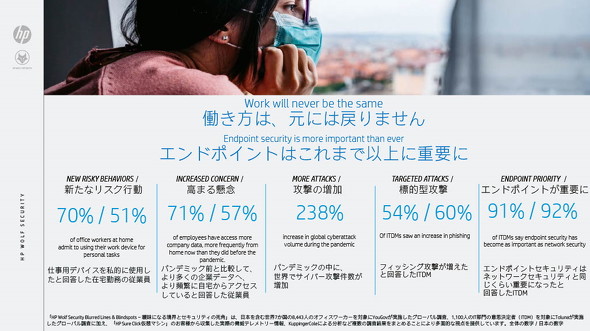

日本HPは6月10日、米HPが5月12日(米国太平洋時間)に発表したセキュリティリポート「HP Wolf Security Blurred Lines & Blindspots」の日本語版を公開した。この調査では、日本を含む世界7カ国の8443人のオフィスワーカーと1100人のIT部門の意思決定者を対象とするアンケート調査を始めとする複数の調査の結果をまとめたものである。

- →日本語版レポート(PDF形式)

先般、HPは「HP Wolf Security」というブランドで統合型セキュリティソリューションを展開している。このHP Wolf Securityではエンドポイント、言い換えるとクライアントPCにおけるセキュリティ強化を最重要視していることが特徴だ。

なぜ今、エンドポイントセキュリティの強化に取り組むのか――HP Wolf Security Blurred Lines & Blindspots(以下「調査レポート」)の日本語版公開に合わせて、日本HPがその狙いを説明した。

説明を担当した日本HPの九嶋俊一専務(パーソナルシステムズ統括)と、HPのイアン・プラット氏(パーソナルシステムズ セキュリティ部門 グローバル責任者)。プラット氏はイギリスのケンブリッジ大学で仮想化ソフトウェア「Xen」の開発を主導していたことでも知られる

説明を担当した日本HPの九嶋俊一専務(パーソナルシステムズ統括)と、HPのイアン・プラット氏(パーソナルシステムズ セキュリティ部門 グローバル責任者)。プラット氏はイギリスのケンブリッジ大学で仮想化ソフトウェア「Xen」の開発を主導していたことでも知られる進むテレワーク 広がる脅威 エンドポイントでの対策が重要に

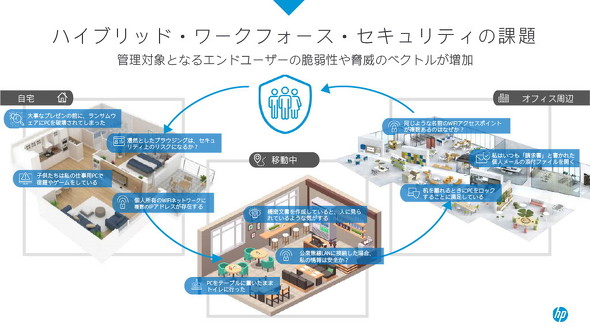

新型コロナウイルスの感染拡大を受けて、日本はもちろん海外でもテレワーク(在宅勤務やシェアオフィス/サテライトオフィスへの出勤)をする人が増えている。テレワークに当たって、会社からPCなどの支給を受けるケースもあれば、個人所有のPCを業務利用するケースもある。

その影響からか、調査レポートによると、日本でも海外でも仕事用デバイスを私的に(個人用途)に使うケースが増えているという。また、サーバなどにある会社のデータに自宅からアクセスする機会も増えているようだ。

一方、悪意を持って会社のデータを盗み取ろうとする「クラッカー」にとっては、テレワークをしている個人は格好の“標的”となる。同じく調査レポートによると、新型コロナウイルスの流行後、サイバー攻撃の回数は世界で238%増加し、中でもメールや添付ファイルを使った「標的型攻撃」への対策が急務となっている。

標的型攻撃への対処することを考えた場合、会社のオフィス内で会社から支給されたPCだけを使うなら、管理者側がある程度のセキュリティ対策を講じやすい。しかし、テレワーク、特に在宅勤務が広がると管理者側で対策を講じきれない可能性も高まる。

とはいえ、テレワークが定着した企業では、従来のオフィス主体の働き方に戻る可能性は低い。そうなると、ゼロトラスト(※1)の考え方に基づいて、クライアント(PC)サイドで最大限のセキュリティ対策を講じる必要が生じてくる。

(※1)その名の通り「信頼なし」、つまりユーザーを全く信頼しない前提でセキュリティを構築する考え方

セキュリティは「HPのDNA」 ハードウェアベースの独自防護も

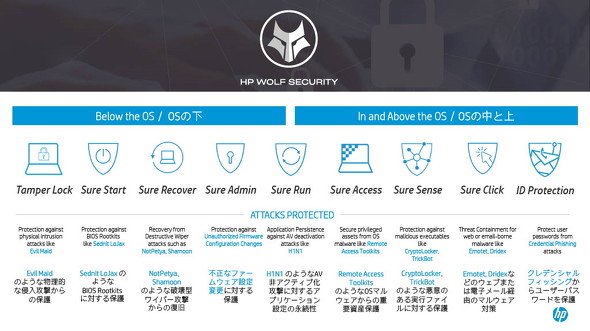

ビジネス向けモデルを中心に、HPのPCはOSより下のレイヤー(UEFIなど)におけるセキュリティ対策を強化してきた。「セキュリティはHPのDNAである」と豪語するほどだ。

同社は「ユーザーが何をしても“安全”かつ“守られている”こと」がエンドポイントセキュリティにおいて重要であると考えている。一方で、「企業のIT管理者の負担をできる限り軽減すること」も重要視している。

HP Wolf Securityは、そんな同社の取り組みをさらに強化するために生まれたブランドといえる。PC上で動くOSやアプリだけではなく、OSの下にあるファームウェア(UEFI)やハードウェアのレベルまで、PC自体を極限までセキュアな存在とするためのソリューションなのだ。

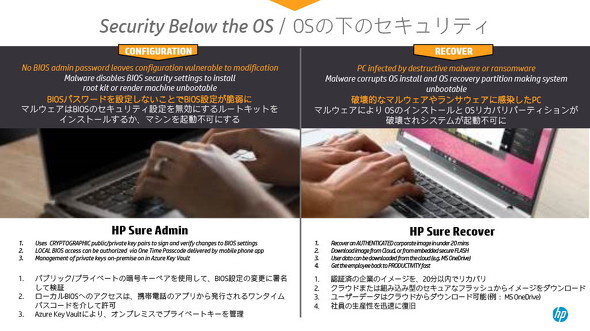

HPのビジネス向けPCの一部には、同社が独自設計した半導体「HP Endpoint Security Controller(ESC)」が組み込まれている。ESCはPCのハードウェアからは独立して稼働し、電源がオフの場合でもPCの状態を常時監視できるようになっている。

ESCを搭載(有効化)したPCでは、電源を入れるとCPUの稼働開始前(≒PCの動作開始前)にPC全体の整合性チェックが行われる。このチェックで、例えばファームウェアに異常(≒クラッキングの痕跡)が見つかった場合は、ESCがゴールデンコピー(原本)からファームウェアの上書きを行い、正常な状態に戻す。

ファームウェアのセットアップ画面に入る際のセキュリティを厳格化する「HP Sure Admin」や、OSがウイルスで起動できなくなったり、リカバリーイメージが破壊されたりしても、ネットワーク経由で“正しい”イメージでリカバリーできる「HP Sure Recover」も、ESCを活用して提供される。

ESCは他社のPCにはない、HPのPC固有の強みとなっている。

関連記事

日本HPが企業規模に応じたエンドポイントセキュリティサービスを発表

日本HPが企業規模に応じたエンドポイントセキュリティサービスを発表

日本HPが、企業規模に応じたエンドポイントセキュリティサービスを新たに発表した。内容を一新したサービスを含め、さまざまな企業規模に応じたセキュリティ対策が用意されている。 HPがモバイルノートPC「Elite Dragonfly」の新モデルを発表 最軽量構成は1kg切り 米国では1月に発売

HPがモバイルノートPC「Elite Dragonfly」の新モデルを発表 最軽量構成は1kg切り 米国では1月に発売

HPの13.3型モバイルノートPC「Elte Dragonfly」の第2世代を発表。よりパワフルな第11世代Coreプロセッサ(Tiger Lake)を搭載しつつも、最軽量構成で989g以下(予定)の重量を実現した。Webカメラなどを強化した上位モデルも投入される。 Snapdragon 8cx搭載の5G/LTE対応ファンレス2in1「HP Elite Folio」登場 米国では2月発売予定

Snapdragon 8cx搭載の5G/LTE対応ファンレス2in1「HP Elite Folio」登場 米国では2月発売予定

Snapdragon 8cxを搭載する2in1 PCがHPから登場する。ファンレス設計で、モデルによって5G通信またはLTE通信にも対応する。 日本HP、リモートワークにも適した軽量14型ノート「HP EliteBook 840 Aero G8」など4製品

日本HP、リモートワークにも適した軽量14型ノート「HP EliteBook 840 Aero G8」など4製品

日本HPは、第11世代Coreプロセッサを搭載した法人向け14型ノートPC「HP EliteBook 840 Aero G8」など4製品を発表した。 ついに日本専用キーボードと3:2のアスペクト比にカジを切った日本HP「HP Spectre x360 14」を試す

ついに日本専用キーボードと3:2のアスペクト比にカジを切った日本HP「HP Spectre x360 14」を試す

日本HPが12月に発表した個人向けPCの「Spectra」と「Envy」シリーズの中で、ひときわ目を引いたのが2in1タイプの「HP Spectre x360 14」だ。アスペクト比3:2の有機ELディスプレイに日本向けの専用キーボードを採用するなど意欲的な1台に仕上がっている。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- マウスの概念が変わる! ロジクールG「PRO X2 SUPERSTRIKE」が切り開く“身体感覚”と直結する新たなクリック体験 (2026年02月18日)

- 「UGREEN ワイヤレスHDMI送受信機」が25%オフの8999円に (2026年02月19日)

- 没入感抜群の360度ドローン「Antigravity A1」を楽しむには“国の許可”が必要? 知っておくべき航空法の基礎と申請のリアル (2026年02月20日)

- Copilot+ PCの「Dell 14 Plus」がセールで約12万円に (2026年02月19日)

- 日本初の限定Echo Dotは「ドラえもん」! 価格はあえての「1万1293円」 (2026年02月19日)

- ホール効果スティックで高耐久、精密な操作を実現する「BIGBIG WON BLITZ2 TMR コントローラー」がセールで9027円に (2026年02月19日)

- 繰り返し使える「充電式カイロ」5製品を試す そもそもリチウムイオン電池内蔵で温めても大丈夫? (2026年02月20日)

- Ryzen AI Max+ 395搭載で驚異の性能 着脱バッテリー&水冷対応の「OneXFly APEX」と天空オリジナルUMPCを見てきた (2026年02月20日)

- 手首への負担を抑えて快適に入力できる「Ewin エルゴノミクス キーボード」が15%オフの8483円に (2026年02月19日)

- Googleが「Pixel 10a」発表 499ドルでフラッグシップ級のAI機能を搭載 AirDropや衛星SOSも対応 (2026年02月19日)