Appleがオープンソースの画像生成AIモデル「MDM」をGitHubで公開/Windowsに深刻な脆弱性 ゼロクリック攻撃で:週末の「気になるニュース」一気読み!(2/3 ページ)

8月度Windowsセキュリティ更新プログラム配信開始

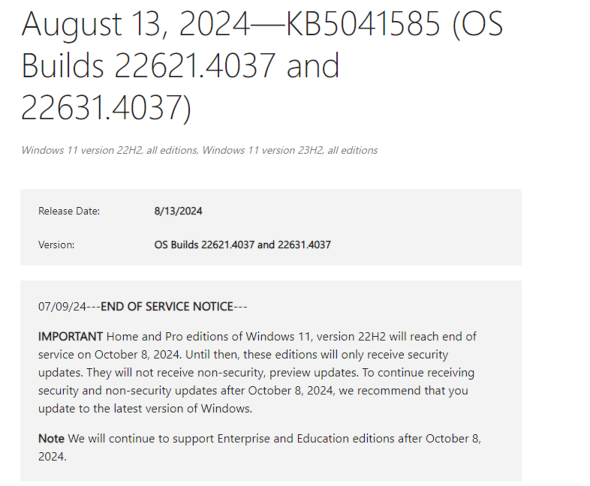

米Microsoftは8月13日(現地時間)、現在サポートしているWindows 11およびWindows 10の全バージョンに対し、8月度の月例セキュリティ更新プログラムの配信を開始した。

更新プログラムのバージョンについて、Windows 11(23H2/22H2)は「KB5041585」、Windows 11(21H2)向けは「KB5041592 」、Windows 10(22H2/21H2)は「KB5041580」、Windows 10(1809)は「KB5041578」となる。

本更新プログラムでは、CVE番号ベースで90件の脆弱性に対応した。このうち、深刻度を「Critical(緊急)」と評価しているのは以下の9件だ。

- CVE-2024-38166:Microsoft Dynamics 365 のクロスサイトスクリプトの脆弱性

- CVE-2024-38206:Microsoft Copilot Studioの情報漏えいの脆弱性

- CVE-2024-38159:Windows ネットワーク仮想化のリモートでコードが実行される脆弱性

- CVE-2024-38160:Windows ネットワーク仮想化のリモートでコードが実行される脆弱性

- CVE-2023-40547:Redhat: CVE-2023-40547 Shim: RCE in HTTP boot support may lead to secure boot bypass

- CVE-2024-38063:Windows TCP/IP のリモートでコードが実行される脆弱性

- CVE-2024-38140:Windows Reliable Multicast Transport Driver(RMCAST)のリモートでコードが実行される脆弱性

- CVE-2022-3775:Redhat: CVE-2022-3775 grub2: Heap based out-of-bounds write when rendering certain Unicode

- CVE-2024-38109:Azure Health Botの特権昇格の脆弱性

以下の6件は深刻度こそ「重要」「警告」となっているが、悪用の事実が確認されている。カッコ内は深刻度だ。

- CVE-2024-38106(重要):Windows カーネルの特権の昇格の脆弱性

- CVE-2024-38107(重要):Windows Power Dependency Coordinator の特権昇格の脆弱性

- CVE-2024-38178(重要):スクリプト エンジンのメモリ破損の脆弱性

- CVE-2024-38189(重要):Microsoft Project のリモートでコードが実行される脆弱性

- CVE-2024-38193(重要):WinSock 用 Windows Ancillary Function Driver の特権の昇格の脆弱性

- CVE-2024-38213(警告):Windows Mark Of The Web セキュリティ機能のバイパスの脆弱性

特にCVE-2024-38063は、ユーザーの操作にかかわらずリモート攻撃される可能性がある。既に攻撃手法が知られている脆弱性も含まれており、できるだけ早めのアップデートを心掛けたい。

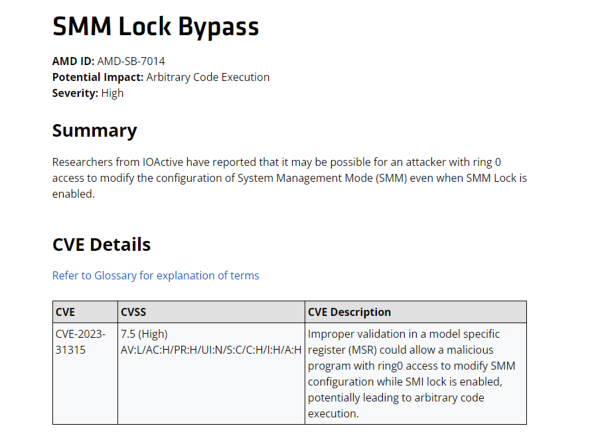

AMDのRyzenやEpicでファームウェアが改ざんされる脆弱性

米AMDは8月9日(現地時間)、Ryzenやサーバ向けのEpicプロセッサに、OSからはアクセスできない最高の特権レベルで実行するSMM(System Management Mode)に攻撃者がアクセスできてしまう脆弱性があることを明らかにした。

Sinkclose(CVE-2023-31315) と呼ばれるこの脆弱性は、セキュリティベンダーのIOActiveに所属する研究者が発見したもので、AMDチップが古いデバイスとの互換性を保つために有しているTClose機能を悪用するものだ。

AMDベースのマシンでは、TSegと呼ばれる安全策により、OSがシステム管理モード用に予約されているメモリの保護された部分(System Management Random Access Memory:SMRAM)に書き込むのを防止する。

ただし、TClose機能は、SMRAMと同じメモリアドレスを使用する古いデバイスとコンピュータの互換性を維持できるように設計されており、有効にすると他のメモリをそれらのSMRAMアドレスに再マッピングする。この再マッピング機能に欠陥があり、悪用することでSMMにアクセスできてしまうという。

IOActiveの研究者は米WIREDの取材に対し、「Sinkclose経由でインストールされたマルウェア感染は、OSの再インストール後でも検出または修復が困難で、ドライブを消去しても残り続ける」としている。

除去するには、PCのケースを開け、SPIフラッシュプログラマーと呼ばれる専用のツールを利用する必要があり、基本的には感染したPCは捨てなければならないと警告する。

AMDは「Sinkcloseを利用するには、攻撃者が既にカーネルレベルレベルのアクセス権を持っている必要がある」としているが、そのようなアクセス権を入手できる脆弱性は、毎月のように公開されていると研究者は反論している。

AMDでは、OEMのUEFI(BIOS)アップデートを通じ、 Platform Initialization(PI)の更新で対応する。対象となるのはサーバ向けの第1/2/3/4世代のEPICプロセッサや組み込み向けのプロセッサ、デスクトップ向けとモバイル向けのRyzen 3000シリーズ以降など。

関連記事

AI PC「ProArt PX13(HN7306)」はジャストA4サイズにRyzen AI 9とGeForce RTX 4070 Laptopを詰め込んだ意欲作だった

AI PC「ProArt PX13(HN7306)」はジャストA4サイズにRyzen AI 9とGeForce RTX 4070 Laptopを詰め込んだ意欲作だった

ASUS JAPANが発売したRyzen AI 300シリーズ搭載のクリエイター向けノートPC「ProArt PX13(HN7306)」は、パワフルなCPUとGPUを備えつつも、ジャストA4サイズを実現している。評価機を通してその実力をチェックしてみよう。 上下2画面合わせて20.5型! アイティプロテックの折りたたみモバイルディスプレイ「LCD15HC-IPSDUAL」は本当に使える? 試して分かったこと

上下2画面合わせて20.5型! アイティプロテックの折りたたみモバイルディスプレイ「LCD15HC-IPSDUAL」は本当に使える? 試して分かったこと

アイティプロテックから、15.6型の画面を2つ備えた折りたたみモバイルディスプレイが発売された。このユニークな1台を実際に試してみた。 動画視聴にベストと思いきやTVの「ワイヤレス視聴」でハマった――Armベースの「Surface Pro(第11世代)」実用レビュー【第2回】

動画視聴にベストと思いきやTVの「ワイヤレス視聴」でハマった――Armベースの「Surface Pro(第11世代)」実用レビュー【第2回】

筆者の日常に溶け込みつつある、日本マイクロソフトの「Surface Pro(第11世代)」。しかし、Armアーキテクチャベースであるがゆえの困難に再びぶつかってしまった。それは「自宅のTVチューナーを介した番組のワイヤレス視聴」だ。 「Snapdragon X Elite」って結局どうなのよ? ASUS JAPANの「Vivobook S 15」(S5507QA)を試して分かったこと

「Snapdragon X Elite」って結局どうなのよ? ASUS JAPANの「Vivobook S 15」(S5507QA)を試して分かったこと

ASUS JAPANから、Qualcommの新SoC「Snapdragon X Elite」搭載ノートPC「Vivobook S 15」(S5507QA)が発売された。今回は本機の性能を中心に、新SoCの魅力を考えてみた。 Meta QuestシリーズでHDMI入力が可能に PCや携帯ゲーム機を大画面で表示できる公式アプリ「HDMI Link」公開

Meta QuestシリーズでHDMI入力が可能に PCや携帯ゲーム機を大画面で表示できる公式アプリ「HDMI Link」公開

MetaのReality Labsが、HDMIやDisplayPort、USB Type-Cポートを持つデバイスの映像出力をMeta Questシリーズ内に表示できる公式アプリをリリースした。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 改めて考える単眼カメラとモノラルスピーカー それでも「iPhone Air」を推したくなる理由 (2026年02月09日)

- 6500円でデスクに新風! Thermalrightの小型液晶がヒット、背景にメモリ高騰? (2026年02月09日)

- 32GBメモリが6万円切り、2TB SSDは3.3万円から 価格上昇が続くアキバで見つけた高コスパパーツ (2026年02月07日)

- アドビが「Animateの販売終了」を撤回/メモリ高騰を受けRaspberry Piの一部モデルが再値上げ (2026年02月08日)

- ソニー、PCゲーマー向けの「DualSense」を3月5日に発売 USBケーブル付属 (2026年02月09日)

- ソニーが「Blu-ray Discレコーダー」の出荷と開発を終了 代替の録画手段はある? (2026年02月09日)

- スパコン「富岳」×モーションキャプチャで見えた金メダルへの「空気のつかみ方」 (2026年02月08日)

- ソニーとTCLの合弁が意味する「新しいソニー」の完成形――ソニーが“家電企業”の殻を脱いだ日 (2026年02月06日)

- マウスコンピューターやユニットコムの親会社「MCJ」がMBOで非上場化へ ベインキャピタル傘下のファンドがTOBを実施 (2026年02月06日)

- JIS配列の2つ折りキーボード「Ewin 折りたたみ Bluetooth キーボード」が32%オフの2699円に (2026年02月06日)