「Windows 10 S」を機能不足と見るか、セキュアと見るか:鈴木淳也の「Windowsフロントライン」(2/2 ページ)

Windows 10 Sは本当にセキュアなのか

ここで冒頭の話題に戻ろう。米Microsoftの公式ブログにある「Windows 10 Sで発動するランサムウェアは確認されていない」というのは本当だろうか。

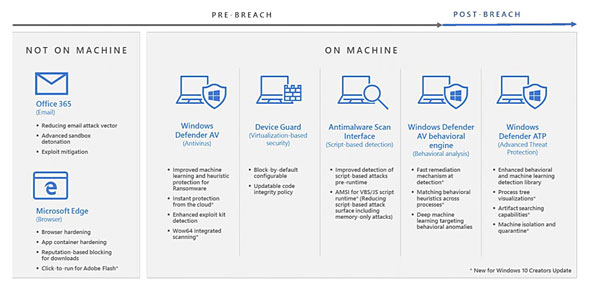

Surface Laptopが先行投入された米国でも、その稼働時間は1カ月程度と短いので、当然まだ確認されていないという見方もある。しかし、Windows 10は最新世代のOSであり、何重にもかけられたガードを突破するのは容易ではないはずだ。おまけに前述のファイル実行制限もあり、侵入ルートは限られてくる。

とはいえ、何事も100%安全とは言えないのかもしれない。米ZDNetのザック・ウィッテイカー氏はセキュリティ対策研究者のマシュー・ヒッキー氏の力を借りて、実際にWindows 10 Sをハッキングできるかどうかのテストレポートを公開した。結論から言えば、3時間程度で突破に成功したようだ。

悪意を持った実行型ファイルの侵入ルートは前述のように強力な制限でふさがれており、正面突破は難しいようだ。一方で大規模拡散が話題となったWannaCryは、SMBというネットワーク経由のファイル共有の仕組みにおける脆弱(ぜいじゃく)性を突いた攻撃を用いていたが、現時点での感染報告のほとんどはWindows 7であり、Windows 10における感染報告はない。今後ゼロデイの脆弱性を突いた未知の攻撃が登場する可能性はあるものの、旧世代のOSと比較しても安全性は高いと考えられる。

今回、ヒッキー氏がWindows 10 Sの侵入に用いたのは、Windowsストア経由で配布されている「Microsoft Word」だ。いわゆるDesktop Bridgeを使ってUWP変換されたデスクトップアプリであり、機能的には従来のデストップ版Wordと全く変わらない。

デスクトップ版Officeは「マクロ」が実行可能という特徴がある。これを利用してWord文書に悪意を持ったマクロを埋め込み、「DLLインジェクション」という比較的メジャーな手法を使ってシステムへの侵入を試みたのだ。

ただ単にWordに当該の文書を読ませた段階では保護ビューが作動してしまうが、社内ネットワークなど「信頼できる場所」に置かれたファイルについてはその限りではなく、警告メッセージを見逃してユーザーに悪意のある文書を開かせる機会を与えてしまう。これは管理者権限での攻撃プログラムの実行を許可する危険な状態であり、開いた時点で終わりだ。

また、ソーシャルエンジニアリング的な手法で、USBメモリなどを通じて直接ファイルを開かせることも可能なようだ。文書を開いた時点で任意のプログラムが実行可能なので、その気になれば侵入は可能というのがヒッキー氏の結論となる。

やはり100%安全とは断言できないものの、Windows 10 Sは非常に強固なOSだと言える。通常の運用においては、現時点で侵入の難度は高い。今回の検証で穴となったのはDesktop Bridgeで変換した既存アプリ経由ということで、この当たりがセキュリティ運用上の鍵となりそうだ。

関連記事

Intelが脅威を感じる「ARM版Windows 10」の実力 そして「Always Connected PC」とは?

Intelが脅威を感じる「ARM版Windows 10」の実力 そして「Always Connected PC」とは?

MicrosoftとQualcommが開発を進める「Windows 10 on Snapdragon」の実力、そしてIntelも関係するWindows 10の新モバイルPCコンセプト「Always Connected PC」とは何か? 期待のARM版Windows 10に待った? Intelが特許問題をちらつかせる理由

期待のARM版Windows 10に待った? Intelが特許問題をちらつかせる理由

MicrosoftとQualcommが2017年第4四半期に「Snapdragon 835搭載のWindows 10デバイス」を投入すると予告した一方で、Intelは特許侵害の可能性を指摘している。蜜月関係にあったMicrosoftとIntelだが、本件で対立を深めることになるのだろうか。 新Surface ProはなぜUSB Type-Cを搭載しないのか 米Microsoftのキーマンに聞く

新Surface ProはなぜUSB Type-Cを搭載しないのか 米Microsoftのキーマンに聞く

「Surface Pro」「Surface Studio」「Surface Laptop」の国内発表を一気に行った日本マイクロソフト。米Microsoft本社から来日したSurface担当者にさまざまな疑問をぶつけてみた。 「Windows 10 S」「Surface Laptop」に対する期待と不安

「Windows 10 S」「Surface Laptop」に対する期待と不安

日本での発表も期待される「Windows 10 S」と「Surface Laptop」。今回は戦略的な意義と今後の可能性から、これらを考えてみる。 Windows 10本命アップデート「Fall Creators Update」の気になる中身

Windows 10本命アップデート「Fall Creators Update」の気になる中身

毎年恒例となったMicrosoftの開発者会議「Build」。2017年はクラウドとAIへの注力がより鮮明になったが、まずは身近なWindowsの話題から見ていこう。 モバイルは諦めモード? 1年で変わったWindows 10のモダンアプリ戦略

モバイルは諦めモード? 1年で変わったWindows 10のモダンアプリ戦略

「Desktop Bridge」を使って既存のデスクトップアプリケーションから変換された「UWP」アプリがWindowsストアに登場しているが、この変換ツールの目的は当初から変わっている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- 32GBメモリが6万円切り、2TB SSDは3.3万円から 価格上昇が続くアキバで見つけた高コスパパーツ (2026年02月07日)

- 宅内ネットワーク環境の10G化に適した「TP-Link DS108X」が13%オフの4万803円に (2026年02月06日)

- ロジクールの「MX MASTER 4」とマウスパッドのセットが1万9400円に (2026年02月06日)

- ソニーとTCLの合弁が意味する「新しいソニー」の完成形――ソニーが“家電企業”の殻を脱いだ日 (2026年02月06日)

- 自宅のどこでも本格サウンドが楽しめる「Bose SoundLink Home Bluetooth Speaker」が3.3万→2.3万円に (2026年02月05日)

- JIS配列の2つ折りキーボード「Ewin 折りたたみ Bluetooth キーボード」が32%オフの2699円に (2026年02月06日)

- Insta360初ドローン「Antigravity A1」実機レポ 360度カメラが生む“空中を自由に見渡す”没入感とは? (2026年02月06日)

- スパコン「富岳」×モーションキャプチャで見えた金メダルへの「空気のつかみ方」 (2026年02月08日)

- マウスコンピューターやユニットコムの親会社「MCJ」がMBOで非上場化へ ベインキャピタル傘下のファンドがTOBを実施 (2026年02月06日)

- Surface RT「歴史的大失敗」の裏で何が? エプスタイン文書が示すMS元幹部の焦りと情報漏えい (2026年02月05日)