パスワードを使わない認証技術「FIDO」が進化 デバイスやOSを越えて利用可能に(1/2 ページ)

Googleの各種サービスやYahoo! Japan、LINE、オンラインバンキング、オンラインショッピングなど、Webサービスの利用で頻繁に使うことになるパスワード。ログインしようとしている人が本人かどうかを認証するための仕組みとして使われているが、フィッシング詐欺やパスワードリスト攻撃など、犯罪者による攻撃が後を絶たず、個人情報や金銭が詐取される被害が頻発している。

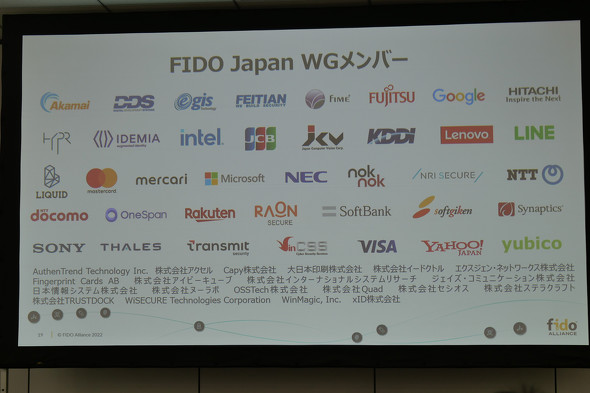

そうした問題に対抗する技術として、パスワードを使わない認証技術「FIDO」を推進するFIDOアライアンスが、普及に向けた取り組みを加速している。FIDOアライアンスが主催するイベントに合わせて来日したエグゼクティブディレクター兼最高マーケティング責任者であるアンドリュー・シキア氏と、FIDOを推進するNTTドコモのチーフセキュリティアーキテクトである森山光一氏が、FIDOと新しいパスキーに関して説明。FIDOでは、「パスワードからパスキーへ」(森山氏)の移行を目指していく。

パスワードの置き換えとして期待されるFIDO

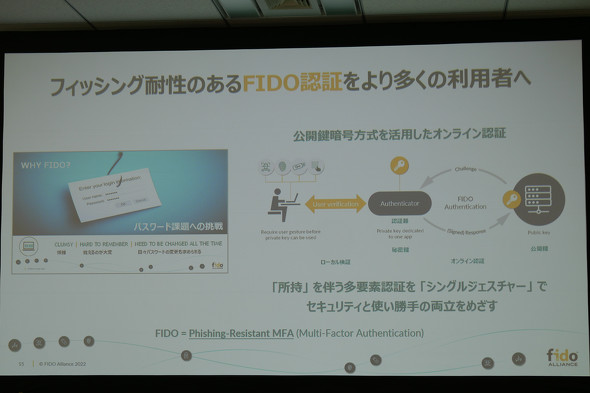

FIDOは、Webサービスのログインする際に、スマートフォンやPCの生体認証を使うための技術で、パスワードを置き換えることを目指している。FIDOは公開鍵暗号方式を採用した認証技術で、サイトのログイン時に、そのサイトに固有の公開鍵と暗号鍵のペアを生成し、アカウントにひも付ける。公開鍵はサイトのサーバに保管され、秘密鍵はスマートフォンやPCといったデバイスの安全な領域に保管される。

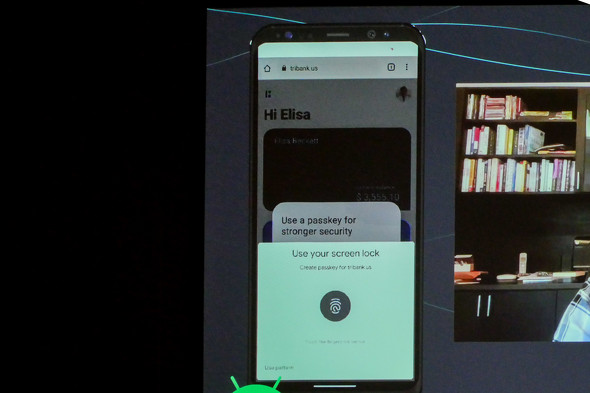

次回からログインしようとすると、サーバ側が署名用のデータをデバイスに送信するので、生体認証を使って取り出した秘密鍵を使って署名。サーバ側が対となる公開鍵で検証することで本人を認証する仕組み。

パスワードを使わないので、犯罪者に盗まれてパスワードリスト攻撃などで悪用される心配はなく、URLの文字列やサイトの見た目を似せた偽のサイトを使うフィッシングにも対抗できる、というのがFIDOのメリットだ。

FIDOアライアンスが活動を開始して2023年で10周年を迎えるが、使い勝手の向上を図ってきたことで、FIDOを採用しているサービスも増加している。現在、認証技術は「FIDO2」へと進化し、これを使ってWebサイトにログインするための「WebAuthn」技術が標準規格化されている。

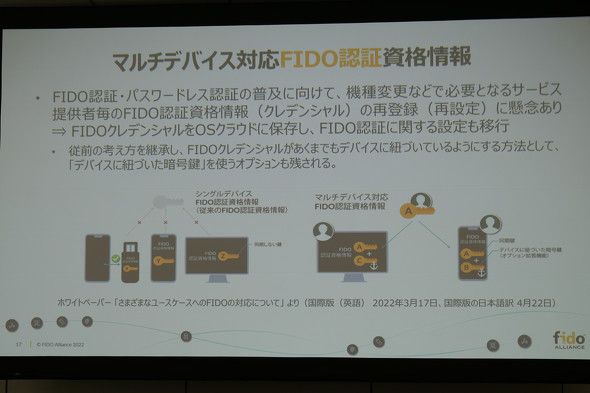

複数デバイスで利用できるようになる「パスキー」

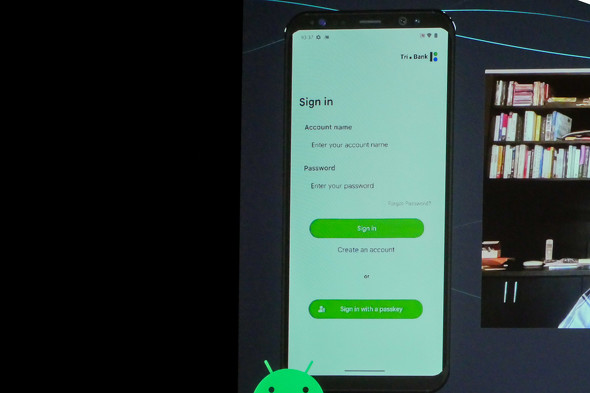

2022年に入って発表されたのが「パスキー(Passkeys)」だ。これまで、Webサービスなどのログイン情報と秘密鍵を「FIDO認証資格情報(FIDOクレデンシャル)」としてデバイス内に保管していたが、デバイス内から取り出せないため、紛失・機種変更の時や、複数デバイスを利用している場合に、また最初からログイン作業を行う必要があった。

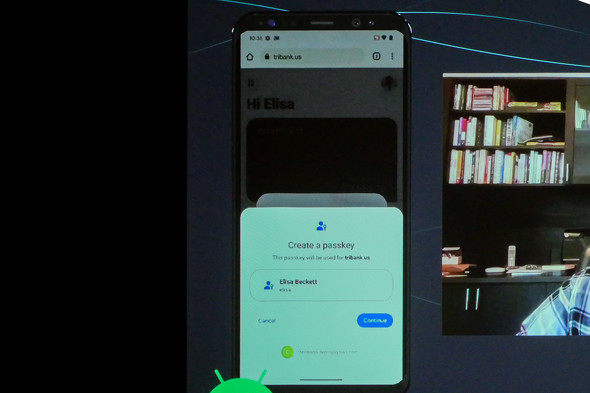

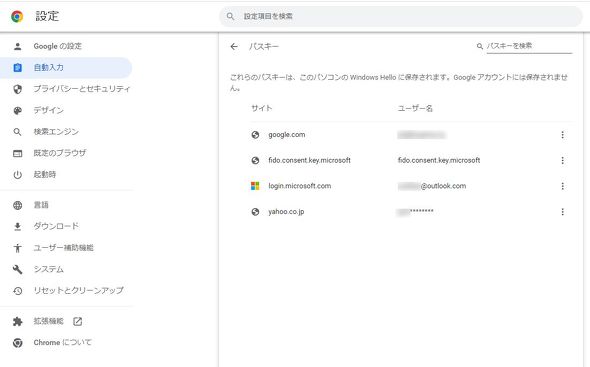

パスキーでは、このFIDOクレデンシャルをクラウド経由で同期し、複数デバイスで利用できるようにする。これを実現するために、デバイスのOSを提供するMicrosoft、Apple、Googleがパスキーのサポートを表明。それぞれのOSを搭載したデバイスでパスキーが使えるようにする。

具体的には、Microsoft、Apple、GoogleのそれぞれのアカウントでOSにログインしておけば、パスワードのようにFIDOクレデンシャルが各アカウントのクラウド上に保存される。同じアカウントでログインしている他のデバイスにも同期されるため、FIDOクレデンシャルが複数のデバイスで利用できる。

例えばApple IDを登録したiPhoneを使ってあるWebサービスにFIDO認証でログインすると、FIDOクレデンシャルがiPhone内に保管される。同時に、iCloud Keychain経由でFIDOクレデンシャルがクラウドに保存され、同じApple IDでログインした他のデバイスに同期される。同じApple IDを登録したMacでそのサイトにログインしようとすると、特別な作業をせずにそのまま生体認証でログインできる。

これによってユーザーの利便性が高まり、FIDO認証の利用がさらに拡大することが期待される。既にApple IDでのパスキー対応が開始されており、今後AndroidやWindowsでも対応が拡大する見込みだ。

関連記事

専用アプリなしで「dアカウント」のパスワードレス認証 2023年2月から提供へ

専用アプリなしで「dアカウント」のパスワードレス認証 2023年2月から提供へ

NTTドコモが、新しいパスワードレス認証を2023年2月をめどに導入する。同社も加盟するFIDO Allianceなどが提唱する「Web Authentication(WebAuthn)」と「Passkeys」を利用することで、専用アプリが不要となる。 ドコモ、”生体認証のみ”でdアカウントログイン可能に パスワードの不正利用を防止

ドコモ、”生体認証のみ”でdアカウントログイン可能に パスワードの不正利用を防止

ドコモが、2020年2月以降に「dアカウント パスワードレス認証」を提供する。パスワードの不正利用を防ぐのが狙い。生体認証に対応したAndroidスマートフォンやiPhoneで利用できる。 スマホで指紋認証ができない その原因と対策について考える

スマホで指紋認証ができない その原因と対策について考える

スマホの生体認証に、顔認証より指紋認証を使うというユーザーは多いだろう。しかし、冬に乾燥すると指紋認証も使いづらくなる。そんな時期でも指紋認証を利用できるように、その仕組みや指紋認証が利用しづらくなる原因と対策を紹介する。 約8割がスマホの画面ロック、最も安心できるのは「指紋認証」 MMDが調査

約8割がスマホの画面ロック、最も安心できるのは「指紋認証」 MMDが調査

MMD研究所は、1月28日に「スマートフォンの認証システムとパスワードに関する調査」の結果を発表。スマートフォンの画面にロックをかけているのは82.0%で、最も安心できる画面ロックは「指紋認証」となった。 パスワードのいらない世界へ――NTTドコモ、「FIDO Alliance」のボードメンバーに

パスワードのいらない世界へ――NTTドコモ、「FIDO Alliance」のボードメンバーに

ドコモの2015年夏モデルの注目点のひとつである、生体情報を使ったオンライン認証。ドコモは、その規格を策定した「FIDO Alliance」にボードメンバーとして参加することを明らかにした。

Copyright © ITmedia, Inc. All Rights Reserved.

アクセストップ10

- KDDI、「副回線サービス」の一部を8月末に終了 “Starlink”や“00000JAPAN”などの代替手段があるため (2026年02月11日)

- 楽天モバイル+ドコモ回線がセットの格安SIM「NYCOMO(ニコモ)」 月額4928円でデータ無制限+3GB (2026年02月10日)

- ソフトバンク、短期解約を繰り返す「ホッピングユーザー」を抑制 その理由は? (2026年02月09日)

- ソフトバンク決算は過去最高売上 「純増数にはこだわらない」宮川社長が断行するモバイル事業の“大改造”とは (2026年02月10日)

- 「東京アプリ」で1.1万円分をゲット、お得な交換先はどこ? dポイント10%増量+楽天ペイ抽選が狙い目か (2026年02月05日)

- Amazonで整備済み「iPad(第8世代)」128GBモデルが3万5800円 10.2型ディスプレイ搭載 (2026年02月09日)

- Amazonで整備済み「AQUOS sense8」が9%オフで3万円以下 6GB+128GB、5000mAhバッテリー搭載 (2026年02月11日)

- 2048Wh、瞬間最大出力2400Wのポータブル電源「EcoFlow DELTA 2 Max」が25万円→9.4万円に (2026年02月10日)

- ソフトバンクが「副回線サービス」を8月24日に終了 法人への提供は継続 (2026年02月12日)

- Samsung、2月25日に「Galaxy Unpacked」開催へ 「Galaxy S26」シリーズ登場か (2026年02月11日)