OpenAIが新しい推論モデル「o3」「o4-mini」をリリース/Razerがゲーミングプラットフォーム「Razer PC Remote Play」を正式発表:週末の「気になるニュース」一気読み!(2/3 ページ)

» 2025年04月20日 06時00分 公開

[山本竜也,ITmedia]

Zen 1〜5のRyzenプロセッサに脆弱性

AMDは4月7日、同社のCPUにマイクロコード署名検証の脆弱(ぜいじゃく)性「CVE-2024-36347」が見つかったと発表した。もともとは3月5日にZen 1〜4プロセッサを対象として情報が公開されていたが、4月7日にZen 5も対象になると修正された。

この脆弱性を利用すると、システム管理者権限を持つ攻撃者が悪意のあるCPUマイクロコードパッチをロードできる可能性があるとのこと。なお、AMDでは攻撃が発生したとの報告は受けていないという。

対象となるCPUは、サーバ向けのEPYCシリーズや、デスクトップ向けのRyzen 3000〜9000シリーズ、モバイル向けのRyzen 3000〜9000シリーズ、Ryzen AI+MAXやRyzen AI 300シリーズなど多岐にわたる。

既にOEM経由で、脆弱性に対応するマイクロコードが配布されているので、早めに適用した方がいいだろう。

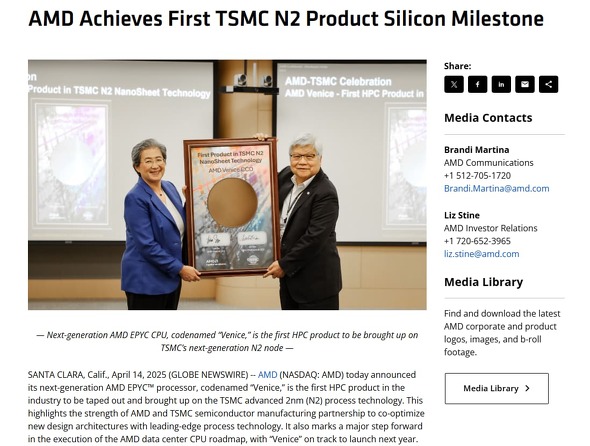

AMDが次世代EPYC(Venice)をTSMC 2nmプロセスで製造すると発表

AMDは4月14日、次世代AMD EPYCプロセッサ(開発コード名:Venice)が、TSMCの最先端2nm(N2)プロセス技術でテープアウトされたと発表した。

AMDとTSMCの長年にわたる半導体製造パートナーシップの成果だと説明している。AMDデータセンターCPUロードマップの実行においても大きな前進であり、「Venice」は2026年の発売に向けて順調に進んでいるという。

あわせてAMDは、アリゾナ州にあるTSMCの新製造施設で第5世代AMD EPYCの製造と検証が成功したことも発表した。同社は米国での製造へのコミットメントを強調している。

関連記事

なぜ初日は混雑したのか? オープン2日目にゆったり「大阪・関西万博」を回ってみた

なぜ初日は混雑したのか? オープン2日目にゆったり「大阪・関西万博」を回ってみた

さまざまな話題を振りまいている「大阪・関西万博」だが、実際はどうなのか。4月13日の開幕翌日の模様をお届けする。 20パターン以上に変形するスタンド付きiPadケース「MOFT ダイナミックフォリオ」を試す 折り紙がモチーフ

20パターン以上に変形するスタンド付きiPadケース「MOFT ダイナミックフォリオ」を試す 折り紙がモチーフ

今回は11インチiPad Pro用モデル(7880円、早割では6280円から)を例に、どんな使い方ができるのかをじっくりと試してみた。 ナナキュッパから買える新型GPU「GeForce RTX 5060 Ti(16GB)」を試して分かったこと モンスターハンターワイルズもフルHD/WQHDなら快適そう

ナナキュッパから買える新型GPU「GeForce RTX 5060 Ti(16GB)」を試して分かったこと モンスターハンターワイルズもフルHD/WQHDなら快適そう

NVIDIAの新型GPU「GeForce RTX 5060 Ti」を搭載するグラフィックスカードが間もなくに発売される。発売に先駆けてGainward(ゲインワード)製グラフィックスカードを借りて、その実像に迫ってみよう。 自動回転で縦置きやパススルー給電にも対応 デルの14型モバイルディスプレイ「Dell Pro 14 Plus」を試す

自動回転で縦置きやパススルー給電にも対応 デルの14型モバイルディスプレイ「Dell Pro 14 Plus」を試す

デル・テクノロジーズから、モバイルディスプレイの新モデル「Dell Pro 14 Plus」が発売された。従来モデルとの違いを含めて、使い勝手をチェックした。 iRobotコーエンCEOが来日 ロボット掃除機「ルンバ(Roomba)」の新ラインアップを紹介 企業継続への不安は「心配無用」とアピール

iRobotコーエンCEOが来日 ロボット掃除機「ルンバ(Roomba)」の新ラインアップを紹介 企業継続への不安は「心配無用」とアピール

アイロボットジャパンが、ロボット掃除機「ルンバ(Roomba)」の新製品を一挙に投入した。親会社の米iRobotのゲイリー・コーエンCEOも登壇し、新製品の特徴を解説しつつ、同社の「継続企業の前提」について心配無用であることをアピールした。

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

SpecialPR

アクセストップ10

2026年02月12日 更新

- 6500円でデスクに新風! Thermalrightの小型液晶がヒット、背景にメモリ高騰? (2026年02月09日)

- 新ARグラス「XREAL 1S」を試す 解像度と輝度が向上、BOSEサウンドで没入感アップ “3D変換”も大きな魅力 (2026年02月10日)

- 元Appleのジョナサン・アイブが手掛けるフェラーリ初EVの内装デザイン公開 物理ボタンとデジタルの融合 (2026年02月10日)

- マウス社長が3日間“フル参戦”した理由とは? 大阪・梅田のど真ん中で起きた“eスポーツ×地域振興”の化学反応 (2026年02月11日)

- ソニーが「Blu-ray Discレコーダー」の出荷と開発を終了 代替の録画手段はある? (2026年02月09日)

- 32GBメモリが6万円切り、2TB SSDは3.3万円から 価格上昇が続くアキバで見つけた高コスパパーツ (2026年02月07日)

- ASRock、“CPU起動トラブルを解決”するSocket AM5マザー用のβ版BIOSを公開 (2026年02月10日)

- 梅田の街がeスポーツに染まった3日間――「Osaka GeN Scramble」で見えた、地域とデバイスが融合する最新イベントの形 (2026年02月10日)

- PFU、HHKBをオプション付きでお得に買える「HHKBスターターキット」を期間限定で発売 (2026年02月10日)

- もはや「光モノ」とは呼べない時代に――Corsairのタッチ液晶登場も即レア化 (2025年11月03日)

最新トピックスPR